Glupteba botnet’in daha önce belgelenmemiş bir Birleşik Genişletilebilir Ürün Yazılımı Arayüzü (UEFI) bootkit özelliği, kötü amaçlı yazılıma başka bir karmaşıklık ve gizlilik katmanı ekler.

“Bu önyükleme kiti müdahale edebilir ve kontrol edebilir [operating system] Palo Alto Networks Birim 42 araştırmacıları Lior Rochberger ve Dan Yashnik, önyükleme işleminin Glupteba’nın kendisini gizlemesine ve tespit edilmesi ve kaldırılması son derece zor olabilecek gizli bir kalıcılık yaratmasına olanak sağladığını söylüyor. söz konusu Pazartesi analizinde.

Glupteba, yasa dışı kripto para birimi madenciliğini kolaylaştırabilen ve virüslü ana bilgisayarlara proxy bileşenleri dağıtabilen tam özellikli bir bilgi hırsızı ve arka kapıdır. Ayrıca Bitcoin blok zincirini yedek bir komuta ve kontrol (C2) sistemi olarak kullandığı ve bu sayede onu alt etme çabalarına karşı dayanıklı hale getirdiği de biliniyor.

Diğer işlevlerden bazıları, ek yükler sağlamasına, kimlik bilgilerini ve kredi kartı verilerini almasına, reklam sahtekarlığı yapmasına ve hatta kimlik bilgileri ve uzaktan yönetim erişimi elde etmek için yönlendiricilerden yararlanmasına olanak tanır.

Son on yılda, modüler kötü amaçlı yazılımlar, güvenlik çözümleri tarafından tespit edilmekten kaçınmak için ayrıntılı çok aşamalı enfeksiyon zincirleri kullanan karmaşık bir tehdide dönüştü.

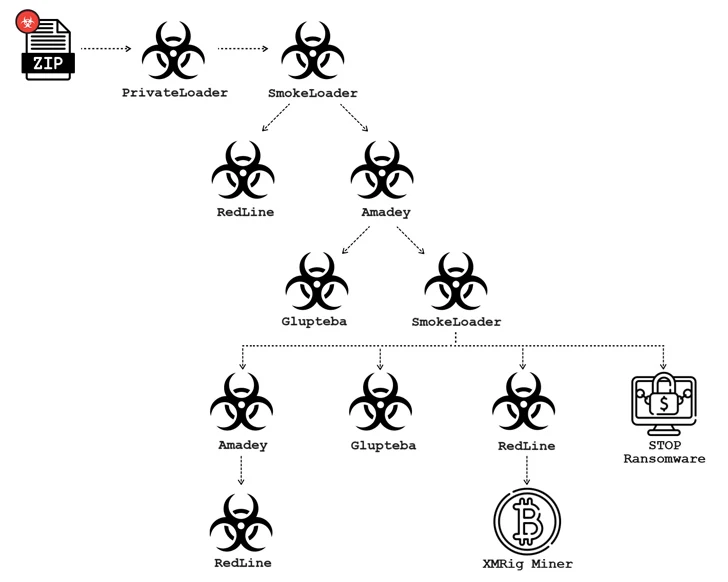

Siber güvenlik firmasının Kasım 2023’te gözlemlediği bir kampanya, Glupteba’yı dağıtmak için Ruzki gibi yükleme başına ödeme (PPI) hizmetlerinin kullanılmasını gerektiriyor. Eylül 2022’de Sekoia, Ruzki’yi etkinlik kümelerine bağladı ve PrivateLoader’ı sonraki aşamadaki kötü amaçlı yazılımları yaymak için bir kanal olarak kullandı.

Bu, PrivateLoader’ın kırık yazılıma yönelik kurulum dosyaları kisvesi altında teslim edildiği, daha sonra SmokeLoader’ı yükleyen ve ardından RedLine Stealer ve Amadey’i başlatan ve son olarak Glupteba’yı devre dışı bırakan büyük ölçekli kimlik avı saldırıları biçimini alır.

Araştırmacılar, “Tehdit aktörleri sıklıkla Glupteba’yı, aynı anda birden fazla kötü amaçlı yazılım ailesini yayan karmaşık bir enfeksiyon zincirinin parçası olarak dağıtıyor” diye açıkladı. “Bu enfeksiyon zinciri genellikle diğer kötü amaçlı yazılım ailelerini yükleyen ve ardından Glupteba’yı yükleyen PrivateLoader veya SmokeLoader enfeksiyonuyla başlıyor.”

Kötü amaçlı yazılımın aktif olarak korunduğunun bir işareti olarak Glupteba, adı verilen açık kaynaklı bir projenin değiştirilmiş bir versiyonunu içeren bir UEFI önyükleme kitiyle donatılmış olarak geliyor. EfiGuardönyükleme sırasında PatchGuard ve Sürücü İmza Uygulamasını (DSE) devre dışı bırakabilir.

Kötü amaçlı yazılımın önceki sürümlerinin kurmak “botun rootkit olarak kullandığı bir çekirdek sürücüsünü yüklemek ve virüs bulaşmış bir ana bilgisayarın güvenlik duruşunu zayıflatacak diğer değişiklikleri yapmak.”

Araştırmacılar, “Glupteba kötü amaçlı yazılımı, modern siber suçluların sergilediği karmaşıklık ve uyarlanabilirliğin dikkate değer bir örneği olarak öne çıkmaya devam ediyor” dedi.

“Glupteba’da belgelenmemiş bir UEFI bypass tekniğinin belirlenmesi, bu kötü amaçlı yazılımın yenilik ve kaçırma kapasitesinin altını çiziyor. Ayrıca, Glupteba’yı dağıtmadaki rolüyle PPI ekosistemi, siber suçluların kitlesel enfeksiyon girişimlerinde kullandıkları işbirliği ve para kazanma stratejilerini öne çıkarıyor.”