Siber güvenlik araştırmacıları, dünya çapında binlerce saldırının başlatılmasında rol oynadığı iddiasıyla bu yılın başlarında ABD hükümeti tarafından suçlanan Rus vatandaşı Mikhail Pavlovich Matveev’in liderliğindeki fidye yazılımı operasyonunun iç işleyişine ışık tuttu.

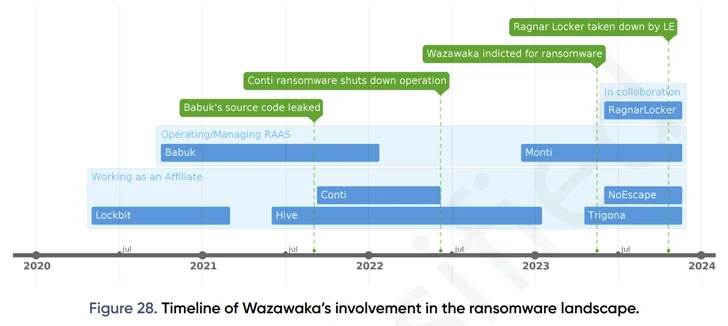

Saint Petersburg’da ikamet eden ve Wazawaka, m1x, Boriselcin, Uhodiransomwar, Orange ve waza takma adlarıyla tanınan Matveev’in, 2010 yılından bu yana LockBit, Babuk ve Hive fidye yazılımı çeşitlerinin geliştirilmesinde ve dağıtımında önemli bir rol oynadığı iddia ediliyor. en az Haziran 2020.

İsviçreli siber güvenlik firması PRODAFT, “Wazawaka ve ekip üyeleri, fidye ödemeleri konusunda doyumsuz bir açgözlülük sergiliyor ve bu da siber operasyonlarında etik değerlerin önemli ölçüde göz ardı edildiğini gösteriyor.” söz konusu The Hacker News ile paylaşılan kapsamlı bir analizde.

“Hassas dosyaları sızdırma tehdidi yoluyla gözdağı içeren taktikler uygulamak, dürüst olmayan uygulamalara girişmek ve kurban fidye ödemesine uyduktan sonra bile dosyaları saklamaya devam etmek, geleneksel fidye yazılımı gruplarının uygulamalarında yaygın olan etik boşluğu örneklendiriyor.”

Yapay Zeka Destekli Tehditleri Sıfır Güvenle Yenmek – Güvenlik Profesyonelleri için Web Semineri

Günümüz dünyasında geleneksel güvenlik önlemleri bunu kesmeyecektir. Şimdi Sıfır Güven Güvenliği zamanı. Verilerinizi daha önce hiç olmadığı gibi koruyun.

PRODAFT’ın bulguları, Nisan ve Aralık 2023 arasında, çeşitli fidye yazılımı türleriyle bağlantılı çeşitli tehdit aktörleri arasındaki binlerce iletişim günlüğünün ele geçirilmesiyle derlenen verilerin sonucudur.

Matawveev’in, saldırıları gerçekleştirmek için altı penetrasyon test cihazından (777, bobr.kurwa, krbtgt, shokoladniy_zayac, WhyNot ve dushnila) oluşan bir ekibe liderlik ettiği söyleniyor. Grubun, üyeler arasında daha iyi işbirliğini teşvik eden düz bir hiyerarşisi vardır.

PRODAFT, “Her birey, yeni senaryolara ve durumlara uyum sağlamada dikkate değer düzeyde esneklik sergileyerek, ihtiyaç duyuldukça kaynak ve uzmanlığa katkıda bulunur.” dedi.

Matveev, Conti, LockBit, Hive, Monti, Trigona ve NoEscape’in bağlı kuruluşu olarak çalışmasının yanı sıra, 2022’nin başlarına kadar Babuk fidye yazılımı grubunda yönetim düzeyinde bir rol üstlendi ve “karmaşık bir ilişki” olarak tanımlanan durumu paylaşıyor. Muhtemelen Babuk ve Monti’nin arkasındaki geliştirici olan Dudka adında başka bir aktör.

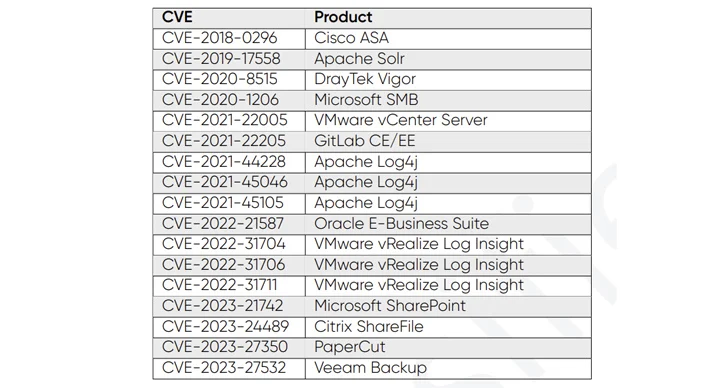

Matveev ve ekibi tarafından gerçekleştirilen saldırılar, Zoominfo’nun yanı sıra kurbanlar hakkında bilgi toplamak için Censys, Shodan ve FOFA gibi hizmetlerin kullanımını, bilinen güvenlik kusurlarına ve bir dayanak noktası elde etmek için ilk erişim aracılarına güvenmenin yanı sıra, özel ağların bir karışımını da içeriyor. ve VPN hesaplarına kaba kuvvet uygulamak, ayrıcalıkları artırmak ve kampanyalarını kolaylaştırmak için kullanıma hazır araçlar.

Şirket, “İlk erişimin sağlanmasının ardından Wazawaka ve ekibi, tercih ettikleri Uzaktan İzleme ve Yönetim (RMM) aracını yürütmek için öncelikle PowerShell komutlarını kullanıyor” dedi. “MeshCentral, farklı işlemler için sıklıkla tercih edilen açık kaynaklı yazılım olarak ekibin benzersiz araç seti olarak öne çıkıyor.”

PRODAFT’ın analizi, Matveev ile Rus uyruklu Evgeniy Mihayloviç Bogaçev arasındaki bağlantıları da ortaya çıkardı. GameOver Zeus botnetihangisiydi sökülmüş 2014 yılında ve Kötü Şirket.

Babuk fidye yazılımı operasyonlarının 2021’de PayloadBIN olarak yeniden markalandığını ve ikincisinin Aralık 2019’da ABD tarafından kendisine uygulanan yaptırımları aşmak için Evil Corp’a bağlandığını belirtmekte fayda var.

PRODAFT, “Bu teknik ilişki, Wazawaka ile kötü şöhretli siber suçlu Bogachev arasındaki bilinen ilişkiyle birleştiğinde, Wazawaka, Bogachev ve Evil Corp’un operasyonları arasında daha derin bağlantılar olduğunu gösteriyor.” dedi.