Daha önce belgelenmemiş bir tehdit aktörünün, siber casusluk görevi olduğundan şüphelenilen bir şeyin parçası olarak ABD’deki bir havacılık kuruluşunu hedef alan bir siber saldırıyla bağlantısı olduğu ortaya çıktı.

BlackBerry Tehdit Araştırma ve İstihbarat ekibi etkinlik kümesini şu şekilde takip ediyor: AeroBlade. Kaynağı şu anda bilinmiyor ve saldırının başarılı olup olmadığı belli değil.

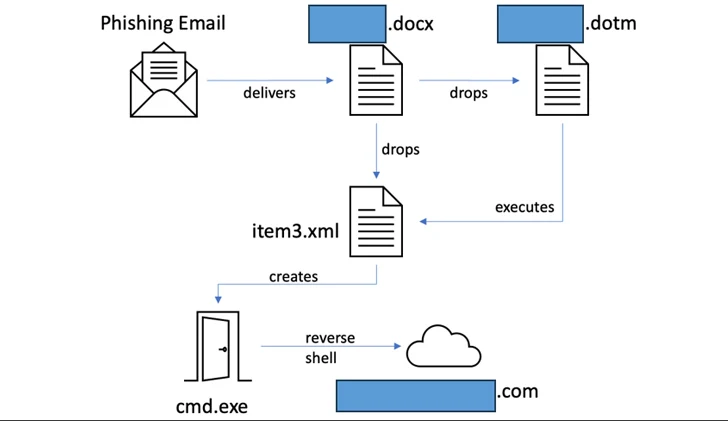

Şirket, “Oyuncu hedef odaklı kimlik avını bir dağıtım mekanizması olarak kullandı: E-posta eki olarak gönderilen, silah haline getirilmiş bir belge, son veri yükleme işleminin bir sonraki aşamasını sunmak için gömülü uzaktan şablon ekleme tekniği ve kötü amaçlı bir VBA makro kodu içeriyor.” söz konusu Geçen hafta yayınlanan bir analizde.

Kodu Kırmak: Siber Saldırganların İnsan Psikolojisinden Nasıl Yararlandığını Öğrenin

Sosyal mühendisliğin neden bu kadar etkili olduğunu hiç merak ettiniz mi? Yaklaşan web seminerimizde siber saldırganların psikolojisinin derinliklerine dalın.

Saldırı için kullanılan ağ altyapısının Eylül 2022 civarında yayına girdiği söyleniyor ve saldırının saldırı aşaması yaklaşık bir yıl sonra Temmuz 2023’te gerçekleşti, ancak düşmanın araç setini daha gizli hale getirmek için doğaçlama adımlar atmasından önce değil. aradaki zaman dilimi.

Eylül 2022’de gerçekleştirilen ilk saldırı, açıldığında Microsoft Word eki içeren bir kimlik avı e-postasıyla başladı. uzaktan şablon enjeksiyonu kurbandan sonra yürütülen bir sonraki aşama veri yükünü almak için makroları etkinleştirir.

Saldırı zinciri sonuçta ters kabuk işlevi gören, sabit kodlu bir komut ve kontrol (C2) sunucusuna bağlanan ve sistem bilgilerini saldırganlara ileten bir dinamik bağlantı kitaplığının (DLL) konuşlandırılmasına yol açtı.

Bilgi toplama yetenekleri aynı zamanda virüs bulaşmış ana bilgisayardaki dizinlerin tam listesinin numaralandırılmasını da içeriyor; bu da bunun, makinenin herhangi bir değerli veriyi barındırıp barındırmadığını görmek ve operatörlerin sonraki adımlarını planlamalarına yardımcı olmak için yürütülen bir keşif çalışması olabileceğini gösteriyor.

BlackBerry siber tehdit istihbaratı kıdemli direktörü Dmitry Bestuzhev, “Ters mermiler, saldırganların hedef makinelere bağlantı noktaları açmasına, iletişimi zorlamasına ve cihazın tamamen ele geçirilmesine olanak sağlamasına olanak tanıyor” dedi. “Dolayısıyla bu ciddi bir güvenlik tehdididir.”

Oldukça karmaşık bir yapıya sahip olan DLL ayrıca, algılamayı ve parçalara ayırmayı zorlaştırmak ve aynı zamanda korumalı alan ortamlarında yürütmeyi atlamak için anti-analiz ve anti-demontaj teknikleriyle donatılmıştır. Kalıcılık, her gün sabah 10:10’da çalışacak “WinUpdate2” adlı bir görevin oluşturulduğu Görev Zamanlayıcı aracılığıyla gerçekleştirilir.

Bestuzhev, “Gözlemlediğimiz iki kampanya arasında geçen süre boyunca tehdit aktörü, aranan bilgilere erişimi güvence altına almak ve bu bilgileri başarıyla sızdırabilmek için ek kaynaklar geliştirmek üzere önemli çaba harcadı” dedi.