Google uyarı Komuta ve kontrol (C2) altyapısını barındırmak için Takvim hizmetinden yararlanan genel bir kavram kanıtını (PoC) istismar eden birden fazla tehdit aktörünün varlığı.

Araç adı verildi Google Takvim RAT (GCR), bir Gmail hesabı kullanarak C2 için Google Takvim Etkinliklerini kullanıyor. Oldu ilk yayınlandı Haziran 2023’te GitHub’a.

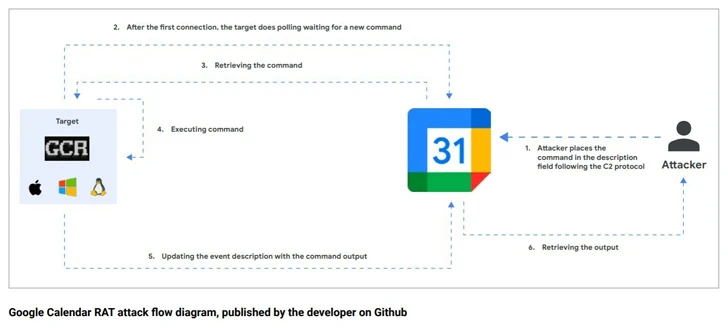

Çevrimiçi takma adı MrSaighnal olan geliştiricisi ve araştırmacısı Valerio Alessandroni’ye göre, “Komut dosyası, Google Takvim’deki etkinlik açıklamalarından yararlanarak bir ‘Gizli Kanal’ yaratıyor.” “Hedef doğrudan Google’a bağlanacak.”

Teknoloji devi sekizinci yılında Tehdit Ufukları Raporu [PDF]aracın vahşi ortamda kullanımını gözlemlemediğini ancak Mandiant tehdit istihbarat biriminin yeraltı forumlarında PoC’yi paylaşan birkaç tehdit aktörü tespit ettiğini belirtti.

Google, “Güvenliği aşılmış bir makinede çalışan GCR, düzenli aralıklarla Takvim etkinlik açıklamasını yeni komutlar için yokluyor, bu komutları hedef cihazda yürütüyor ve ardından etkinlik açıklamasını komut çıktısıyla güncelliyor” dedi.

Aracın yalnızca meşru altyapı üzerinde çalışması gerçeğinin, savunucuların şüpheli etkinlikleri tespit etmesini zorlaştırdığı da eklendi.

Bu gelişme, tehdit aktörlerinin kurban ortamlarına uyum sağlamak ve gözden kaçmak için bulut hizmetlerini kötüye kullanmaya olan ilgisinin devam ettiğini vurguluyor.

Buna, C2 için e-posta kullanan Windows için BAANAMAIL kod adlı küçük bir .NET arka kapısıyla kullanıcıların güvenliğini tehlikeye atmak için makro bağlantılı belgeler kullandığı tespit edilen İranlı bir ulus devlet aktörü de dahildir.

Google, “Arka kapı, komutlar için e-postaları ayrıştırdığı, bunları yürüttüğü ve sonuçları içeren bir e-postayı geri gönderdiği, saldırgan tarafından kontrol edilen bir web posta hesabına bağlanmak için IMAP’i kullanıyor” dedi.

Google’ın Tehdit Analiz Grubu, o zamandan bu yana kötü amaçlı yazılım tarafından kanal olarak kullanılan, saldırganların kontrol ettiği Gmail hesaplarını devre dışı bıraktığını söyledi.