XWorm, dünya çapındaki en kalıcı tehditler arasında yerini çoktan kazanmış olan uzaktan erişim truva atı grubunun nispeten yeni bir temsilcisidir.

Araştırmacılar tarafından ilk kez gözlemlendiği 2022 yılından bu yana, işlevselliğini önemli ölçüde artıran ve kalıcılığını sağlamlaştıran bir dizi büyük güncellemeden geçti.

Analist ekibi HERHANGİ BİR ÇALIŞMA Kötü amaçlı yazılımın en yeni sürümüyle karşılaştı ve XWorm mekanik yapılandırmalarını incelemek için onu parçalara ayırma fırsatını reddedemedi. İşte bunu nasıl yaptıkları ve ne buldukları.

XWorm örneğinin kaynağı

Söz konusu örnek HERHANGİ bir yerde keşfedildi. RUN’un kötü amaçlı yazılım veri tabanı, sanal alan kullanıcıları tarafından genel modda yüklenen tüm dosyalar ve bağlantılarla ilgili ayrıntılı analiz raporlarını içeren bir depo.

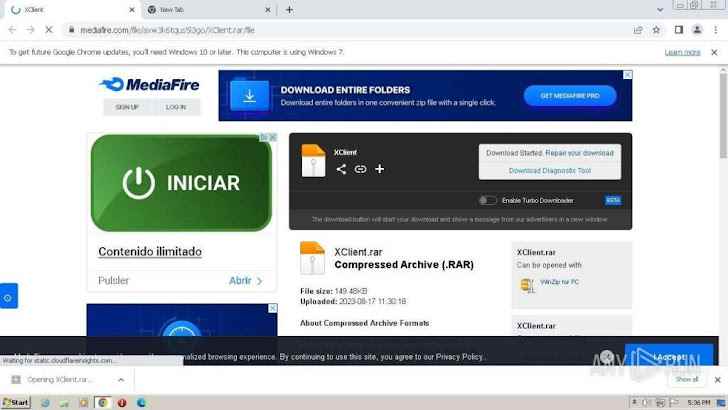

Analiz sonuçlarına hızlı bir bakış, numunenin başlangıçta bir dosya barındırma hizmeti olan MediaFire aracılığıyla dağıtıldığını ortaya çıkardı. Kötü amaçlı yazılım bir RAR arşivinde paketlendi ve bir parolayla korundu.

|

| Şekil 1: Arşiv indirme bağlantısını içeren MediaFire sayfası. |

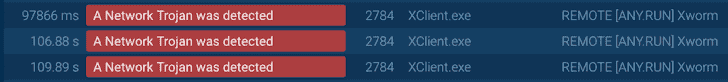

Yürütmenin ardından tehdit Suricata kuralları tarafından anında tespit edildi ve XWorm olarak tanımlandı.

|

| Şekil 2: XWorm’un sanal alan tarafından kötü amaçlı olarak işaretlenen trafiği. |

XWorm’un Taktikleri, Teknikleri ve Prosedürleri (TTP’ler)

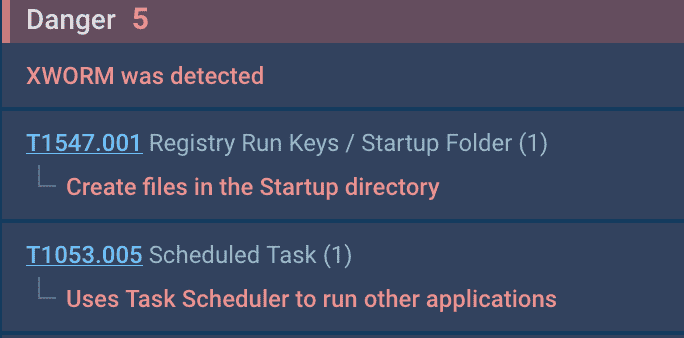

Korumalı alan raporu, örnek tarafından kullanılan çeşitli tekniklerin altını çizdi:

|

| Şekil 3: XWorm’un virüslü sistemdeki etkinlikleri. |

MITRE T1547.001: XWorm, kısayolunu Başlangıç dizinine ekledi.

MITRE T1053.005: “/RL HIGHEST” parametresinde belirtildiği gibi, kendisini yükseltilmiş ayrıcalıklarla yeniden başlatmak için görev zamanlayıcıyı kullandı.

MITRE T1074.001: Yazılım Genel dizine yüklendi.

MITRE T1571: Kötü amaçlı yazılım uzak bir sunucuya bağlanmaya çalıştı ancak yanıt alınamadı.

XWorm’un sanal alan analizinden kaçma girişimi başarısız oldu

İlk analiz raporu birkaç günlük olduğundan ekip, yeni etkinlikleri kontrol etmek için örneği bir kez daha sanal alanda çalıştırmaya karar verdi.

Ancak kötü amaçlı yazılım başlatıldıktan hemen sonra çöktü. Kısa bir araştırma, örneğin sanal bir sanal alanda çalışıp çalışmadığını belirlemek için artık özel bir hizmeti sorguladığını açıkça ortaya koydu.

Temel olarak XWorm geliştiricileri, kötü amaçlı yazılımın sanallaştırılmış bir ortam algıladığı anda kapanmasına neden olan bir kaçınma tekniği uyguladı.

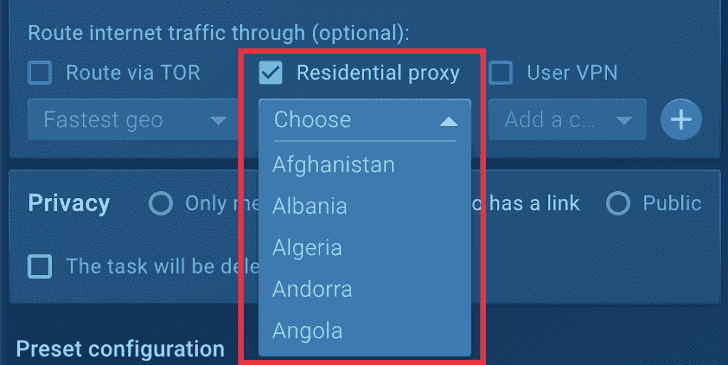

Ekip, bunun üstesinden gelmek için korumalı alan ayarlarında Konut Proxy’sini etkinleştirdi. Bu özellik, sanal makinenin veri merkezi IP adresini gerçek bir İSS’nin IP adresiyle değiştirerek, kötü amaçlı yazılımın gerçek bir kullanıcının makinesinde çalıştığını düşünmesini sağlar.

|

| Şekil 4: Yerleşik Proxy, çok sayıda IP adresi sağlar |

Örneği Yerleşik Proxy etkinken yeniden çalıştırdıktan sonra XWorm başarıyla yürütüldü ve etkinliğine başladı.

Bu Örneği ve Daha Fazlasını ANY.RUN ile Analiz Edin

Kaydolun ve bu numuneyi ve diğerlerini ANY.RUN’da analiz etmek için ANINDA erişim elde edin. Tehditleri anlamak ve bunlarla mücadele etmek için mükemmel aracı kaçırmayın.

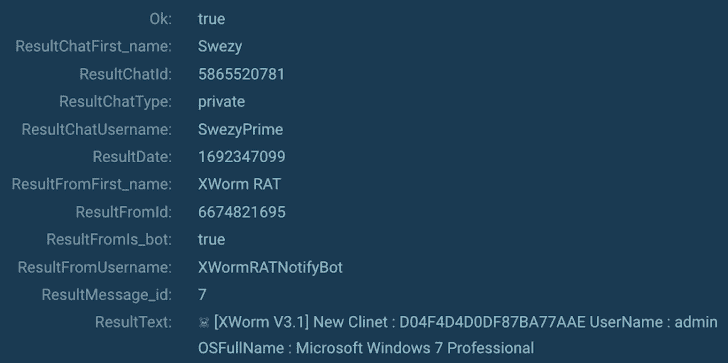

Üstelik MITM proxy özelliğinin yardımıyla XWorm’un aktardığı bilgilerin Telegram’a (MITRE T1102) çıkarılması mümkün oldu. Veriler şunları içeriyordu: kötü amaçlı yazılımın sürümü (XWorm V3.1), makinenin kullanıcı adı, işletim sistemi sürümü ve muhtemelen kurbanın karma değeri.

|

| Şekil 5: XWorm tarafından toplanan sistem bilgileri (MITRE T1082). |

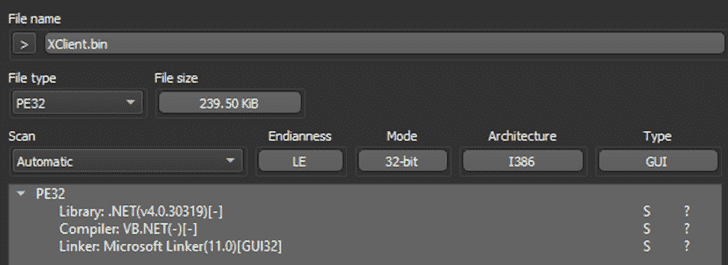

Yeni XWorm varyantının statik analizi

Sandbox tarafından sağlanan tüm önemli bilgileri topladıktan sonra analistler araştırmalarının statik analiz aşamasına başladılar. İlk adım, örneği ilk kötü amaçlı yazılım analizi için bir endüstri standardı olan Detect it Easy’ye (DIE) yüklemekti. Program, bunun XWorm’un bir .NET varyasyonu olduğunu hemen belirledi.

|

| Şekil 6: DIE, kötü amaçlı yazılımın derleyicisine dair bir fikir verdi. |

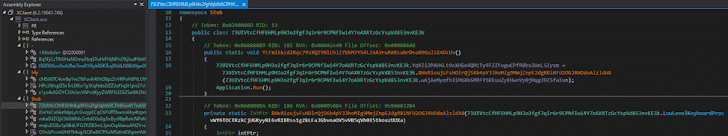

Buradan sonra ekip için tek mantıklı adım, dosyayı bir .NET hata ayıklayıcısı olan dnSpy’da açmak oldu; bu, ikili dosyanın yoğun bir gizlemeye maruz kaldığını hemen ortaya çıkardı. Ancak DIE, Sezgisel taramayı kullandığında bile paketleyiciyi tanıyamadı.

|

| Şekil 7: XWorm’un kodunun gizlendiği ortaya çıktı (MITRE T1027). |

Bir .NET kod çözücü ve paket açıcı olan de4dot’u kullanmanın da herhangi bir etkisi olmadı.

XWorm’un kaçınma ve ısrar tekniklerinden daha fazlası

Kötü amaçlı ikili dosyanın daha fazla araştırılması, ekibin bulmacanın ek parçalarını ortaya çıkarmasına olanak sağladı. Spesifik olarak, kötü amaçlı yazılımın kullandığı bir dizi ekstra mekanizma bulundu:

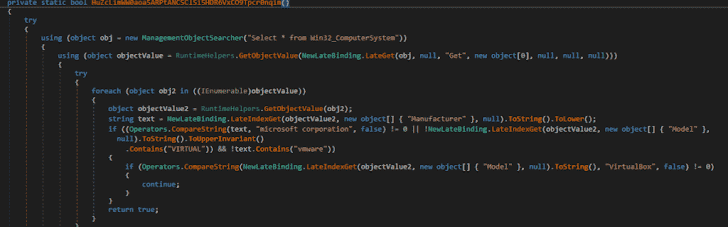

Sanallaştırma tespiti: XWorm, VmWare veya VirtualBox ortamlarını kontrol etmek için “Win32_ComputerSystem’den * seç” WMI sorgusunu kullandı.

|

| Şekil 8: Kötü amaçlı yazılım, Windows Yönetim Araçları’ndan (MITRE T1047) yararlandı. |

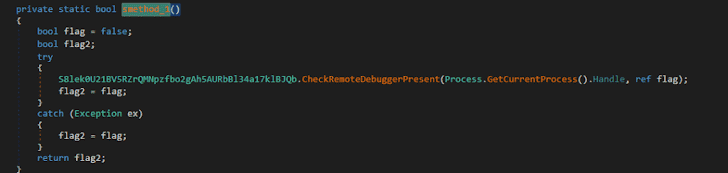

Hata ayıklayıcı tespiti: Ayrıca hata ayıklanıp ayıklanmadığını görmek için CheckRemoteDebuggerPresent API işlevini de çalıştırdı.

|

| Şekil 9: Xworm, hata ayıklayıcı analizinden kaçmaya çalıştı. |

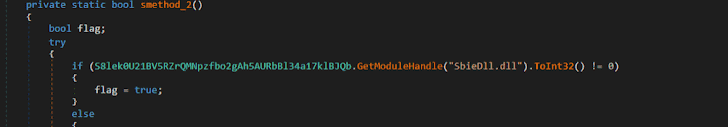

Korumalı alan tespiti: İkili dosya, SbieDll.dll kütüphanesinin yüklenip yüklenmediğini görmek için sistemi taradı.

|

| Şekil 10: SbieDll.dll, korumalı alan tabanlı bir izolasyon programı olan Sandboxie ile ilişkilidir. |

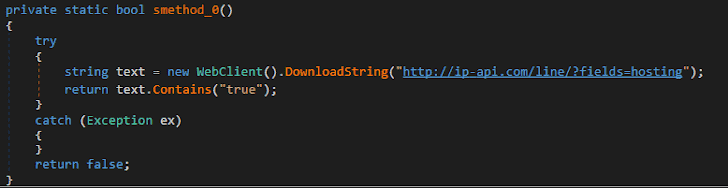

Veri merkezi IP kontrolü: Xworm, makinenin bir veri merkezinde barındırılıp barındırılmadığını belirlemek için makineyi sorguladı.

|

| Şekil 11: Kötü amaçlı yazılımın IP taraması, ilk çökmesinin ardındaki nedeni açıklıyor. |

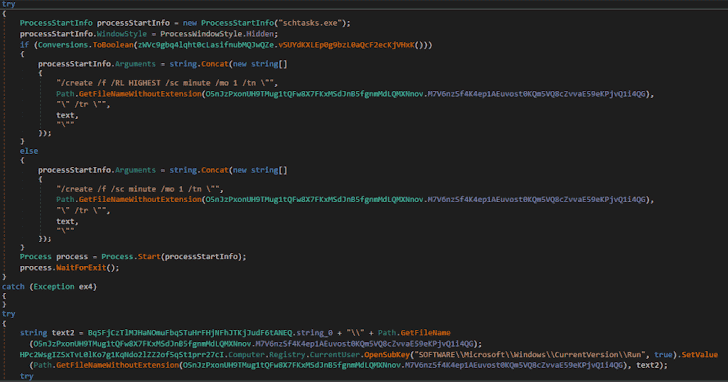

Kalıcılık: XWorm, sistemde kalıcı bir varlık oluşturmak için kayıt defterini ve görev zamanlayıcıyı kullandı.

|

| Şekil 12: Kod, kötü amaçlı yazılımın kayıt defterini değiştirme yeteneğini ortaya çıkardı. |

XWorm yapılandırmasının çıkarılması

Daha sonra analistler, ayarları içeren bir bloğa benzeyen bir kurucu buldular. Bazı alanlarını yeniden atamak için bir işlev kullandılar. Kötü amaçlı yazılım ilk olarak varsayılan ayarlar bölümündeki bir değerden bir MD5 karması hesapladı.

Daha sonra elde edilen değeri iki kez geçici bir diziye kopyaladı, ancak birer birer hata nedeniyle MD5 tamamen iki kez kopyalanmıyordu. Ekip, elde edilen diziyi, ECB modunda AES kullanarak gelen base64 dizelerinin şifresini çözmek için bir anahtar olarak kullandı.

Ayrıca kullanılan alanın bir muteks olduğunu da buldular. Tüm süreç ANY.RUN’un blog makalesinde ayrıntılı olarak anlatılıyor “XWorm: Yeni Kötü Amaçlı Yazılım Sürümünün Teknik Analizi“

XWorm’un yapılandırması

XWorm’un yeni versiyonunun tam konfigürasyonu aşağıdaki gibidir:

|

Ev sahibi |

6[.]tcp.eu.ngrok[.]io |

|

Liman |

13394 |

|

AES anahtarı |

Köleler!-.;!2Swezy999!(xxx |

|

Ayırıcı |

Xwormmm |

|

Uyku zamanı |

3 |

|

USB bırakma dosyası |

USB.exe |

|

Muteks |

Lz8qftMH08V7f1rq |

|

Log dosyası |

%temp%\Log.tmp |

|

Telgraf jetonu |

6674821695:AAExQsr6_hmXk6hz7CN4kMSi9cs9y86daYM |

|

Telegram sohbet kimliği |

5865520781 |

Çözüm

En son kötü amaçlı yazılımların yapılandırmalarını edinmek çok önemlidir ancak zaman alıcıdır. Daha verimli hale getirmek için örneklerinizi ANY.RUN sanal alanında çalıştırarak gerekli bilgilere saniyeler içinde erişebilirsiniz.

XWorm’u kullanarak kendiniz kontrol edin örnek. Ayrıca ANY.RUN’un sunduğu fırsatlar 14 günlük ücretsiz deneme Hizmetin yeteneklerini test etmelerine yardımcı olmak için güvenlik ekiplerine en üst planını sundu.