Çin kökenli bir ulus devlet faaliyet grubu, şüpheli bir casusluk kampanyası kapsamında Tayvan’daki düzinelerce kuruluşa yönelik siber saldırılarla ilişkilendirildi.

Microsoft Tehdit İstihbaratı ekibi bu adın altındaki etkinliği takip ediyor Keten TayfunuEthereal Panda olarak da bilinir.

Şirket, “Flax Typhoon, işletim sisteminde yerleşik araçlara ve bu ağlarda sessizce kalmak için normalde zararsız olan bazı yazılımlara dayanarak, minimum düzeyde kötü amaçlı yazılım kullanımıyla Tayvanlı kuruluşların ağlarına uzun vadeli erişim kazanıyor ve bunu sürdürüyor” dedi. söz konusu.

Ayrıca grubun, veri toplama ve sızmayı gerçekleştirmek için erişimi silah haline getirdiğini gözlemlemediğini söyledi. Hedeflerin çoğunluğu Tayvan’daki devlet kurumlarını, eğitim kurumlarını, kritik üretim ve bilgi teknolojisi kuruluşlarını içeriyor.

Güneydoğu Asya, Kuzey Amerika ve Afrika’da da daha az sayıda kurban tespit edildi. Grubun 2021 ortasından beri aktif olduğundan şüpheleniliyor.

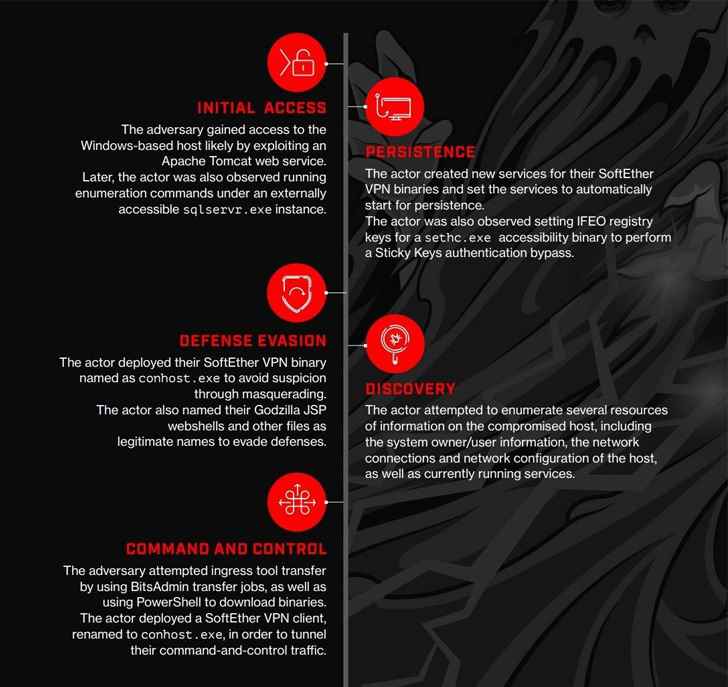

CrowdStrike, “Ethereal Panda operasyonları öncelikle Tayvan’daki akademik, teknoloji ve telekomünikasyon sektörlerindeki kuruluşlara odaklanıyor.” notlar hacker ekibinin açıklamasında. “Ethereal Panda, kurban ağlarına erişimi sürdürmek için ağırlıklı olarak SoftEther VPN yürütülebilir dosyalarına güveniyor, ancak aynı zamanda GodZilla web kabuğunu dağıttığı da gözlemlendi.”

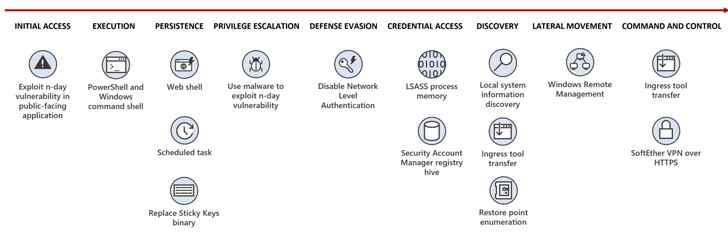

Aktörün ana odak noktası, arazi dışında yaşamayı kullanan aktörle birlikte ısrar, yanal hareket ve kimlik bilgilerine erişim etrafında döner (LotL) hedeflerini gerçekleştirmek için yöntemler ve uygulamalı klavye etkinliği.

İşleyiş tarzı, tehdit aktörlerinin tespitten kaçınmak için yaklaşımlarını sürekli güncelleme, gereksiz indirme ve özel bileşenlerin oluşturulmasını önlemek için hedef ortamdaki mevcut araçlara güvenme uygulamalarıyla uyumludur.

İlk erişim, halka açık sunuculardaki bilinen güvenlik açıklarından yararlanılarak ve China Chopper gibi web kabukları dağıtılarak, ardından Uzak Masaüstü Protokolü (RDP) üzerinden kalıcı erişim kurularak, uzak bir sunucuya bağlanmak için bir VPN köprüsü dağıtılarak ve kimlik bilgileri toplanarak kolaylaştırılır. Mimikatz’ı kullanarak.

Saldırıların dikkate değer bir yönü, Yapışkan Tuşların Görev Yöneticisini başlatmak için davranışının değiştirilmesi ve böylece Flax Typhoon’un tehlikeye atılan sistem üzerinde istismar sonrası işlemleri gerçekleştirmesine olanak sağlamasıdır.

Windows yapımcısı, “Flax Typhoon’un ele geçirilen ağdaki diğer sistemlere erişmek için yanal olarak hareket etmesi gerektiği durumlarda aktör, Windows Uzaktan Yönetim (WinRM) ve WMIC dahil olmak üzere LOLBins’i kullanıyor” dedi.

|

| Kaynak: CrowdStrike |

CrowdStrike, vurgulanmış Şubat 2023’te, Ethereal Panda saldırısını içeren bir vaka çalışması, aktörün, hem ProcDump hem de Mimikatz’ı kullanarak ana bilgisayardaki çeşitli kaynakları numaralandırmak ve kimlik bilgilerini boşaltmak amacıyla isimsiz bir kuruluşu ihlal etmek için muhtemelen bir Apache Tomcat örneğini kötüye kullandığını söyledi.

Bu gelişme, Microsoft’un, radar altında uçmak ve veri sızdırmak için yalnızca LotL tekniklerine güvendiği gözlemlenen Volt Typhoon (diğer adıyla Bronze Silhouette veya Vanguard Panda) adlı Çin bağlantılı başka bir aktörü ifşa etmesinden üç ay sonra gerçekleşti.

Çin dışında faaliyet gösteren tehdit aktörleri arasında taktiklerin ve altyapının değişmesi alışılmadık bir durum olmasa da, bulgular, düşmanların takip eden operasyonlarında daha seçici olmak için ticari becerilerini değiştirdiği, sürekli gelişen bir tehdit manzarasının resmini çiziyor.

(Hikaye yayınlandıktan sonra CrowdStrike tarafından paylaşılan ek bilgileri içerecek şekilde güncellendi.)