Moxa’nın MXview web tabanlı ağ yönetim sistemini etkileyen, bazıları yama uygulanmamış sunucularda uzaktan kod yürütülmesini sağlamak için kimliği doğrulanmamış bir saldırgan tarafından zincirlenebilen bir dizi güvenlik açığıyla ilgili teknik ayrıntılar açıklandı.

Beş güvenlik zayıflığı “uzak, kimliği doğrulanmamış bir saldırganın barındırma makinesinde mevcut en yüksek ayrıcalıklarla kod yürütmesine izin verebilir: NT AUTHORITYSYSTEM”, Claroty güvenlik araştırmacısı Noam Moshe söz konusu Bu hafta yayınlanan bir raporda.

Moksa MXview endüstriyel ağlardaki ağ cihazlarını yapılandırmak, izlemek ve teşhis etmek için tasarlanmıştır. Ağ yönetim yazılımının 3.x ila 3.2.2 sürümlerini etkileyen kusurlar, sürüm 3.2.4 veya üstü Ekim 2021’de koordineli bir açıklama sürecinin ardından.

“Bu güvenlik açıklarından başarılı bir şekilde yararlanılması, bir saldırganın kod yürütmek, programa erişim sağlamak, kimlik bilgileri elde etmek, yazılımı devre dışı bırakmak, erişilemeyen verileri okumak ve değiştirmek, dahili iletişim kanallarına uzaktan bağlantılara izin vermek veya etkileşim kurmak için kritik dosyaları oluşturmasına veya üzerine yazmasına izin verebilir. ve MQTT’yi uzaktan kullanın”, ABD Siber Güvenlik ve Altyapı Güvenlik Ajansı (CISA) söz konusu bir danışma belgesinde.

MQTT, uzaktan asenkron iletişimi kolaylaştıran, mesajların bir MXview ortamındaki farklı bileşenlere ve bileşenlerden transferini sağlayan bir mesajlaşma protokolünü ifade eder.

Kusurların listesi aşağıdaki gibidir –

- CVE-2021-38452 (CVSS puanı: 7.5) – Uygulamada, kodu yürütmek için kullanılan kritik dosyalara erişime veya bunların üzerine yazılmasına izin veren bir yol geçiş güvenlik açığı

- CVE-2021-38454 (CVSS puanı: 10.0) – MQTT’ye uzaktan bağlantıya izin vererek, uzaktan etkileşime ve iletişim kanalının kullanılmasına olanak tanıyan yanlış yapılandırılmış bir hizmet

- CVE-2021-38456 (CVSS puanı: 9.8) – Sabit kodlanmış parolaların kullanılması

- CVE-2021-38458 (CVSS puanı: 9.8) – Yetkisiz komutların uzaktan yürütülmesine yol açabilecek özel öğelerin uygun olmayan şekilde etkisiz hale getirilmesiyle ilgili bir sorun

- CVE-2021-38460 (CVSS puanı: 7.5) – Saldırganın kimlik bilgilerini almasına izin verebilecek bir parola sızıntısı durumu

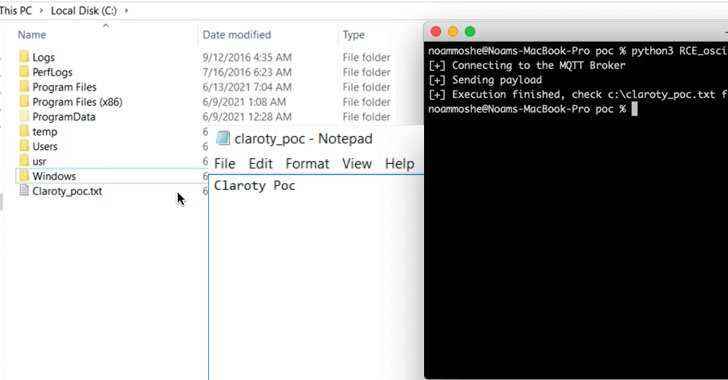

Yukarıda belirtilen kusurlardan üçü — CVE-2021-38452, CVE-2021-38454 ve CVE-2021-38458, SYSTEM ayrıcalıklarına sahip güvenlik açığı bulunan MXView örneklerinde önceden doğrulanmış uzaktan kod yürütülmesini sağlamak için bir araya getirilebilir.

Claroty tarafından tasarlanan varsayımsal bir saldırı senaryosunda, CVE-2021-38452, ağ geçidi-upper.ini yapılandırma dosyası okunarak düz metin MQTT parolasını ele geçirmek için kötüye kullanılabilir, ardından hileli MQTT enjekte etmek için CVE-2021-38454 kullanılabilir. mesajlar, sunucuya komut enjeksiyonu yoluyla kod yürütülmesini tetikler.

Moshe, “Bir saldırgan, sunucu tarafından gerçekleştirilen tüm giriş doğrulamalarını atlayarak doğrudan MQTT aracısına kötü amaçlı mesajlar enjekte eder ve işletim sistemi komut enjeksiyon güvenlik açığı aracılığıyla rastgele uzaktan kod yürütmesi gerçekleştirir” dedi.