Araştırmacılar, adlı bir Apple macOS kötü amaçlı yazılımının güncellenmiş bir sürümü üzerindeki perdeyi geri çekti. paslı kova kalıcılık oluşturmak ve güvenlik yazılımı tarafından algılanmayı önlemek için geliştirilmiş yeteneklerle birlikte gelir.

Elastic Security Labs araştırmacıları, “MacOS sistemlerini hedefleyen bir kötü amaçlı yazılım ailesi olan Rustbucket’ın bu çeşidi, daha önce gözlemlenmemiş kalıcılık yetenekleri ekliyor.” söz konusu bu hafta yayınlanan bir raporda, “komuta ve kontrol için dinamik bir ağ altyapısı metodolojisinden yararlanıldığını” ekliyor.

RustBucket, ülkenin birincil istihbarat teşkilatı olan Reconnaissance General Bureau (RGB) tarafından denetlenen seçkin bir bilgisayar korsanlığı birimi olan Lazarus Group adı altında izlenen daha büyük bir saldırı setinin parçası olan BlueNoroff olarak bilinen Kuzey Koreli bir tehdit aktörünün eseridir.

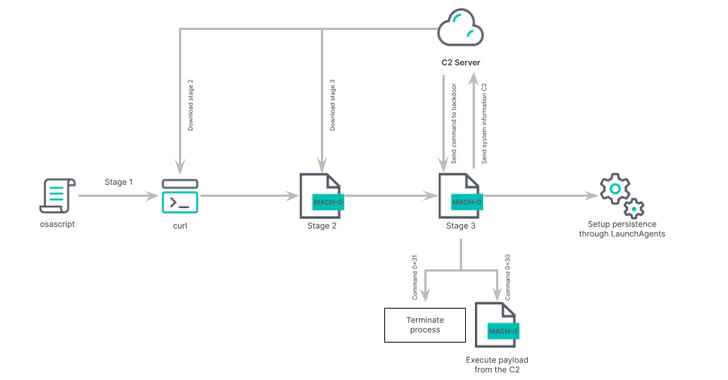

Kötü amaçlı yazılım, 2023 yılının Nisan ayında, Jamf Threat Labs tarafından uzak bir sunucudan ikinci aşama bir yük alabilen AppleScript tabanlı bir arka kapı olarak tanımlandığında ortaya çıktı. Elastic, etkinliği REF9135 olarak izliyor.

Swift’te derlenen ikinci aşama kötü amaçlı yazılım, komut ve kontrol (C2) sunucusundan, kapsamlı bilgi toplamanın yanı sıra ek Mach-O alıp çalıştırma özelliklerine sahip Rust tabanlı bir ikili dosya olan ana kötü amaçlı yazılımı indirmek üzere tasarlanmıştır. güvenliği ihlal edilmiş sistemdeki ikili dosyalar veya kabuk betikleri.

Bu, özellikle macOS kullanıcılarını hedef alan BlueNoroff kötü amaçlı yazılımının ilk örneğidir, ancak o zamandan beri RustBucket’in bir .NET sürümü benzer özelliklerle vahşi ortamda ortaya çıkmıştır.

Fransız siber güvenlik şirketi Sekoia, “Bu son Bluenoroff etkinliği, izinsiz giriş setlerinin kötü amaçlı yazılım geliştirme çabalarında nasıl platformlar arası dile dönüştüğünü ve yeteneklerini daha da genişleterek mağduriyetlerini genişletme olasılığını gösteriyor” dedi. söz konusu Mayıs 2023’ün sonlarında RustBucket kampanyasının bir analizinde.

Bulaşma zinciri, arka kapılı ancak işlevsel bir PDF okuyucu yükleyen bir macOS yükleyici dosyasından oluşur. Saldırıların önemli bir yönü, kötü amaçlı etkinliğin yalnızca sahte PDF okuyucu kullanılarak silah haline getirilmiş bir PDF dosyası başlatıldığında tetiklenmesidir. İlk izinsiz giriş vektörü, kimlik avı e-postalarının yanı sıra LinkedIn gibi sosyal ağlarda sahte kişiler kullanmayı içerir.

Gözlemlenen saldırılar Asya, Avrupa ve ABD’deki finansla ilgili kurumları yüksek oranda hedef alıyor ve odaklanıyor, bu da faaliyetin yaptırımlardan kaçınmak için yasa dışı gelir elde etmeye yönelik olduğunu gösteriyor.

ne yapar yeni tanımlanan sürüm olağandışı kalıcılık mekanizması ve dinamik DNS etki alanının (docsend.linkpc) kullanılması dikkate değerdir.[.]net) komuta ve kontrol için, radarın altında kalmaya odaklanan önlemlerin yanı sıra.

“Bu güncellenmiş RUSTBUCKET örneği söz konusu olduğunda, /Users/