olarak bilinen Çin devlet destekli grup UNC3886 Windows ve Linux sistemlerine arka kapı olarak VMware ESXi ana bilgisayarlarındaki sıfır gün kusurundan yararlandığı tespit edilmiştir.

VMware Tools kimlik doğrulamasını atlama güvenlik açığı, şu şekilde izlenir: CVE-2023-20867 (CVSS puanı: 3.9), “Windows, Linux ve PhotonOS (vCenter) konuk VM’lerinde, güvenliği ihlal edilmiş bir ESXi ana bilgisayarından konuk kimlik bilgilerinin doğrulanması ve konuk VM’lerinde varsayılan günlük kaydı olmadan ayrıcalıklı komutların yürütülmesini etkinleştirdi”, Mandiant söz konusu.

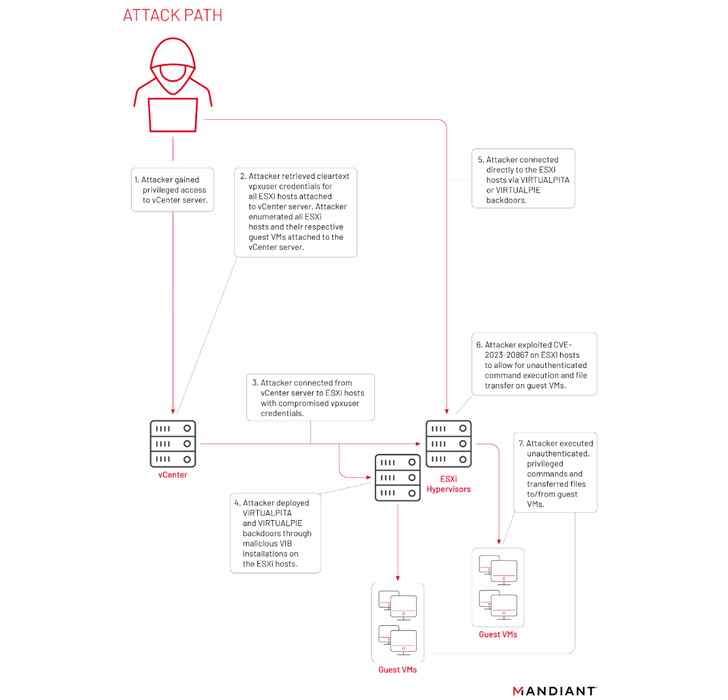

UNC3886, ilk olarak Eylül 2022’de Google’a ait tehdit istihbaratı firması tarafından VIRTUALPITA ve VIRTUALPIE adlı arka kapılar ile VMware ESXi ve vCenter sunucularına bulaşan bir siber casusluk aktörü olarak belgelendi.

Bu Mart ayının başlarında grup, Fortinet FortiOS işletim sistemindeki artık yamalanmış orta düzeyli bir güvenlik açığının ağ cihazlarına implantlar yerleştirmek ve yukarıda belirtilen kötü amaçlı yazılımla etkileşim kurmak için istismar edilmesiyle bağlantılıydı.

Tehdit aktörü, ABD, Japonya ve Asya-Pasifik bölgesindeki savunma, teknoloji ve telekomünikasyon kuruluşlarını hedef alan “son derece usta” bir hasım kolektif olarak tanımlandı.

Mandiant araştırmacıları, grubun EDR çözümlerini desteklemeyen güvenlik duvarı ve sanallaştırma yazılımlarındaki kusurları silah haline getirme modeline dikkat çekerek, “Grup, hedeflenen cihazların altında yatan teknolojiyi anlamak için kapsamlı araştırma ve desteğe erişime sahip.” dedi.

ESXi sistemlerini istismar etme çabalarının bir parçası olarak, tehdit aktörünün vCenter sunucularından kimlik bilgileri topladığı ve CVE-2023-20867’yi komutları yürütmek ve güvenliği ihlal edilmiş bir ESXi ana bilgisayarından konuk VM’lere dosya aktarmak için kötüye kullandığı da gözlemlendi.

UNC3886’nın ticaretinin dikkate değer bir yönü, Sanal Makine İletişim Arayüzünü kullanmasıdır (VMCI) yanal hareket ve sürekli kalıcılık için soketler, böylece ESXi ana bilgisayarı ile konuk VM’leri arasında gizli bir kanal oluşturmasına izin verir.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

“Misafir ve ana bilgisayar arasındaki, her iki rolün de istemci veya sunucu olarak hareket edebildiği bu açık iletişim kanalı, bir arka kapı konuşlandırıldığı ve saldırgan herhangi bir sunucuya ilk erişimi kazandığı sürece, arka kapılı bir ESXi ana bilgisayarına yeniden erişim sağlamak için yeni bir süreklilik aracı sağladı.” misafir makinesi” dedi şirket.

Geliştirme, Çağırma Ekibi araştırmacısı Sina Kheirkhah olarak geliyor ifşa VMware Aria Operations for Networks’te (CVE-2023-20887, CVE-2023-20888 ve CVE-2023-20889) uzaktan kod yürütülmesine neden olabilecek üç farklı kusur.

“UNC3886, kayıt hizmetlerini devre dışı bırakarak ve kurcalayarak, faaliyetleriyle ilgili günlük olaylarını seçerek kaldırarak araştırmacılara zorluklar sunmaya devam ediyor.” “Tehdit aktörlerinin, faaliyetleriyle ilgili geçmiş kamu açıklamalarından sonraki günler içinde gerçekleştirdiği geriye dönük temizlik, ne kadar dikkatli olduklarını gösteriyor.”