Cobalt Strike’ın Geacon adlı bir Golang uygulaması, Apple macOS sistemlerini hedeflemek isteyen tehdit aktörlerinin dikkatini çekmesi muhtemeldir.

Bu, son aylarda VirusTotal’da görünen Geacon yüklerinin sayısında bir artış gözlemleyen SentinelOne’dan elde edilen bulgulara göre.

Güvenlik araştırmacıları Phil Stokes ve Dinesh Devadoss, “Bunlardan bazıları kırmızı ekip operasyonları olsa da, diğerleri gerçek kötü niyetli saldırıların özelliklerini taşıyor.” söz konusu bir raporda.

Cobalt Strike, Fortra tarafından geliştirilen, iyi bilinen bir kırmızı takım oluşturma ve düşman simülasyon aracıdır. Sayısız yetenekleri sayesinde, yazılımın yasa dışı olarak kırılan sürümleri, yıllar boyunca tehdit aktörleri tarafından kötüye kullanıldı.

Cobalt Strike ile ilişkili sömürü sonrası etkinlik öncelikle Windows’u seçmiş olsa da, macOS’a yönelik bu tür saldırılar çok nadirdir.

Mayıs 2022’de yazılım tedarik zinciri firması Sonatype ifşa ” adlı haydut bir Python paketinin ayrıntılarıpymafka” bu, güvenliği ihlal edilmiş Windows, macOS ve Linux ana bilgisayarlarına bir Cobalt Strike Beacon bırakmak için tasarlandı.

Ancak bu, Geacon eserlerinin vahşi doğada ortaya çıkmasıyla değişebilir. Geacon, şimdiye kadar yapılmış olan Cobalt Strike’ın bir Go çeşididir. GitHub’da mevcut Şubat 2020’den beri.

Nisan 2023’te yüklenen iki yeni VirusTotal örneğinin daha ayrıntılı analizi, kökenlerinin iki Geacon varyantına kadar izini sürdü (geacon_plus Ve geacon_pro) Ekim ayı sonlarında iki isimsiz Çinli geliştirici z3ratu1 ve H4de5 tarafından geliştirildi.

geacon_pro projesine artık GitHub’da erişilemiyor, ancak 6 Mart 2023’te yakalanan bir İnternet Arşivi anlık görüntüsü, Microsoft Defender, Kaspersky ve Qihoo 360 360 Core Crystal gibi antivirüs motorlarını atlama yeteneğini ortaya koyuyor.

geacon_pro’nun arkasındaki geliştirici H4de5, aracın esas olarak CobaltStrike sürüm 4.1 ve sonraki sürümlerini desteklemek için tasarlandığını, geacon_plus ise CobaltStrike sürüm 4.0’ı desteklediğini iddia ediyor. bu şimdiki versiyonu yazılımın sürümü 4.8’dir.

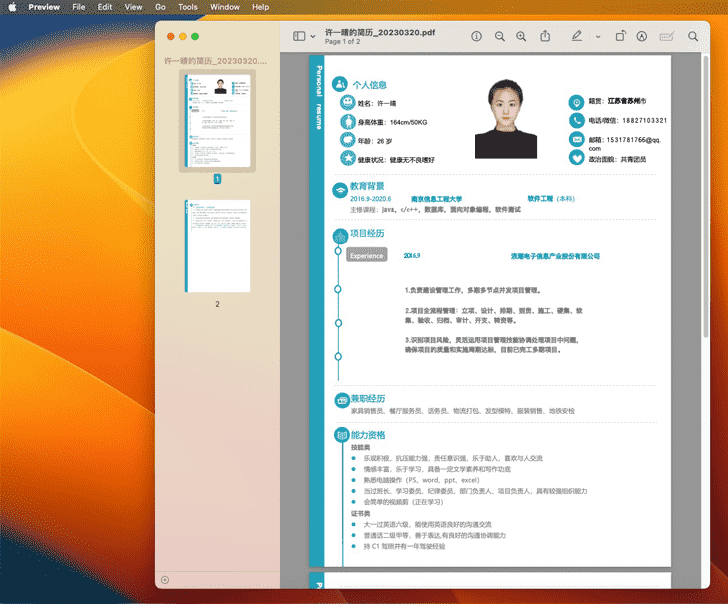

SentinelOne tarafından keşfedilen eserlerden biri olan Xu Yiqing’s Resume_20230320.app, yalnızca çalışan AppleScript uzak bir sunucuya ulaşmak ve bir Geacon yükünü indirmek için. Hem Apple silikon hem de Intel mimarileriyle uyumludur.

“İmzasız Geacon yükü Çin’deki bir IP adresinden alınır” dedi araştırmacılar. “İşaretleme faaliyetine başlamadan önce, kullanıcıya Geacon ikili dosyasına gömülü iki sayfalık bir sahte belge sunulur. ‘Xu Yiqing’ adlı bir kişinin özgeçmişini gösteren bir PDF açılır.”

geacon_plus kaynak kodundan derlenen Geacon ikili dosyası, sonraki aşama yüklerini indirmesine, verileri dışarı sızdırmasına ve ağ iletişimini kolaylaştırmasına izin veren çok sayıda işlevi bir araya getirir.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Siber güvenlik firmasına göre ikinci örnek, SecureLink uzaktan destek uygulaması (SecureLink.app) kılığına giren ve esas olarak Intel cihazlarını hedefleyen, trojenleştirilmiş bir uygulamanın içine yerleştirilmiştir.

Barebone, imzasız uygulama, kullanıcıların kişilere, fotoğraflara, hatırlatıcılara ve ayrıca cihazın kamera ve mikrofonuna erişme izni istiyor. Ana bileşeni bir Geacon yükü Japonya’da bilinen bir komut ve kontrol (C2) sunucusuna bağlanan geacon_pro projesinden oluşturulmuştur.

Geliştirme, macOS ekosistemi yapı arka kapılar ve bilgi hırsızları yerleştirmek için devlet destekli gruplar da dahil olmak üzere çok çeşitli tehdit aktörleri tarafından hedef alınır.

Araştırmacılar, “Geacon örneklerinde son birkaç aydaki artış, güvenlik ekiplerinin bu araca dikkat etmesi ve korumaları olduğundan emin olması gerektiğini gösteriyor” dedi.