Olarak bilinen Kuzey Kore devlet destekli tehdit aktörü Kimsuki adlı yeni bir keşif aracı kullanılarak keşfedildi. ReconShark devam eden küresel bir kampanyanın parçası olarak.

“[ReconShark] hedef odaklı kimlik avı e-postaları, belge indirmelerine yol açan OneDrive bağlantıları ve kötü amaçlı makroların yürütülmesi yoluyla aktif olarak hedeflenen kişilere iletilir,” SentinelOne araştırmacıları Tom Hegel ve Aleksandar Milenkoski söz konusu.

Kimsuky ayrıca APT43, ARCHIPELAGO, Black Banshee, Nickel Kimball, Emerald Sleet (önceden Thallium) ve Velvet Chollima isimleriyle de bilinir.

En az 2012’den beri aktif olan üretken tehdit aktörü, Kuzey Amerika, Asya ve Avrupa’daki sivil toplum kuruluşlarına (STK’lar), düşünce kuruluşlarına, diplomatik kurumlara, askeri kuruluşlara, ekonomik gruplara ve araştırma kuruluşlarına yönelik hedefli saldırılarla ilişkilendirilmiştir.

SentinelOne tarafından belgelenen en son izinsiz giriş seti, enfeksiyon dizisini etkinleştirmek için Kuzey Kore’nin nükleer silahların yayılmasıyla ilgili jeopolitik temalardan yararlanıyor.

Araştırmacılar, “Özellikle hedef odaklı kimlik avı e-postaları, belirli kişiler için ayarlanmış bir tasarım kalitesi düzeyiyle yapılıyor ve bu da hedef tarafından açılma olasılığını artırıyor” dedi. “Bu, şüphelenmeyen kullanıcılara meşru görünen uygun biçimlendirme, dilbilgisi ve görsel ipuçlarını içerir.”

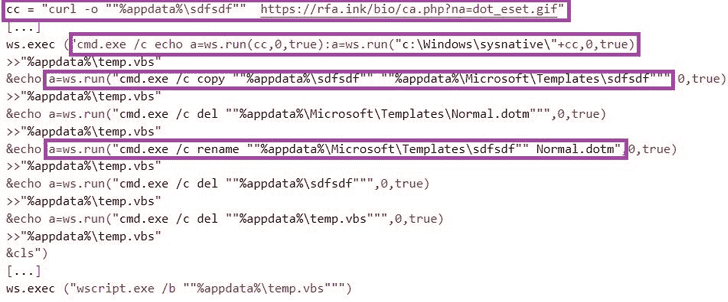

Bu mesajlar, esas olarak aktör tarafından kontrol edilen bir sunucudan gönderilen talimatları yürütmek için bir keşif aracı olarak işlev gören ReconShark’ı dağıtmak için OneDrive’da barındırılan bubi tuzaklı Microsoft Word belgelerine bağlantılar içerir. Aynı zamanda, tehdit aktörünün BabyShark kötü amaçlı yazılım araç setinin bir evrimidir.

Palo Alto Ağlar Birimi 42 “Sistem bilgilerini C2 sunucusuna sızdırır, sistemde kalıcılığı sürdürür ve operatörden daha fazla talimat bekler.” söz konusu Şubat 2019’da BabyShark analizinde.

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

ReconShark, çalışan süreçler, dağıtılan algılama mekanizmaları ve donanım bilgileriyle ilgili ayrıntıları dışarı sızdırmak için özel olarak tasarlanmıştır; bu, araçtan toplanan verilerin, tespitten kaçınacak şekilde hedeflenen ortama göre uyarlanmış kötü amaçlı yazılımları içeren “hassas saldırılar” gerçekleştirmek için kullanıldığını öne sürer.

Kötü amaçlı yazılım ayrıca, “virüslü makinelerde hangi algılama mekanizması işlemlerinin çalıştığına” bağlı olarak sunucudan ek yükler dağıtabilir.

Bulgular, tehdit aktörünün güvenliği ihlal edilmiş ana bilgisayarlarda bir dayanak elde etmek, kalıcılık sağlamak ve uzun süreler boyunca gizlice istihbarat toplamak için taktiklerini aktif olarak değiştirdiğine dair artan kanıtlara katkıda bulunuyor.

SentinelOne, “Kimsuky’den devam eden saldırılar ve yeni keşif aracı ReconShark’ı kullanmaları, Kuzey Kore tehdit ortamının gelişen doğasını vurguluyor” dedi.