Arkasındaki tehdit aktörleri RTM Dolabı Linux makinelerini hedef alabilen bir fidye yazılımı türü geliştirerek, grubun açık kaynak işletim sistemine ilk adımını attı.

Uptycs yeni bir açıklamasında, “Soyunma fidye yazılımı Linux, NAS ve ESXi ana bilgisayarlarını etkiliyor ve Babuk fidye yazılımının sızdırılmış kaynak kodundan ilham almış gibi görünüyor” dedi. rapor Çarşamba yayınlandı. “Bir kombinasyonunu kullanır ECDH Curve25519’da (asimetrik şifreleme) ve Chacha20 (simetrik şifreleme) dosyaları şifrelemek için.”

RTM Locker, ilk olarak bu ayın başlarında Trellix tarafından belgelendi ve düşmanı hizmet olarak özel bir fidye yazılımı (RaaS) sağlayıcısı olarak tanımladı. Kökleri, en az 2015’ten beri aktif olduğu bilinen Read The Manual (RTM) adlı bir siber suç grubuna dayanıyor.

Grup, mümkün olduğunca az dikkat çekmek için kritik altyapı, kolluk kuvvetleri ve hastaneler gibi yüksek profilli hedeflerden kasıtlı olarak kaçınmakla dikkat çekiyor. Ayrıca, ödemeyi reddetmeleri durumunda çalınan verileri sızdırmanın yanı sıra, kurbanları fidye için bağlı kuruluşlardan yararlanır.

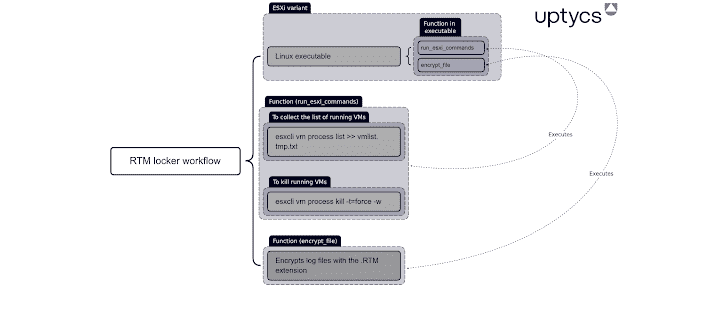

Linux tadı, şifreleme işlemine başlamadan önce güvenliği ihlal edilmiş bir ana bilgisayarda çalışan tüm sanal makineleri sonlandırarak ESXi ana bilgisayarlarını ayırmak için özel olarak tasarlanmıştır. Fidye yazılımını iletmek için kullanılan ilk bulaştırıcının kesin olarak şu anda bilinmiyor.

Uptycs, “Statik olarak derlendi ve çıkarıldı, tersine mühendisliği daha zor hale getiriyor ve ikili programın daha fazla sistemde çalışmasına izin veriyor” dedi. “Şifreleme işlevi aynı zamanda pthreads (aka POSIX konuları) yürütmeyi hızlandırmak için.”

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

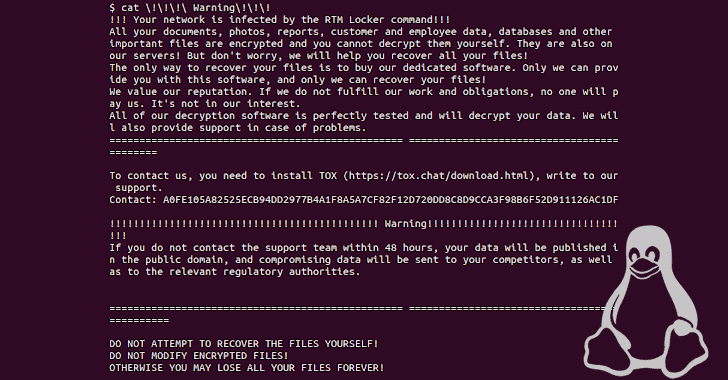

Başarılı şifrelemenin ardından kurbanlardan, Tox yoluyla 48 saat içinde destek ekibiyle iletişime geçmeleri veya verilerini yayınlama riskini almaları istenir. RTM Locker ile kilitlenmiş bir dosyanın şifresini çözmek, şifrelenmiş dosyanın sonuna eklenen genel anahtarı ve saldırganın özel anahtarını gerektirir.

Geliştirme, Microsoft’un savunmasız PaperCut sunucularının tehdit aktörleri tarafından Cl0p ve LockBit fidye yazılımını dağıtmak için aktif olarak hedef alındığını ortaya çıkarmasıyla geldi.