Orta Doğu’daki telekomünikasyon hizmet sağlayıcıları, şüpheli bir istihbarat toplama görevinin parçası olarak daha önce belgesi olmayan bir tehdit aktörü tarafından hedef alınıyor.

Siber güvenlik firmaları SentinelOne ve QGroup, etkinlik kümesini eskisinin devam eden çalışma adı altında izliyor WIP26.

Araştırmacılar Aleksandar Milenkoski, Collin Farr ve Joey Chen, “WIP26, kötü amaçlı trafiği meşru göstererek tespitten kaçınmak için büyük ölçüde genel bulut altyapısına güveniyor” diyor. söz konusu The Hacker News ile paylaşılan bir raporda.

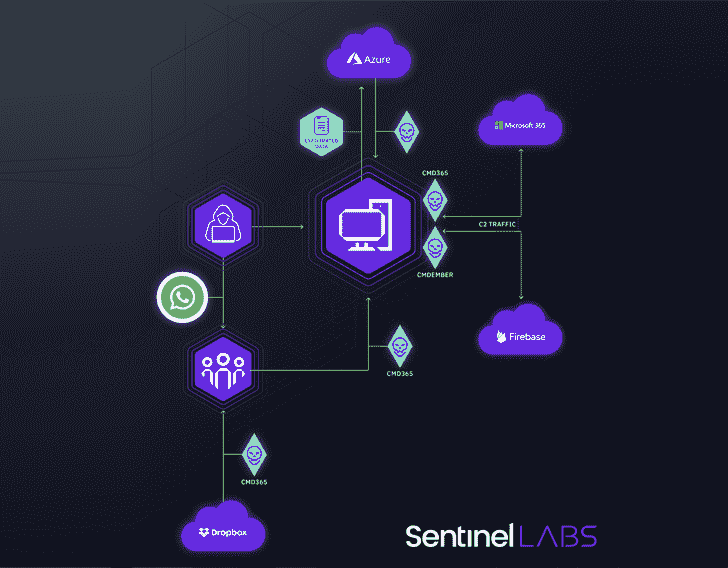

Buna Microsoft 365 Mail, Azure, Google Firebase ve Dropbox’ın kötü amaçlı yazılım teslimi, veri hırsızlığı ve komuta ve kontrol (C2) amaçları için kötüye kullanımı dahildir.

Saldırılarda kullanılan ilk izinsiz giriş vektörü, sözde iyi huylu arşiv dosyalarına Dropbox bağlantılarına bağlantılar içeren WhatsApp mesajları aracılığıyla çalışanların “hassas hedeflenmesini” gerektirir.

Dosyalar, gerçekte, temel özelliği Microsoft 365 Mail ve C2 için Google Firebase’den yararlanan CMD365 veya CMDEmber gibi özel .NET tabanlı arka kapılar dağıtmak olan bir kötü amaçlı yazılım yükleyici barındırır.

Araştırmacılar, “CMD365 ve CMDEmber’in ana işlevi, Windows komut yorumlayıcısını kullanarak saldırgan tarafından sağlanan sistem komutlarını yürütmektir” dedi. “Bu yetenek, keşif, ayrıcalık yükseltme, ek kötü amaçlı yazılım hazırlama ve veri hırsızlığı gibi çeşitli etkinlikleri yürütmek için kullanıldı.”

CMD365, kendi adına, virüslü ana bilgisayarlarda yürütülmek üzere C2 komutlarını çıkarmak için konu satırı “input” ile başlayan belirli e-postalar için gelen kutusu klasörünü tarayarak çalışır. CMDEmber ise HTTP istekleri yayınlayarak C2 sunucusundan veri gönderir ve alır.

Kullanıcıların özel web tarayıcı bilgilerini ve kurbanın ağındaki yüksek değerli ana bilgisayarlarla ilgili ayrıntıları içeren verilerin aktör tarafından kontrol edilen Azure örneklerine iletilmesi, PowerShell komutları aracılığıyla düzenlenir.

Bulut hizmetlerinin kötü amaçlar için kötüye kullanılması duyulmamış bir durum değildir ve WIP26’nın son kampanyası, tehdit aktörlerinin tespit edilmekten kaçınma girişimlerinin devam ettiğini göstermektedir.

Bu, Orta Doğu’daki telekom sağlayıcılarının casusluk gruplarının radarına ilk girdikleri zaman değil. Aralık 2022’de Bitdefender, adı verilen bir operasyonun ayrıntılarını açıkladı. Arka Kapı Diplomasisi bölgedeki bir telekom şirketini değerli verileri sifonlamayı hedefliyor.