Dört farklı satıcıya ait kablosuz endüstriyel nesnelerin interneti (IIoT) cihazlarında, operasyonel teknoloji (OT) ortamlarından yararlanmak isteyen tehdit aktörleri için önemli bir saldırı yüzeyi oluşturabilecek 38 güvenlik açığı ortaya çıkarıldı.

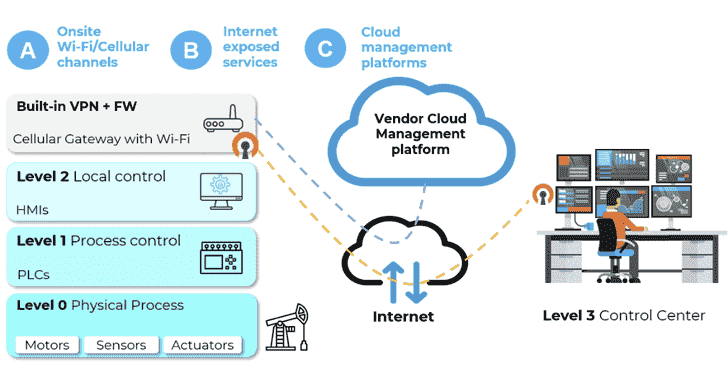

İsrailli endüstriyel siber güvenlik şirketi Otorio, “Tehdit aktörleri, dahili OT ağlarına ilk erişim elde etmek için Kablosuz IIoT cihazlarındaki güvenlik açıklarından yararlanabilir.” söz konusu. “Bu güvenlik açıklarını, güvenlik katmanlarını atlamak ve hedef ağlara sızmak, kritik altyapıyı riske atmak veya üretimi kesintiye uğratmak için kullanabilirler.”

Kusurlar, kısaca, saldırı için uzak bir giriş noktası sunarak, kimliği doğrulanmamış düşmanların bir dayanak kazanmasına ve ardından bunu diğer ana bilgisayarlara yayılmak için bir kaldıraç olarak kullanmasına ve böylece önemli hasara neden olmasına olanak tanır.

Güvenlik araştırmacısı Roni Gavrilov, tespit edilen eksikliklerden bazılarının, harici bir aktöre internet üzerinden binlerce dahili OT ağına doğrudan erişim sağlayacak şekilde zincirlenebileceğini söyledi.

38 kusurdan üçü – CVE-2022-3703, CVE-2022-41607 ve CVE-2022-40981 – ETIC Telecom’un Uzaktan Erişim Sunucusunu (RAS) etkiler ve hassas cihazların kontrolünü tamamen ele geçirmek için kötüye kullanılabilir.

InHand Networks InRouter 302 ve InRouter 615 ile ilgili diğer beş güvenlik açığı, istismar edilirse komut enjeksiyonuna, bilgilerin açığa çıkmasına ve kod yürütmeye neden olabilir.

Spesifik olarak, “Aygıt Yöneticisi” bulut platformundaki sorunlardan yararlanmayı gerektirir; bu, operatörlerin, kök ayrıcalıklarına sahip bulut tarafından yönetilen her InRouter cihazından ödün vermek için yapılandırma değişiklikleri ve üretici yazılımı yükseltmeleri gibi uzaktan eylemler gerçekleştirmesine izin verir.

Ayrıca tespit edilen iki zayıflık Sierra Kablosuz AirLink Yönlendiricisinde (CVE-2022-46649 ve CVE-2022-46650) hassas bilgilerin kaybolmasına ve uzaktan kod yürütülmesine neden olabilir. Kalan kusurlar hala sorumlu açıklama altındadır.

Bulgular, IIoT cihazlarını internetten doğrudan erişilebilir hale getirerek OT ağlarının nasıl riske atılabileceğinin altını çiziyor ve tüm güvenlik korumalarını atlayabilen “tek bir arıza noktası” yaratıyor.

Alternatif olarak, yerel saldırganlar, tesis içi Wi-Fi veya hücresel kanalları hedefleyerek endüstriyel Wi-Fi erişim noktalarına ve hücresel ağ geçitlerine girerek olumsuz potansiyel etkiye sahip ortadaki düşman (AitM) senaryolarına yol açabilir.

Saldırılar, zayıf şifreleme şemalarını hedeflemekten elektronik cihazlarda yaygın olarak kullanılan kombo çipleri hedef alan birlikte var olma saldırılarına kadar değişebilir.

Bunu başarmak için, tehdit aktörleri aşağıdaki gibi platformları kullanabilir: WiGLE Otorio, yüksek değerli endüstriyel ortamları belirlemek, fiziksel olarak konumlandırmak ve yakın mesafeden erişim noktalarından yararlanmak için dünya çapında farklı kablosuz erişim noktalarından oluşan bir veritabanı olduğunu belirtti.

Karşı önlem olarak, güvenli olmayan şifreleme düzenlerini devre dışı bırakmanız, Wi-Fi ağ adlarını gizlemeniz, kullanılmayan bulut yönetim hizmetlerini devre dışı bırakmanız ve cihazların herkesin erişimine açılmasını önlemek için adımlar atmanız önerilir.

Şirket, “İstismarın düşük karmaşıklığı, geniş potansiyel etkiyle birleştiğinde, kablosuz IIoT cihazlarını ve bunların bulut tabanlı yönetim platformlarını, endüstriyel ortamları ihlal etmek isteyen saldırganlar için cazip bir hedef haline getiriyor” dedi.

Geliştirme ayrıca Otorio olarak geliyor ifşa Siemens Automation License Manager’daki (CVE-2022-43513 ve CVE-2022-43514) yüksek önem dereceli iki kusurun ayrıntıları, uzaktan kod yürütme ve yetki yükseltme elde etmek için birleştirilebilecek. Hatalar, Ocak 2023’te Siemens tarafından yamalandı.