BlackRock ve ERMAC Android bankacılık truva atlarının arkasındaki tehdit aktörü, kiralık başka bir kötü amaçlı yazılım ortaya çıkardı. kanca cihazlarda depolanan dosyalara erişmek ve uzaktan etkileşimli bir oturum oluşturmak için yeni yetenekler sunar.

ThreatFabric, bir raporlamak The Hacker News ile paylaşılan, Hook’u ayda 7.000 $’a satışa sunulan ve “selefinin tüm yeteneklerini” içeren yeni bir ERMAC çatalı olarak nitelendirdi.

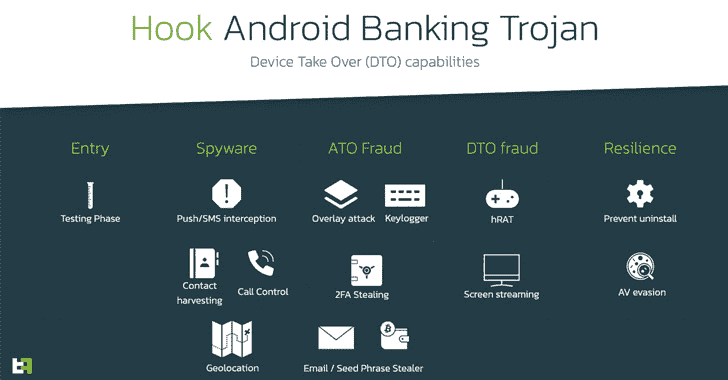

“Ayrıca, cephaneliğine Uzaktan Erişim Araçları (RAT) yetenekleri ekleyerek Octo ve Hydra gibi tam bir Cihaz Devri (DTO) gerçekleştirebilen ve tam bir dolandırıcılık zincirini tamamlayabilen ailelerin saflarına katılıyor. Hollandalı siber güvenlik firması, tüm ara adımlarla, ek kanallara ihtiyaç duymadan işlemlere PII sızması” dedi.

Kötü amaçlı yazılımın hedeflediği finansal uygulamaların çoğu ABD, İspanya, Avustralya, Polonya, Kanada, Türkiye, Birleşik Krallık, Fransa, İtalya ve Portekiz’de bulunuyor.

Hook, DukeEugene olarak bilinen bir tehdit aktörünün eseridir ve ilk olarak Eylül 2021’de açıklanan ve kaynak kodu 2020’de sızdırılan Cerberus adlı başka bir truva atına dayanan ERMAC’ın en son gelişimini temsil eder.

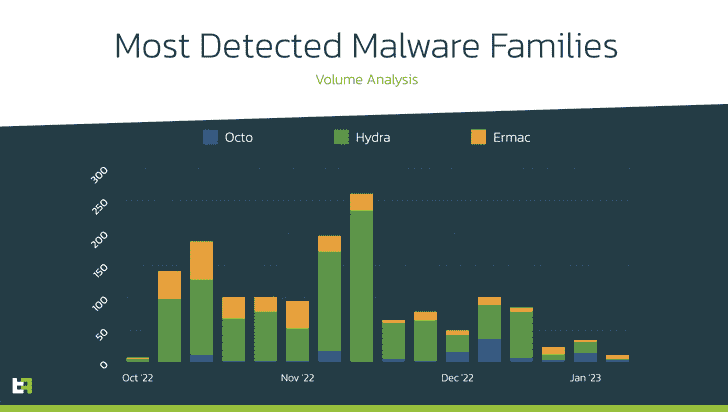

ThreatFabric araştırmacısı Dario Durando, The Hacker News’e e-posta yoluyla “Ermac, yetenekler ve özellikler açısından her zaman Hydra ve Octo’nun arkasında olmuştur.” “Bu, Ermac yerine bu iki aileyi tercih eden tehdit aktörleri arasında da biliniyor.”

“Bir tür RAT yeteneğinin olmaması, modern bir Android Banker için önemli bir sorundur, çünkü bu durum, başarılı olma olasılığı en yüksek olan ve tespit edilmeyen dolandırıcılık metodolojisi olan Cihaz Devralma (DTO) gerçekleştirme olasılığını sağlamaz. dolandırıcılık puanlama motorları veya dolandırıcılık analistleri tarafından. Bu, büyük olasılıkla bu yeni kötü amaçlı yazılım varyantının gelişimini tetikleyen şeydir.”

Kendi türünden diğer Android kötü amaçlı yazılımları gibi, kötü amaçlı yazılım da Android’in erişilebilirlik hizmetleri API’lerini yer paylaşımlı saldırılar gerçekleştirmek ve kişiler, arama günlükleri, tuş vuruşları, iki faktörlü kimlik doğrulama (2FA) belirteçleri ve hatta WhatsApp mesajları gibi her türlü hassas bilgiyi toplamak için kötüye kullanır.

Ayrıca, ABN AMRO ve Barclays’i de içerecek şekilde genişletilmiş bir uygulama listesi sunarken, kötü amaçlı örnekler, şüphelenmeyen kullanıcıları kötü amaçlı yazılımı indirmeye ikna etmek için Google Chrome web tarayıcısı kılığına girer:

- com.lojibiwawajinu.guna

- com.damariwonomiwi.docebi

- com.yecomevusaso.pisifo

Hook’a eklenecek diğer önemli özellikler arasında, casus yazılım ile bankacılık kötü amaçlı yazılımı arasındaki çizgiyi bulanıklaştırarak, virüs bulaşmış cihazın ekranını uzaktan görüntüleme ve onunla etkileşim kurma, dosyalar elde etme, kripto cüzdanlarından tohum cümleleri çıkarma ve telefonun konumunu izleme yeteneği yer alıyor. .

ThreatFabric, şimdiye kadar gözlemlenen Hook yapılarının bir test aşamasında olduğunu, ancak bunların kimlik avı kampanyaları, Telegram kanalları veya Google Play Store damlalık uygulamaları biçiminde sunulabileceğini belirtti.

Durando, “Yeni bir kötü amaçlı yazılım oluşturmanın ana dezavantajı, genellikle diğer aktörler tarafından yeterince güven kazanmaktır, ancak DukeEugene’nin suçlular arasındaki statüsü ile, bunun Hook için bir sorun olmaması çok muhtemeldir” dedi.