SOC ekiplerinin işinin giderek zorlaşmaya devam ettiği bir sır değil. Saldırıların artan hacmi ve karmaşıklığı, yetersiz kaynaklara sahip ekipleri yanlış pozitifler ve analist tükenmişliği ile rahatsız ediyor.

Bununla birlikte, diğer birçok endüstri gibi, siber güvenlik de artık sadece statükoyu korumak için değil, aynı zamanda daha iyi güvenlik sonuçları elde etmek için otomasyondaki gelişmelere güvenmeye ve bunlardan yararlanmaya başlıyor.

SOC iş akışının birden çok aşamasında otomasyon

Otomasyona duyulan ihtiyaç açıktır ve bunun endüstri için vazgeçilmez hale geldiği açıktır. Tüm siber dirençli kuruluşlar arasında IBM, %62 otomasyon, yapay zeka ve makine öğrenimi araçlarını ve süreçlerini devreye aldı.

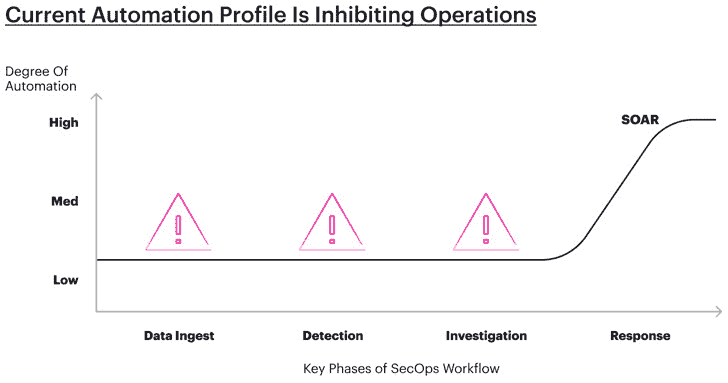

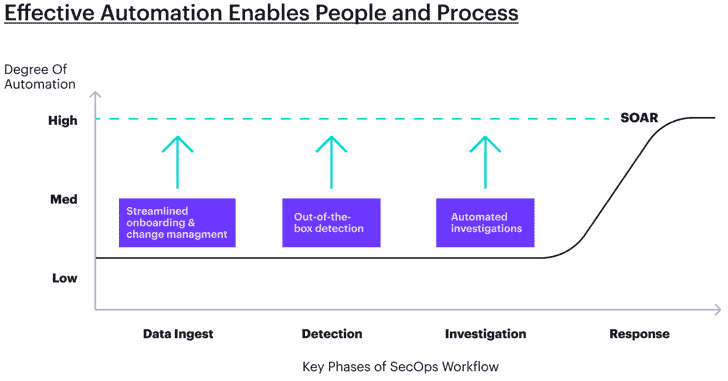

Şimdiye kadar, otomasyondaki bu ilerlemelerin çoğu, SOAR ve olay müdahale araçlarının SOC iş akışının en acil aşamasının üstesinden gelmede önemli bir rol oynamasıyla müdahaleye odaklanmıştı.

Bununla birlikte, odağı yalnızca yanıta odaklamak, hastalığın temel nedeni yerine semptomları tedavi ettiğimiz anlamına gelir. SOC iş akışını aşamalara ayırarak, otomasyonun güvenlik ekiplerinin hızını ve etkinliğini artırabileceği daha fazla örnek görmek kolaydır.

Otomasyonun kapsamını genişletmenin mümkün olduğu dört aşama şunları içerir:

- Veri alımı ve normalleştirme: Veri alımını ve normalleştirmeyi otomatikleştirmek, ekiplerin birden fazla kaynaktan gelen büyük miktarda veriyi işlemesini sağlayabilir ve ek otomatikleştirilmiş süreçlerin temelini atabilir.

- Tespit etme: Algılama kurallarının önemli bir yüzdesinin oluşturulmasını devre dışı bırakmak, güvenlik analistlerine kuruluşlarına veya pazar segmentine özgü tehditlere odaklanmaları için zaman kazandırabilir.

- Soruşturma: Soruşturma ve triyaj süreçlerini kısaltmak için manuel ve sıkıcı işleri boşaltma

- Cevap: Hızlı ve doğru hafifletme için bilinen ve keşfedilen tehditlere otomatik olarak yanıt verme

Veri: Otomasyonun temeli atılıyor

Büyük miktarlarda veriyi almak, birçok güvenlik ekibine bunaltıcı gelebilir. Tarihsel olarak, ekipler veri kaynaklarını birbirine bağlamakta zorlandılar veya depoladıkları veri miktarı kadar ücret alan eski araçların maliyeti engelleyici modelleri nedeniyle başa çıkamadıkları veri hacimlerini göz ardı etmek zorunda kaldılar.

Sürekli olarak buluta geçiş yapan dünyayla birlikte, güvenlik ekiplerinin büyük miktarda veriden çekinmemesi zorunludur. Bunun yerine, bunu yönetmelerine yardımcı olacak çözümleri yürürlüğe koymaları ve karşılığında tüm saldırı yüzeyinde görünürlüğü artırarak daha iyi güvenlik sonuçları elde etmeleri gerekiyor.

Güvenlik veri gölleri, güvenlik operasyonlarında bir paradigma değişikliğini beraberinde getirdi. Muazzam hacimlerde ve çeşitli verilerin bulut hızında alınmasını desteklerler ve güvenlik platformlarının daha az karmaşıklıkla ve öngörülebilir bir maliyetle bunların üzerinde analitik çalıştırmasına olanak tanırlar.

Algılama: %80’i otomatikleştirme

Daha fazla veri alındıkça, doğal olarak keşfedilen daha fazla uyarı olacaktır. Yine, bu, çok çalışan güvenlik ekipleri için göz korkutucu gelebilir, ancak saldırı vektörlerinde kullanıma hazır algılama kuralları gibi otomatikleştirilmiş süreçler, otomasyonun kapsama alanında bir iyileşmeye yol açabileceği başka bir mükemmel örnektir.

Genel olarak konuşursak, ağlara yapılan saldırılarda yaklaşık olarak birçok benzerlik vardır. Tehdit sinyallerinin %80’i çoğu kuruluşta ortaktır.

Modern bir SOC platformu, en yaygın tehditlere karşı koruma sağlayan bir mantık oluşturmak için tehdit istihbaratı beslemelerine, açık kaynaklı bilgi tabanlarına, sosyal medyaya veya karanlık web forumlarına bağlanarak bu %80’i kapsayan kullanıma hazır algılama kuralları sunar. Bunları şirket içi güvenlik ekipleri tarafından yazılan ek kurallarla birleştiren platformlar, tehdit teknikleriyle güncel kalabiliyor ve etraflarında otomatik algılamayı kullanabiliyor.

Soruşturma: Sinyali gürültüden ayırın

SOC iş akışının inceleme aşaması, genellikle otomasyonla ilişkilendirilmeyen aşamadır. Geleneksel olarak, güvenlik ekiplerinin verimliliğini ve doğruluğunu sınırlayan çok sayıda araç ve manuel incelemeyle tıkanmıştır.

Araştırma aşamasında otomasyonla desteklenebilecek süreçler şunları içerir:

- Uyarıların tehdit merkezli kümelenmesi: Güvenlik araçları size binlerce uyarı verir, ancak gerçekte bunlar yalnızca birkaç tehdide indirgenir. Geniş ölçekte, bu muazzam bir kaynak tüketimi haline gelir. Eğer uyarılar, tehdit içeriklerine göre otomatik olarak gruplandırılıro zaman güvenlik analistleri, yüzlerce uyarıyı ve yanlış pozitifleri takip etmek yerine, tek olayları daha kolay anlayabilir ve bunlara yanıt verebilir.

- Zenginleştirme: Ekipler, her bir sinyal veya uyarıyla ilişkili varlıkları birçok farklı veri kaynağından alınan ek bilgilerle otomatik olarak zenginleştirerek, uyarının riskini anlamak için mevcut tüm bağlamı elde eder.

- korelasyon: Olayları otomatik olarak ilişkilendirmek, kuruluşun ağındaki saldırganların yolunun daha iyi görülebilmesini sağlar.

- Görselleştirme: İlişkilendirildikten sonra, saldırı “hikayeleri” haritalanabilir ve okunması kolay bir zaman çizelgesinde görselleştirilebilir, bu da analistlerin ve diğer paydaşların net içgörüler elde etmesini kolaylaştırır.

Birlikte, bu otomatikleştirilmiş görevler, analistlere hangi olayların en yüksek önceliğe sahip olduğuna ve daha fazla araştırmaya ihtiyaç duyduğuna dair hızlı göstergeler sunar. Bu, analistlerin olayları sürekli kontrol edip yeniden kontrol ettiği, fazlalıkları araştırdığı ve olayları manuel olarak bir araya getirdiği eski sistemlere kıyasla ciddi bir gelişmedir.

Otomatik soruşturma, manuel arama uygulamalarıyla birlikte kullanıldığında daha gerçek olayların araştırılmasına, önceliklendirilmesine ve daha doğru bir şekilde anlaşılmasına yol açabilir.

Yanıt: Hızlı ve güvenle hareket edin

Bir tehdit tanımlandıktan sonra, bir sonraki adım ona yanıt vermek olacaktır. Daha önce bahsedildiği gibi, SOAR’lar bilinen tehditlere yanıt verme aşamasını otomatikleştirme konusunda iyi bir iş çıkarıyor.

Bununla birlikte, bu otomasyonun verimliliği büyük ölçüde diğer kaynaklar tarafından sağlanan verilere, yani SOC iş akışının önceki aşamalarının bir yanıt yazılımına gönderilebilen kullanılabilir ve güvenilir çıktılar sağlayabildiği verilere dayanır.

Uzmanlıkla tasarlanmış otomasyon tarafından normalleştirilmiş ve araştırılmış daha doğru verilerin entegre edilmesi, müdahale araçlarını çok daha güvenilir ve etkili hale getirir.

Açıkçası, saldırganlar yöntemlerini geliştirmeye devam ettikçe tüm yanıtlar otomatikleştirilemez. Çoğu durumda, analistlerin olayları kapsamlı bir şekilde araştırması ve yanıtları manuel olarak yürürlüğe koyması gerekir. Ancak iş akışının diğer aşamalarında olduğu gibi, bu görevler ne kadar çok otomatikleştirilebilirse, güvenlik ekipleri daha karmaşık saldırıları ele almak için o kadar fazla serbest kalacaktır.

Öyleyse neden daha fazla şirket otomasyon kullanmıyor?

Birçok ekip, otomasyonun üretkenliklerini artıracağını bilir, ancak süreçleri ve yazılımı değiştirmek genellikle birkaç nedenden dolayı zordur:

- Eski yazılımları değiştirmek zaman alıcı, pahalı ve potansiyel olarak risklidir

- Büyük uygulamalar için paydaş onayı almak zorlu ve yavaştır

- Analistleri yeni yazılım kullanma konusunda eğitmek zaman ve kaynak gerektirir

- Sürekli gelişen saldırı teknikleri, güvenlik ekiplerini “burada ve şimdi” ile meşgul ediyor

Aşırı personel eksikliğinin üzerine yığılmış bu engelleyiciler, görevin göz korkutucu görünmesine neden olabilir.

Ancak otomasyon merkez sahneyi almaya devam ettikçe, sektör toplam sahip olma maliyetinde (TCO), ortalama tespit/yanıt süresinde (MTTD/MTTR), analist tükenmişliğinde ve CISO hayal kırıklığında önemli düşüşler görmeye devam edecek.

SOC Platformları yardıma koşuyor

SOC iş akışının birkaç parçası birleştirildiğinde ve otomatikleştirildiğinde, normal iş yükünün ağırlığı ve baskısı çözülmeye başlar. Analistler, aletten araca atlayarak, yanlış pozitifleri kovalayarak veya sadece geleneksel SIEM çözümlerini sürdürerek uzun saatler harcamaya veda edebilecekler.

Yeni nesil SOC platformlarının, SOC iş akışının her aşamasında sunabileceği çok şey var. Bulutta doğmuş olan SOC platformları, ek özellikleri ve geliştirmeleri daha kolay geliştirmek için modern veri mimarilerini kullanabilir. Bu, tüm güvenlik verilerini eski araçların maliyetinden çok daha düşük bir fiyata alabilme avantajıyla birlikte, bu araçlara gömülü artan otomasyona yönelik bir eğilimle sonuçlandı.

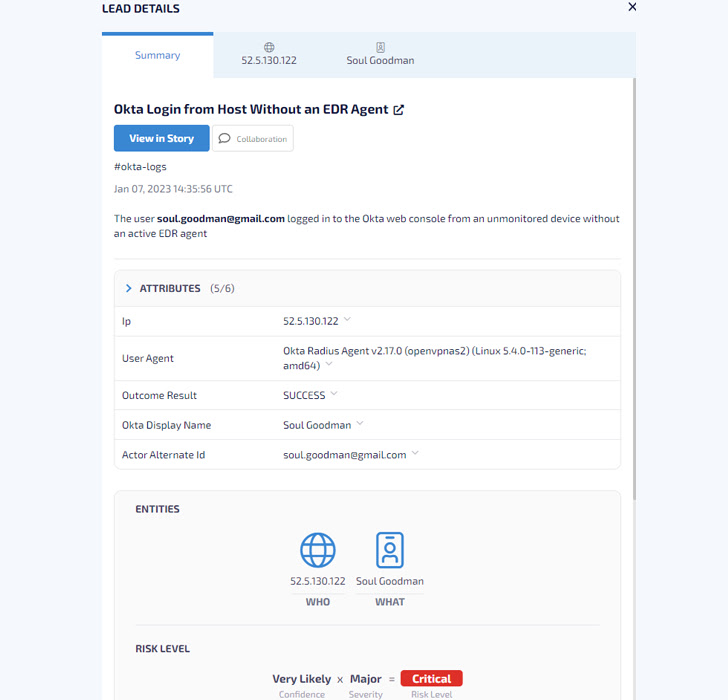

|

| Aktif bir EDR aracısı olmayan izlenmeyen bir cihazdan bir kullanıcı Okta web konsolunda oturum açtıktan sonra oluşturulan bir uyarının temel varlıklarını gösteren, Hunters SOC Platformunda örnek bir Otomatik İnceleme özeti ve Risk puanı ile ilişkili |

Buna bir örnek, tehditlerin araştırılması olabilir: Bu, çoğu analist tarafından sonsuz yanlış pozitifleri ayıklamayı içeren sıkıcı, manuel bir görev olarak bilinir. Ancak günümüzün SOC platformları, soruşturma sürecini önemli ölçüde iyileştiren otomasyonu getirdi. Otomatik çapraz kaynak korelasyonu, makine öğrenimi modelleri ve yerleşik veri sorgulama sorguları gibi iyileştirmeler, analistlerin tekrarlayan ve en zahmetli tehdit araştırma görevlerinde yardımcı olmak için ortaya çıktı.

Şimdi, sektörü değiştirmeye devam ederken otomasyondan yararlanmaya başlama zamanı. Bu yenilikleri aktif olarak benimsemeyen ekipler, potansiyel olarak kuruluşlarını savunmasız ve personelini bunalmış durumda bırakarak kendilerini eğrinin gerisinde bulacaklar.

Hunters SOC Platformunun SOC’nize nasıl yardımcı olabileceği hakkında daha fazla bilgi edinin: www.hunters.ai