olarak bilinen gelişmiş kalıcı tehdit (APT) grubu Güçlü Yazık adlı bir görüntülü sohbet hizmetini taklit eden sahte bir web sitesi aracılığıyla Android kullanıcılarını Telegram uygulamasının truva atı haline getirilmiş bir sürümüyle hedef aldı. Shagle.

ESET kötü amaçlı yazılım araştırmacısı Lukáš Štefenko, “Shagle hizmetini taklit eden bir kopyacı web sitesi, StrongPity’nin mobil arka kapı uygulamasını dağıtmak için kullanılıyor.” dedim teknik bir raporda. “Uygulama, StrongPity arka kapı koduyla yeniden paketlenmiş, açık kaynaklı Telegram uygulamasının değiştirilmiş bir sürümüdür.”

APT-C-41 ve Promethium adlarıyla da bilinen StrongPity, en az 2012’den beri faaliyet gösteren ve operasyonlarının büyük bölümünü Suriye ve Türkiye’ye odaklamış bir siber casusluk grubudur. Grubun varlığı ilk olarak Kaspersky tarafından Ekim 2016’da kamuoyuna duyurulmuştu.

Tehdit aktörünün kampanyalar o zamandan beri Afrika, Asya, Avrupa ve Kuzey Amerika’da daha fazla hedefi kapsayacak şekilde genişledi ve saldırılar öldürme zincirini etkinleştirmek için sulama deliği saldırılarından ve kimlik avı mesajlarından yararlandı.

StrongPity’nin ana ayırt edici özelliklerinden biri, çok çeşitli yazılım araçları sunduğu iddia edilen sahte web sitelerini kullanması, yalnızca kurbanları yasal uygulamaların kusurlu sürümlerini indirmeleri için kandırmasıdır.

Aralık 2021’de Minerva Labs ifşa görünüşte zararsız bir Notepad++ kurulum dosyasının yürütülmesinden kaynaklanan ve sonuçta virüslü ana bilgisayarlara bir arka kapı ileten üç aşamalı bir saldırı dizisi.

Aynı yıl, StrongPity gözlenen muhtemelen Suriye e-devlet portalına girerek ve resmi Android APK dosyasını hileli bir muadili ile değiştirerek bir Android kötü amaçlı yazılım parçasını ilk kez dağıtmak.

ESET’in en son bulguları, telefon aramalarını kaydetmek, cihaz konumlarını izlemek ve SMS mesajları, arama günlükleri, kişi listeleri ve dosyaları toplamak için donatılmış Android arka kapı yükünün güncellenmiş bir sürümünü dağıtmak üzere tasarlanmış benzer bir çalışma biçimini vurgulamaktadır.

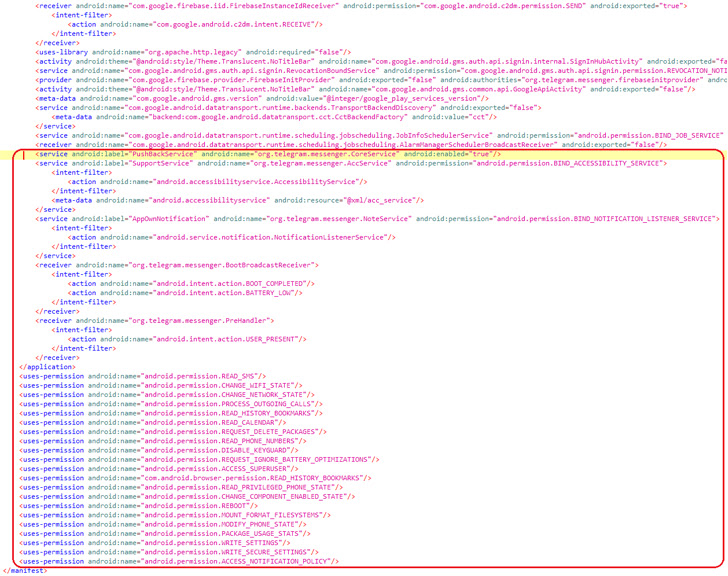

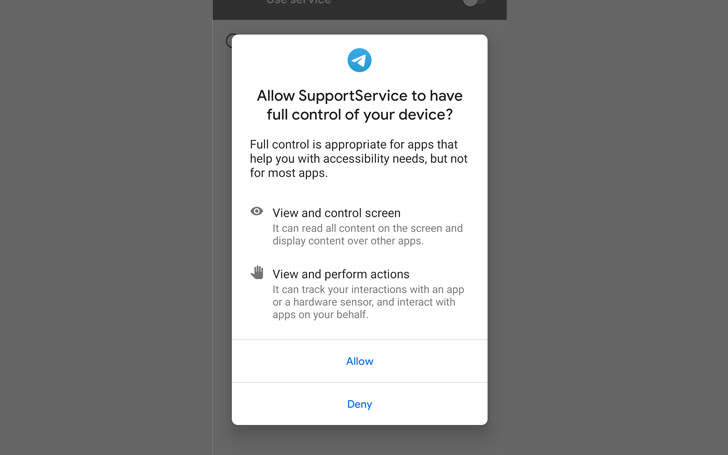

Ek olarak, kötü amaçlı yazılıma erişilebilirlik hizmetlerine izin verilmesi, Gmail, Instagram, Kik, LINE, Messenger, Skype, Snapchat, Telegram, Tinder, Twitter, Viber ve WeChat gibi çeşitli uygulamalardan gelen bildirimleri ve mesajları sifonlamasına olanak tanır.

Slovak siber güvenlik şirketi, implantı modüler olarak tanımladı ve StrongPity’nin kampanyalarının gelişen hedeflerine uyum sağlamak için uzaktan komuta ve kontrol (C2) sunucusundan ek bileşenler indirebilir.

Arka kapı işlevi, Telegram’ın Android uygulamasının 25 Şubat 2022 civarında indirilebilen yasal bir sürümü içinde gizlenmiştir. Bununla birlikte, sahte Shagle web sitesi artık aktif değildir, ancak göstergeler, etkinliğin “çok dar bir şekilde hedeflendiğine” işaret etmektedir. telemetri verilerinin eksikliği.

Ayrıca uygulamanın resmi Google Play Store’da yayınlandığına dair bir kanıt da yok. Potansiyel kurbanların sahte web sitesine nasıl çekildiği ve sosyal mühendislik, arama motoru zehirlenmesi veya sahte reklamlar gibi teknikleri içerip içermediği şu anda bilinmiyor.

Ayrıca uygulamanın (“video.apk“) resmi Google Play Store’da yayınlandı. Potansiyel kurbanların sahte web sitesine nasıl çekildiği ve sosyal mühendislik, arama motoru zehirlenmesi veya sahte reklamlar gibi teknikler içerip içermediği şu anda bilinmiyor.

Štefenko, “Kötü amaçlı etki alanı aynı gün kaydedildi, bu nedenle taklitçi site ve sahte Shagle uygulaması o tarihten beri indirilebilir durumda olabilir,” diye belirtti Štefenko.

Saldırının bir başka dikkate değer yönü de, Telegram’ın kurcalanmış sürümünün orijinal Telegram uygulamasıyla aynı paket adını kullanmasıdır, yani arka kapılı varyant, Telegram’ın zaten kurulu olduğu bir cihaza yüklenemez.

Štefenko, “Bu, iki şeyden biri anlamına gelebilir – ya tehdit aktörü önce potansiyel kurbanlarla iletişim kurar ve onları Telegram yüklüyse cihazlarından kaldırmaya zorlar ya da kampanya, iletişim için Telegram kullanımının nadir olduğu ülkelere odaklanır.”