Salı günü Microsoft, kötü amaçlı yazılım yayınlamak için kullanılan hesapları askıya almak için adımlar attığını açıkladı. sürücüler Windows tarafından onaylanan Donanım Geliştirme Programı kötü amaçlı yazılımı imzalamak için kullanıldı.

Teknoloji devi, araştırmasının, etkinliğin bir dizi geliştirici programı hesabıyla sınırlı olduğunu ve başka bir uzlaşmanın tespit edilmediğini ortaya çıkardığını söyledi.

Kötü amaçlı yazılımları kriptografik olarak imzalamak, yalnızca önemli bir güvenlik mekanizmasını baltalamakla kalmayıp aynı zamanda tehdit aktörlerinin geleneksel tespit yöntemlerini bozmalarına ve yüksek ayrıcalıklı operasyonlar gerçekleştirmek için hedef ağlara sızmalarına olanak tanıdığı için endişe vericidir.

Redmond’un belirttiğine göre soruşturma, siber güvenlik firmaları Mandiant, SentinelOne ve Sophos tarafından 19 Ekim 2022’de fidye yazılımı dağıtmak da dahil olmak üzere istismar sonrası çabalarda kullanılan hileli sürücülerin bildirilmesinin ardından başlatıldı.

Bu saldırıların dikkate değer bir yönü, saldırganın, sürücüleri kullanmadan önce güvenliği ihlal edilmiş sistemlerde yönetici ayrıcalıkları elde etmiş olmasıydı.

Microsoft, “Microsoft İş Ortağı Merkezi için birkaç geliştirici hesabı, bir Microsoft imzası almak için kötü amaçlı sürücüler göndermekle meşguldü.” açıkladı. “29 Eylül 2022’de kötü niyetli bir sürücüyü imzalamak üzere göndermeye yönelik yeni bir girişim, satıcıların hesaplarının Ekim ayı başlarında askıya alınmasına yol açtı.”

Küba fidye yazılımına (aka COLDDRAW) bağlı Sophos tehdit aktörlerinin yaptığı bir analize göre, BURNTCIGAR adlı yeni bir kötü amaçlı yazılım yükleyici aracılığıyla uç nokta algılama araçlarını devre dışı bırakmaya yönelik başarısız bir girişimde kötü niyetli imzalı bir sürücü yerleştirdiler. ilk ortaya çıktı Mandiant tarafından Şubat 2022’de.

Şirket ayrıca, iki Çinli şirkete, Zhuhai Liancheng Technology ve Beijing JoinHope Image Technology’ye ait kod imzalama sertifikaları tarafından imzalanan sürücünün üç varyantını belirledi.

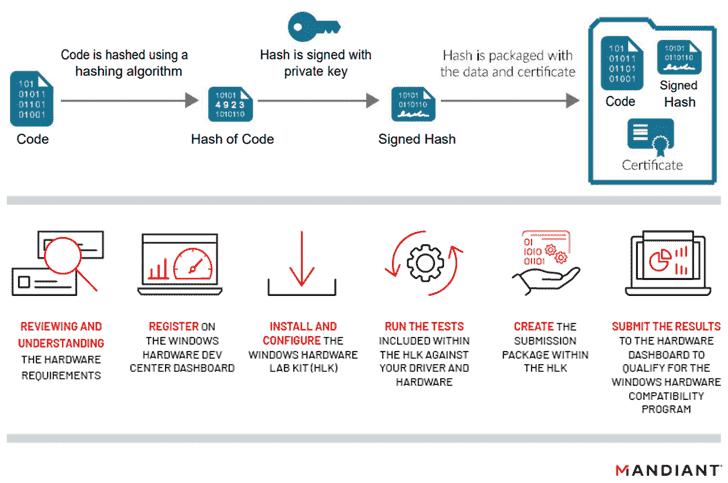

İmzalı sürücüleri kullanmanın arkasındaki mantık, tehdit aktörlerinin etrafta dolaşması için bir yol sunmasıdır. önemli güvenlik önlemleri Windows’un paketi yüklemesi için çekirdek modu sürücülerinin imzalanmasını gerektiren. Dahası, teknik, Microsoft onaylı sürücülerde bulunan fiili güven güvenlik araçlarını kendi avantajları için kötüye kullanır.

Sophos araştırmacıları Andreas Klopsch ve Andrew Brandt, “Tehdit aktörleri, sürücülerini dijital olarak imzalamak için giderek daha fazla güvenilen kriptografik anahtarlar kullanmaya çalışarak güven piramidinde yukarı çıkıyorlar.” söz konusu. “Büyük, güvenilir bir yazılım yayıncısından alınan imzalar, sürücünün Windows’a herhangi bir engel olmadan yüklenmesini daha olası hale getiriyor.”

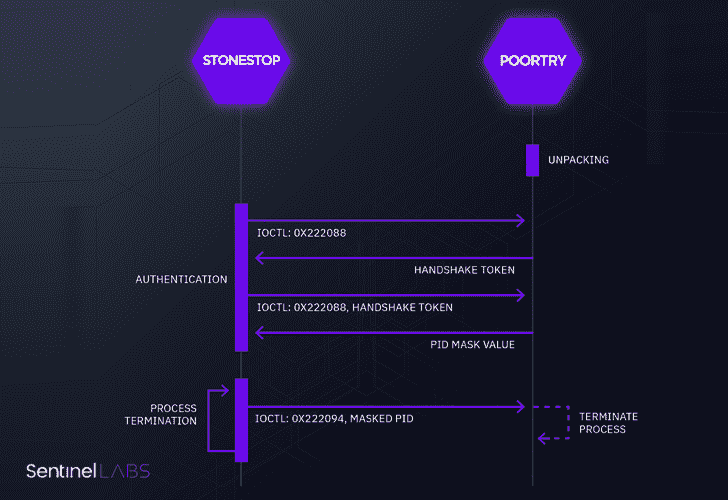

Google’a ait Mandiant, bir koordinat açıklamasında, söz konusu güvenlik yazılımıyla ilişkili işlemleri sonlandırmak ve dosyaları silmek için tasarlanmış POORTRY adlı kötü amaçlı bir sürücüyü yüklemek için STONESTOP adlı bir yükleyiciyi kullanan UNC3944 olarak bilinen mali amaçlı bir tehdit grubunu gözlemledi.

Tehdit istihbaratı ve olay müdahale firması, “tehdit aktörlerinin kötü amaçlı yazılımları imzalamak için güvenliği ihlal edilmiş, çalınmış ve yasadışı olarak satın alınmış kod imzalama sertifikaları kullandığını sürekli olarak gözlemlediğini” belirterek, “farklı tehdit aktörleriyle ilişkili birkaç farklı kötü amaçlı yazılım ailesinin imzalandığını” kaydetti. bu süreçle.”

Bu, bu bilgisayar korsanlığı gruplarının kod imzalamak için bir suç hizmetinden (yani, bir hizmet olarak kötü niyetli sürücü imzalama) yararlanma olasılığına yol açtı; burada sağlayıcı, aktörler adına Microsoft’un tasdik süreci aracılığıyla imzalanan kötü amaçlı yazılım yapıtlarını alır.

STONESTOP ve POORTRY’nin UNC3944 tarafından telekomünikasyon, BPO, MSSP, finansal hizmetler, kripto para birimi, eğlence ve ulaşım sektörleri, SentinelOne’a yönelik saldırılarda kullanıldığı söyleniyor. söz konusuHive fidye yazılımının konuşlandırılmasıyla sonuçlanan benzer bir imzalı sürücü kullanan farklı bir tehdit aktörü eklemek.

Microsoft, o zamandan beri etkilenen dosyaların sertifikalarını iptal etti ve Aralık 2022 Salı Yaması güncellemesinin bir parçası olarak tehditlere karşı koymak için iş ortaklarının satıcı hesaplarını askıya aldı.

Bu, dijital sertifikaların kötü amaçlı yazılımları imzalamak için ilk kez suistimal edilişi değil. Geçen yıl, Microsoft tarafından onaylanan bir Netfilter sürücüsünün, Çin’de bulunan komut ve kontrol (C2) sunucularıyla iletişim kurduğu gözlemlenen kötü amaçlı bir Windows rootkit olduğu ortaya çıktı.

Bununla birlikte, Google bu ay Samsung ve LG de dahil olmak üzere Android cihaz üreticileri tarafından yönetilen güvenliği ihlal edilmiş platform sertifikalarının resmi olmayan kanallar aracılığıyla dağıtılan kötü amaçlı uygulamaları imzalamak için kullanıldığına dair bulgularını yayınladığından, yalnızca Windows’a özgü bir fenomen değildir.

Bu gelişme aynı zamanda imzalı sürücülerin son aylarda güvenlik yazılımlarını sabote etmek için daha geniş çapta kötüye kullanıldığı bir dönemde geldi. Kendi Savunmasız Sürücünüzü Getirin (BYOVD) olarak adlandırılan saldırı, ayrıcalıkları artırmak ve taviz sonrası eylemleri gerçekleştirmek için bilinen eksiklikleri içeren meşru sürücülerden yararlanmayı içerir.

Microsoft, Ekim sonunda, söz konusu onun etkinleştirme Windows 11 2022 güncellemesine sahip tüm cihazlar için varsayılan olarak güvenlik açığı bulunan sürücü engelleme listesi (DriverSiPolicy.p7b) ve Ars Technica’nın ardından farklı işletim sistemi sürümlerinde aynı olduğunun doğrulanması bildiri Windows 10 makineleri için engellenenler listesinin güncellenmesindeki tutarsızlıkları vurgulayan.

SentinelOne, “Kod imzalama mekanizmaları, modern işletim sistemlerinde önemli bir özelliktir” dedi. “Sürücü imzalama uygulamasının getirilmesi, yıllarca kök kullanıcı takımı dalgasını durdurmada kilit rol oynadı. Kod imzalamanın etkinliğinin azalması, tüm işletim sistemi katmanlarındaki güvenlik ve doğrulama mekanizmaları için bir tehdit oluşturuyor.”