Salı günü Google, açık kaynak kullanılabilirliğini duyurdu OSV-Tarayıcıçeşitli projelerle ilgili güvenlik açığı bilgilerine kolay erişim sunmayı amaçlayan bir tarayıcı.

bu Go tabanlı araçAçık Kaynak Güvenlik Açıkları tarafından desteklenmektedir (OSVGoogle yazılım mühendisi Rex Pan, The Hacker News ile paylaştığı bir gönderide, “bir projenin bağımlılıklar listesi ile bunları etkileyen güvenlik açıkları” arasında bağlantı kurmak için tasarlandığını söyledi.

Pan, “OSV-Scanner, bir geliştiricinin paket listesi ile güvenlik açığı veritabanlarındaki bilgiler arasındaki boşluğu kapatan güvenilir, yüksek kaliteli güvenlik açığı bilgileri üretir” diye ekledi.

Fikir, bir projenin tüm geçişli bağımlılıklarını belirlemek ve OSV.dev veritabanından alınan verileri kullanarak ilgili güvenlik açıklarını vurgulamaktır.

Google ayrıca, açık kaynak platformunun tüm ana dilleri, Linux dağıtımlarını (Debian ve Alpine) ve ayrıca Android, Linux Çekirdeği ve OSS-Tüysüz.

Bu genişlemenin sonucu olarak OSV.dev, Linux (%27,4), Debian (%23,2), PyPI (%9,5), Alpine (%7,9) ile bir yıl önce 15.000 güvenlik uyarısına kıyasla 38.000’den fazla tavsiye içeren bir havuzdur. %) ve npm (%7,1) ilk beş sırayı alıyor.

Sonraki adımlara gelince, internet devi, “CVE’lere kesin taahhüt düzeyinde meta veriler” eklemeyi içeren “yüksek kaliteli bir veritabanı” oluşturarak C/C++ kusurlarına yönelik desteği birleştirmek için çalıştığını belirtti.

\

OSV-Scanner, Google’ın Software Artifacts için Tedarik Zinciri Düzeylerini tamamlamak üzere GUAC’ı (Artifact Composition’ı Anlamak için Graph’ın kısaltması) kullanıma sunmasından yaklaşık iki ay sonra geldi (SLSA veya “salsa”) yazılım tedarik zinciri güvenliğini sağlamlaştırma çabalarının bir parçası olarak.

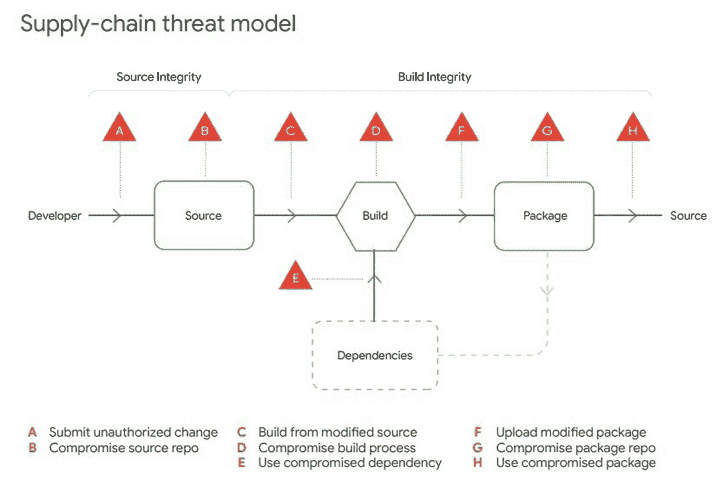

Geçen hafta Google ayrıca yeni bir “yayınladı”Güvenlik Perspektifleri” kurcalamayı önlemek için kuruluşlara ortak bir SLSA çerçevesi geliştirmeleri ve dağıtmaları çağrısında bulunan rapor, bütünlüğü geliştirmekve potansiyel tehditlere karşı güvenli paketler.

Şirket tarafından ortaya konan diğer öneriler arasında, ek açık kaynak güvenlik sorumlulukları üstlenmek ve son yıllarda Log4j güvenlik açığı ve SolarWinds olayı tarafından sunulanlar gibi riskleri ele almak için daha bütünsel bir yaklaşım benimsemek yer alıyor.

Şirket, “Yazılım tedarik zinciri saldırıları, tipik olarak güçlü teknik yetenek ve uzun vadeli kararlılık gerektirir” dedi. “Sofistike aktörlerin bu tür saldırıları gerçekleştirme niyeti ve kabiliyetine sahip olma olasılığı daha yüksektir.”

“Çoğu kuruluş, yazılım tedarik zinciri saldırılarına karşı savunmasızdır çünkü saldırganlar, müşterilerinin ağlarına güvenilir bağlantıları olan üçüncü taraf sağlayıcıları hedeflemek için zaman harcarlar. Daha sonra bu güveni, nihai hedeflerinin ağlarının derinliklerine inmek için kullanırlar.”