Samsung, LG ve MediaTek gibi Android akıllı telefon satıcıları tarafından kullanılan platform sertifikalarının, kötü amaçlı uygulamaları imzalamak için kötüye kullanıldığı tespit edildi.

Bulgular ilk oldu keşfedildi ve bildirildi Perşembe günü Google ters mühendisi Łukasz Siewierski tarafından.

Android Partner Vulnerability Initiative (AVPI) okur.

“‘Android’ uygulaması, son derece ayrıcalıklı bir kullanıcı kimliği olan android.uid.system ile çalışır ve kullanıcı verilerine erişim izinleri de dahil olmak üzere sistem izinlerini elinde tutar.”

Bu, etkin bir şekilde, aynı sertifikayla imzalanmış hileli bir uygulamanın, güvenliği ihlal edilmiş bir cihazdan her türlü hassas bilgiyi toplamasına izin vererek, Android işletim sistemi ile en yüksek düzeyde ayrıcalıklar elde edebileceği anlamına gelir.

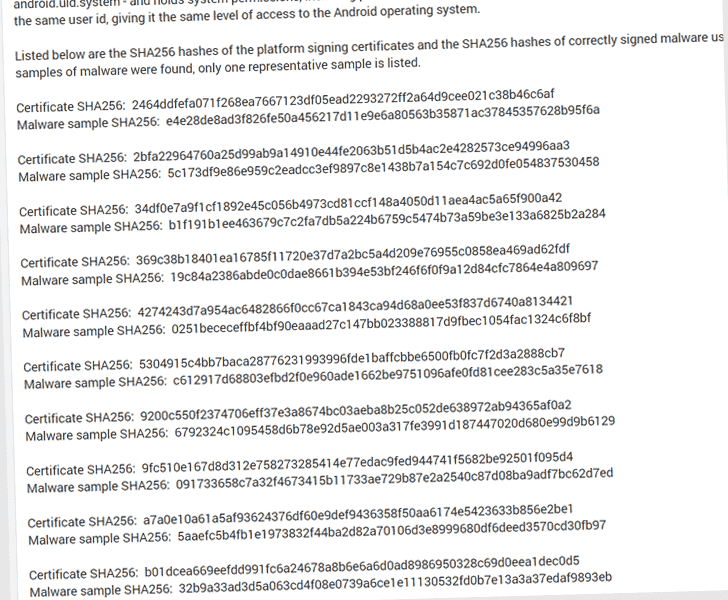

Sertifikaları kötüye kullanan kötü amaçlı Android uygulama paketlerinin listesi aşağıdadır –

- com.russian.signato.renewis

- com.sledsdffsjkh.Arama

- com.android.power

- com.management.propaganda

- com.sec.android.musicplayer

- com.houla.quicken

- com.attd.da

- com.arlo.fappx

- com.metasploit.stage

- com.vantage.ectronic.cornmuni

Bununla birlikte, bu eserlerin nasıl ve nerede bulunduğu ve herhangi bir aktif kötü amaçlı yazılım kampanyasının parçası olarak kullanılıp kullanılmadığı hemen belli değil.

VirusTotal’da yapılan bir arama, tanımlanan örneklerin antivirüs çözümleri tarafından HiddenAds reklam yazılımı, Metasploit, bilgi çalanlar, indiriciler ve diğer gizlenmiş kötü amaçlı yazılımlar olarak işaretlendiğini gösteriyor.

Yorum için ulaşıldığında Google, etkilenen tüm satıcıları sertifikaları döndürmeleri için bilgilendirdiğini ve bu uygulamaların Play Store aracılığıyla teslim edildiğine dair hiçbir kanıt olmadığını söyledi.

Şirket, The Hacker News’e yaptığı açıklamada, “OEM ortakları, temel uzlaşmayı bildirir bildirmez derhal hafifletme önlemlerini uygulamaya koydu.” “Son kullanıcılar, OEM iş ortakları tarafından uygulanan kullanıcı hafifletmeleriyle korunacaktır.”

“Google, sistem görüntülerini tarayan Build Test Suite’te kötü amaçlı yazılım için kapsamlı tespitler gerçekleştirdi. Google Play Protect ayrıca kötü amaçlı yazılımı da algılar. Bu kötü amaçlı yazılımın Google Play Store’da bulunduğuna veya bulunduğuna dair hiçbir gösterge yoktur. Her zaman olduğu gibi, kullanıcılara şunları tavsiye ediyoruz: Android’in en son sürümünü çalıştırdıklarından emin olun.”