Siber güvenlik araştırmacıları, TA505 olarak bilinen finansal olarak motive edilmiş bir tehdit grubu tarafından kullanılan daha önce belgelenmemiş bir yazılım kontrol paneli hakkında fikir verdiler.

İsviçreli siber güvenlik firması PRODAFT, “Grup, küresel siber suç eğilimlerine yanıt olarak kötü amaçlı yazılım saldırı stratejilerini sık sık değiştiriyor” söz konusu The Hacker News ile paylaşılan bir raporda. “Daha geniş siber güvenlik endüstrisi yakalamadan önce kurbanlar üzerinde avantaj sağlamak için fırsatçı bir şekilde yeni teknolojileri benimsiyor.”

Ayrıca Evil Corp, Gold Drake, Dudear, Indrik Spider ve SectorJ04 isimleri altında izlenen TA505 agresif bir Rus siber suç örgütü Kötü şöhretli Dridex bankacılık truva atının arkasında ve son yıllarda bir dizi fidye yazılımı kampanyasıyla bağlantılı.

Ayrıca, kötü amaçlı yazılım ile Dridex arasında ortaya çıkan benzerliklerle Eylül 2021’de ortaya çıkan Raspberry Robin saldırılarıyla bağlantılı olduğu söyleniyor.

Grupla ilişkili diğer önemli kötü amaçlı yazılım aileleri şunları içerir: kusurluAmmyy, nötrino botnetve kod adlı bir arka kapı ServHelperbir varyantı FlawedGrace adlı bir uzaktan erişim truva atını indirme yeteneğine sahiptir.

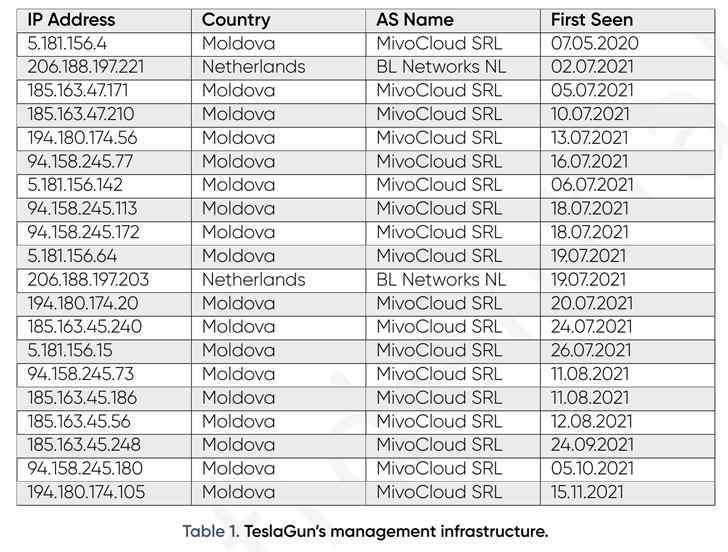

TeslaGun adı verilen kontrol panelinin, saldırgan tarafından ServHelper implantını yönetmek için kullanıldığı ve güvenliği ihlal edilmiş makinelere komuta etmek için bir komut ve kontrol (C2) çerçevesi olarak çalıştığı söyleniyor.

Ek olarak, panel saldırganlara komut verme, hareket halindeki tüm kurban cihazlarına tek bir komut gönderme veya paneli, panele yeni bir kurban eklendiğinde önceden tanımlanmış bir komut otomatik olarak çalışacak şekilde yapılandırma yeteneği sunar.

Araştırmacılar, “TeslaGun paneli pragmatik, minimalist bir tasarıma sahip. Ana gösterge panosu yalnızca virüslü kurban verilerini, her kurban için genel bir yorum bölümü ve kurban kayıtlarını filtrelemek için çeşitli seçenekler içeriyor” dedi.

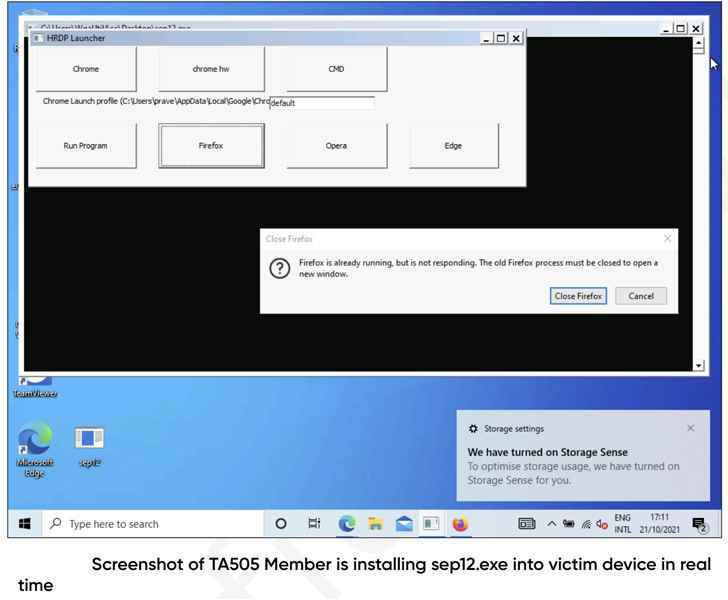

Paneli kullanmanın yanı sıra, tehdit aktörlerinin hedeflenen sistemlere manuel olarak bağlanmak için bir uzak masaüstü protokolü (RDP) aracı kullandığı da bilinmektedir. RDP tünelleri.

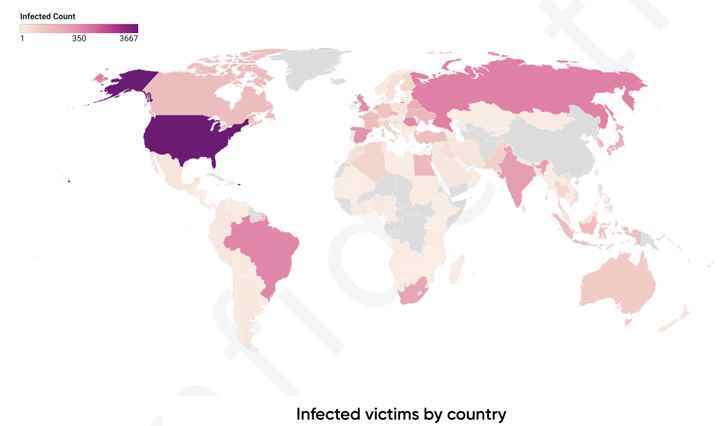

PRODAFT’ın TeslaGun kurban verilerinin analizi, grubun kimlik avı ve hedefli kampanyalarının Temmuz 2020’den bu yana en az 8.160 hedefi vurduğunu gösteriyor. Bu kurbanların çoğu ABD’de (3.667), onu Rusya (647), Brezilya (483), Romanya (444) ve Birleşik Krallık (359).

Araştırmacılar, TeslaGun panelindeki muhalif grup tarafından yapılan yorumlara atıfta bulunarak, “TA505’in aktif olarak kripto cüzdanları ve e-ticaret hesapları da dahil olmak üzere çevrimiçi bankacılık veya perakende kullanıcıları aradığı açık” dedi.

Bulgular ayrıca, ABD Sağlık ve İnsan Hizmetleri Departmanı’nın (HHS), grubun fikri mülkiyet ve fidye yazılımı operasyonlarını çalmayı amaçlayan veri hırsızlığı saldırıları yoluyla sağlık sektörüne yönelik oluşturduğu önemli tehditler konusunda uyardığı sırada geldi.

Ajansın Sağlık Sektörü Siber Güvenlik Koordinasyon Merkezi (HC3) “Evil Corp’un emrinde çok sayıda yüksek kapasiteli araç var” söz konusu geçen ayın sonlarında yayınlanan bir danışma belgesinde.

“Bunlar şirket içinde geliştirilir ve korunur, ancak genellikle kötü amaçlı kötü amaçlı yazılımlar, arazi dışında yaşama teknikleri ve meşru ve yasal güvenlik değerlendirmeleri için tasarlanmış ortak güvenlik araçlarıyla birlikte kullanılır.”