Rus devlet destekli aktörler, casusluk operasyonu olduğundan şüphelenilenlerin bir parçası olarak bilgi çalan kötü amaçlı yazılımlarla Ukraynalı kuruluşlara saldırmaya devam ediyor.

Broadcom Software’in bir bölümü olan Symantec, atfedilen Actinium, Armageddon, Gamaredon, Primitive Bear ve Trident Ursa olarak da bilinen Shuckworm’u takip eden bir tehdit aktörüne yönelik kötü niyetli kampanya. Bulgular doğrulanmış Ukrayna Bilgisayar Acil Müdahale Ekibi (CERT-UA) tarafından.

En az 2013’ten beri aktif olan tehdit aktörü, Ukrayna’daki kamu ve özel kuruluşları açıkça ayırmasıyla biliniyor. Saldırılar, 2022’nin sonlarında Rusya’nın askeri işgalinin ardından hızlandı.

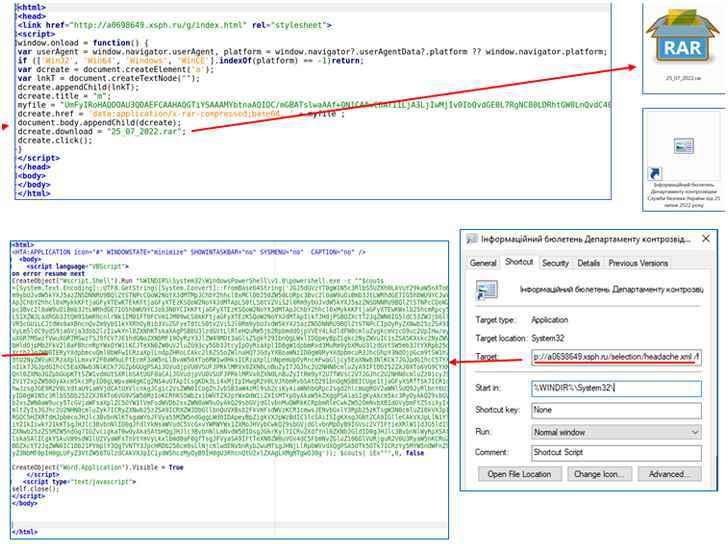

En son saldırı setinin 15 Temmuz 2022’de başladığı ve 8 Ağustos’a kadar devam ettiği ve enfeksiyon zincirlerinin haber bültenleri ve savaş emirleri olarak gizlenmiş kimlik avı e-postalarından yararlandığı ve sonuçta GammaLoad adlı bir PowerShell hırsızı kötü amaçlı yazılımının yayılmasına yol açtığı söyleniyor. .PS1_v2.

Ayrıca, güvenliği ihlal edilmiş makinelere, her ikisi de tespitten bir adım önde olmak amacıyla saldırganlar tarafından sürekli olarak yeniden geliştirilen ticari marka Shuckworm araçları olan Giddome ve Pterodo adlı iki arka kapı teslim edildi.

Onun çekirdeğinde, Pterodo PowerShell komut dosyalarını yürütme, kalıcılığı korumak için zamanlanmış görevleri (shtasks.exe) kullanma ve bir komut ve kontrol sunucusundan ek kod indirme yeteneklerine sahip bir Visual Basic Komut Dosyası (VBS) bırakma kötü amaçlı yazılımıdır.

Öte yandan Giddome implantı, ses kaydetme, ekran görüntüleri yakalama, tuş vuruşlarını kaydetme ve virüslü ana bilgisayarlarda rastgele yürütülebilir dosyaları alma ve yürütme gibi çeşitli yeteneklere sahiptir.

Güvenliği ihlal edilmiş hesaplardan dağıtılan e-postalar aracılığıyla gerçekleşen izinsiz girişler, uzaktan erişimi kolaylaştırmak için Ammyy Admin ve AnyDesk gibi yasal yazılımlardan daha fazla yararlanır.

Bulgular, Gamaredon aktörünün bir bir dizi sosyal mühendislik saldırısı GammaLoad.PS1 dağıtım zincirini başlatmayı, tehdit aktörünün web tarayıcılarında depolanan dosyaları ve kimlik bilgilerini çalmasını sağlamayı amaçlıyor.

Symantec, “Ukrayna’nın Rus işgali altı ayın sonuna yaklaşırken, Shuckworm’un ülkeye uzun süredir odaklanması hız kesmeden devam ediyor gibi görünüyor” dedi.

“Shuckworm, taktiksel olarak en gelişmiş casusluk grubu olmasa da, Ukraynalı kuruluşları amansızca hedef alma konusundaki odaklanması ve ısrarı ile bunu telafi ediyor.”

Bulgular, CERT-UA’dan gelen bir uyarıyı takip ediyor. uyarıldı Formbook ve Snake Keylogger gibi yükleri yürütmek için RelicRace adlı bir .NET indiricisinin kullanımını içeren “sistematik, büyük ve coğrafi olarak dağınık” kimlik avı saldırılarının.