Muhtemelen Maui olarak bilinen fidye yazılımı ailesini içeren ilk olay, 15 Nisan 2021’de adı açıklanmayan bir Japon konut şirketini hedef aldı.

Kaspersky’den gelen açıklama, ABD siber güvenlik ve istihbarat teşkilatlarının, en az Mayıs 2021’den bu yana sağlık sektörünü hedef almak için Kuzey Kore hükümeti destekli bilgisayar korsanları tarafından fidye yazılımı türünün kullanımına ilişkin bir tavsiye yayınlamasından bir ay sonra geldi.

Modus operandi hakkındaki verilerin çoğu, tipik olarak bir hizmet olarak fidye yazılımı (RaaS) operasyonlarıyla ilişkili “birkaç temel özelliğin” eksikliğini ortaya çıkaran bir Maui örneğinin olay müdahale faaliyetlerinden ve endüstri analizinden geldi.

Maui, yalnızca bir komut satırı arabirimi aracılığıyla uzaktaki bir aktör tarafından manuel olarak yürütülmek üzere tasarlanmamıştır, ayrıca kurtarma talimatları sağlamak için bir fidye notu içermemesi de dikkate değerdir.

Daha sonra Adalet Bakanlığı, ABD’nin Kansas ve Colorado eyaletlerindeki iki sağlık tesisi de dahil olmak üzere çeşitli kuruluşlardan fidye yazılımı türü kullanılarak gasp edilen 500.000 dolarlık Bitcoin’e el koyduğunu duyurdu.

Bu saldırılar Kuzey Kore’nin gelişmiş kalıcı tehdit gruplarına sabitlenirken, Rus siber güvenlik firması, siber suçları düşük ila orta güvenliğe sahip bir Lazarus alt grubu olarak bilinen bir Lazarus alt grubuna bağladı. AndarielTroy Operasyonu, Silent Chollima ve Stonefly olarak da bilinir.

“Maui’yi ilk hedef sisteme yerleştirmeden yaklaşık on saat önce [on April 15]grup, iyi bilinen Dtrack kötü amaçlı yazılımının bir türevini hedefe yerleştirdi ve ardından 3 vekil aylar önce,” Kaspersky araştırmacıları Kurt Baumgartner ve Seongsu Park söz konusu.

Valefor ve Preft olarak da adlandırılan Dtrack, Stonefly grubunun casusluk saldırılarında hassas bilgileri sızdırmak için kullandığı bir uzaktan erişim truva atıdır.

3proxy’nin yanı sıra arka kapının, Log4Shell güvenlik açığından yararlanarak Şubat 2022’de enerji ve askeri sektörlerde çalışan bir mühendislik firmasına karşı tehdit aktörü tarafından konuşlandırıldığını belirtmekte fayda var.

Broadcom Software’in bir bölümü olan Symantec, “Stonefly, enerji, havacılık ve askeri teçhizat gibi stratejik açıdan önemli sektörlere yardımcı olmak için istihbarat sağlayabilecek hedeflere yönelik son derece seçici hedefli saldırılar düzenleme konusunda uzmanlaşmıştır.” söz konusu Nisan içinde.

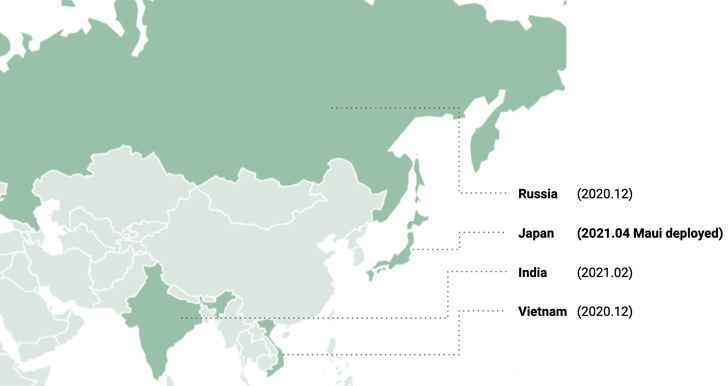

Ayrıca Kaspersky, Japon Maui olayında kullanılan Dtrack örneğinin Aralık 2021’den Şubat 2021’e kadar Hindistan, Vietnam ve Rusya’daki birden fazla kurbanı ihlal etmek için kullanıldığını söyledi.

Araştırmacılar, “Araştırmamız, aktörün oldukça fırsatçı olduğunu ve iş kolu ne olursa olsun, finansal durumu iyi olduğu sürece dünyadaki herhangi bir şirketi tehlikeye atabileceğini gösteriyor” dedi.

Bu, Andariel’in yaptırımlardan etkilenen ülke için parasal kazançlar elde etme aracı olarak fidye yazılımıyla ilk denemesi değil. Haziran 2021’de, Güney Koreli bir varlığın, silahlı bir Word belgesiyle başlayan ayrıntılı bir çok aşamalı enfeksiyon prosedürünün ardından dosya şifreleyen kötü amaçlı yazılımdan etkilendiği ortaya çıktı.

Daha sonra geçen ay Microsoft, Andariel ile ilişkili gelişmekte olan bir tehdit kümesinin Eylül 2021’den bu yana küçük işletmeleri hedef alan siber saldırılarda H0lyGh0st olarak bilinen bir fidye yazılımı türü kullandığını açıkladı.