Microsoft Salı günü, çok faktörlü kimlik doğrulama (MFA) ile güvence altına alınan hesaplarda bile Office 365’in kimlik doğrulama sürecini ele geçirerek Eylül 2021’den bu yana 10.000’den fazla kuruluşu hedef alan büyük ölçekli bir kimlik avı kampanyası olduğunu açıkladı.

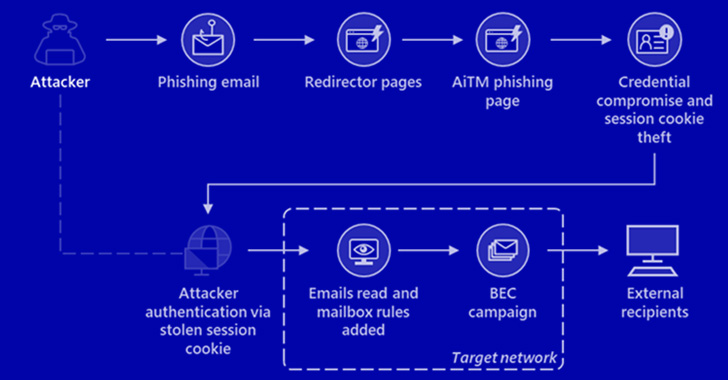

Şirketin siber güvenlik ekipleri, “Saldırganlar daha sonra, etkilenen kullanıcıların posta kutularına erişmek ve diğer hedeflere karşı takip eden iş e-posta güvenliği (BEC) kampanyaları gerçekleştirmek için çalınan kimlik bilgilerini ve oturum çerezlerini kullandı.” rapor edildi.

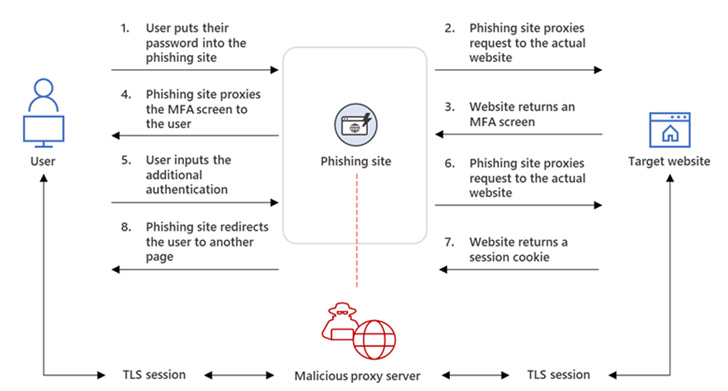

İzinsiz girişler, ortadaki düşman (AitM) kimlik avı sitelerinin kurulmasını gerektirdi; burada düşman, potansiyel bir kurban ile hedeflenen web sitesi arasında bir proxy sunucusu yerleştirir, böylece kimlik avı e-postasının alıcıları, kimlik bilgilerini yakalamak için tasarlanmış benzer açılış sayfalarına yönlendirilir. ve MFA bilgileri.

Şirket, “Kimlik avı sayfasında iki farklı Aktarım Katmanı Güvenliği (TLS) oturumu var – biri hedefle, diğeri hedefin erişmek istediği gerçek web sitesiyle.”

“Bu oturumlar, kimlik avı sayfasının pratikte bir AitM aracısı olarak işlev gördüğü, tüm kimlik doğrulama sürecini durdurduğu ve HTTP isteklerinden şifreler ve daha da önemlisi oturum tanımlama bilgileri gibi değerli verileri çıkardığı anlamına gelir.”

Bu bilgilerle donanmış saldırganlar, kurbanın MFA korumalarını etkinleştirdiği senaryolarda bile kimlik doğrulama sürecini atlatmak için çerezleri kendi tarayıcılarına enjekte etti.

Microsoft tarafından tespit edilen kimlik avı kampanyası, aktörlerin AitM saldırılarını gerçekleştirmek için Evilginx2 kimlik avı kitini kullandığı Office çevrimiçi kimlik doğrulama sayfasını yanıltarak Office 365 kullanıcılarını belirlemek için düzenlendi.

Bu, yüksek önemle işaretlenmiş sesli mesaj temalı cazibeler içeren e-posta mesajlarının gönderilmesini ve alıcıları, kimlik bilgilerini çalan açılış sayfalarına yeniden yönlendirilen kötü amaçlı yazılım yüklü HTML eklerini açmaları için kandırmayı içeriyordu.

Oyunu tamamlamak için kullanıcılar sonunda yasal ofise yönlendirildi.[.]com web sitesi kimlik doğrulamasından sonra, ancak saldırganlar, oturum çerezlerini sifonlamak ve güvenliği ihlal edilen hesap üzerinde kontrol elde etmek için yukarıda bahsedilen AitM yaklaşımını kullanmadan önce değil.

Saldırılar burada bitmedi, çünkü tehdit aktörleri, kontrolleri altındaki hesaplara yasa dışı olarak para havale etmek için konuşmanın diğer ucundaki taraflara e-posta dizisi ele geçirme adı verilen bir teknik kullanarak ödeme sahtekarlığı yapmak için posta kutusu erişimini kötüye kullandı.

Dolandırıcılık hedefiyle olan iletişimlerini daha da maskelemek için, tehdit aktörleri, ilgili alan adını içeren her gelen e-postayı otomatik olarak “Arşiv” klasörüne taşıyan ve “okundu” olarak işaretleyen posta kutusu kuralları da oluşturdular.

Microsoft, “Bir saldırganın takip eden ödeme dolandırıcılığını başlatması, kimlik bilgisi ve oturum hırsızlığından sonra beş dakika kadar kısa bir süre aldı” dedi.

Saldırganların, dolandırıcılık faaliyetlerini yürütmek için bir Chrome tarayıcısında Outlook Web Access (OWA) kullandığı ve aynı zamanda hesabın Gelen Kutusu klasöründen orijinal kimlik avı e-postasını ve hem Arşivden hem de hedefle takip eden iletişimleri sildiği söyleniyor. ve izleri silmek için Gönderilmiş Öğeler klasörleri.

Araştırmacılar, “Bu AiTM kimlik avı kampanyası, kuruluşların kendilerini potansiyel saldırılara karşı savunmak için uyguladıkları güvenlik önlemleri ve politikalarına yanıt olarak tehditlerin nasıl gelişmeye devam ettiğinin bir başka örneğidir” dedi.

“AiTM kimlik avı, MFA’yı atlatmaya çalışırken, MFA uygulamasının kimlik güvenliğinde temel bir dayanak olmaya devam ettiğinin altını çizmek önemlidir. MFA, çok çeşitli tehditleri durdurmada hala çok etkilidir; AiTM kimlik avının ilk etapta ortaya çıkmasının nedeni, etkinliğidir.”

Bulgular, Stony Brook Üniversitesi’nden bir grup araştırmacı ve Palo Alto Networks’ün geçen yılın sonlarında PHOCA adlı bir araç kullanarak vahşi doğada AitM kimlik avı kitlerini tanımlamayı mümkün kılan yeni bir parmak izi tekniğini göstermesiyle geldi.

KnowBe4’ün güvenlik farkındalığı savunucusu Erich Kron yaptığı açıklamada, “Bu tür saldırılar, kuruluşlar ve bireyler hesaplarda daha güvenli hale getirmek için çok faktörlü kimlik doğrulamayı (MFA) etkinleştirdikçe daha yaygın hale geliyor.” Dedi.

“Kuruluşlar, kurbanları bir bağlantıya tıklamaları için kandıran kimlik avı e-postalarına karşı korunmak için, çalışanlarına kimlik avını nasıl tanımlayacaklarını ve bildireceklerini eğitmeli ve bu becerileri uygulamalarına izin veren benzetilmiş kimlik avı saldırıları ile düzenli olarak test etmelidir. Sahte oturum açma sayfalarının nasıl belirleneceği, kimlik bilgilerini ve oturum tanımlama bilgilerini kaybetme riskini büyük ölçüde azaltacaktır.”