FluBot’u koordineli bir yasa uygulama operasyonunun ortadan kaldırmasından sadece haftalar sonra, İspanya ve İtalya’daki çevrimiçi bankacılık ve kripto para cüzdanı müşterilerini hedef alan yeni bir Android kötü amaçlı yazılım türü tespit edildi.

Kod adı verilen truva atı çalan bilgi MaliBot F5 Labs tarafından geliştirilen, kimlik bilgilerini ve çerezleri çalmasına, çok faktörlü kimlik doğrulama (MFA) kodlarını atlamasına ve kurbanın cihaz ekranını izlemek için Android’in Erişilebilirlik Hizmetini kötüye kullanmasına izin vererek, benzerleri kadar zengin özelliklere sahiptir.

MaliBot’un kendisini öncelikle potansiyel ziyaretçileri indirmeye çekmek için tasarlanmış sahte web siteleri aracılığıyla dağıtılan Mining X veya The CryptoApp gibi kripto para madenciliği uygulamaları olarak gizlediği biliniyor.

Ayrıca, virüslü bir akıllı telefonun bağlantılarına erişerek ve kötü amaçlı yazılıma bağlantılar içeren SMS mesajları göndererek kötü amaçlı yazılımı çoğaltmak için bir dağıtım vektörü olarak smishing kullandığından, mobil bankacılık truva atı oyun kitabından başka bir yaprak çıkarır.

“MaliBot’un komuta ve kontrolü (C2) Rusya’da ve görünüşe göre dağıtmak için kullanılan sunucuların aynısını kullanıyor. Sality kötü amaçlı yazılım,” F5 Labs araştırmacısı Dor Nizar söz konusu. “Bu, farklı işlevler, hedefler, C2 sunucuları, etki alanları ve paketleme şemaları ile SOVA kötü amaçlı yazılımının büyük ölçüde değiştirilmiş bir yeniden çalışmasıdır.”

İlk olarak Ağustos 2021’de tespit edilen SOVA (Rusça’da “Baykuş” anlamına gelir), bir kurbanın C2 sunucusu tarafından sağlanan bir bağlantıyla WebView kullanarak sahte bir sayfa görüntüleyerek çalışan bindirmeli saldırılar gerçekleştirme yeteneğiyle dikkat çekiyor. aktif hedef listesine dahil edilen bankacılık uygulaması.

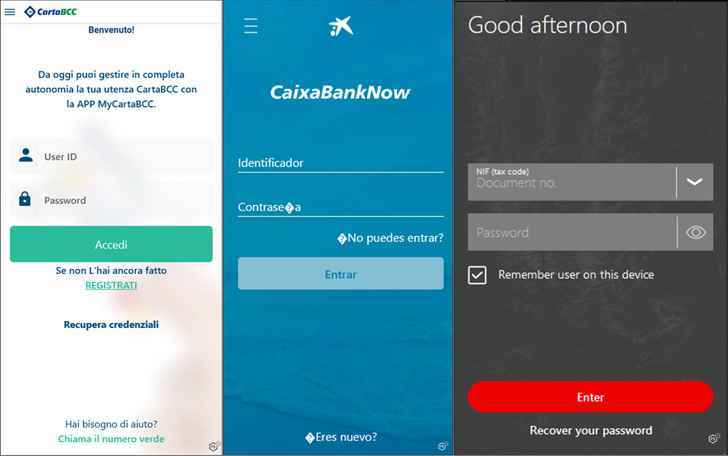

MaliBot’un bu yaklaşımı kullanarak hedeflediği bankalardan bazıları UniCredit, Santander, CaixaBank ve CartaBCC’dir.

Erişilebilirlik Hizmeti, engelli kullanıcılara yardımcı olmak için Android cihazlarda çalışan bir arka plan hizmetidir. Cihaz içeriklerini yakalamak ve diğer uygulamalarda şüpheli olmayan kullanıcılar tarafından girilen kimlik bilgilerini ele geçirmek için uzun süredir casus yazılımlar ve truva atları tarafından kullanılıyor.

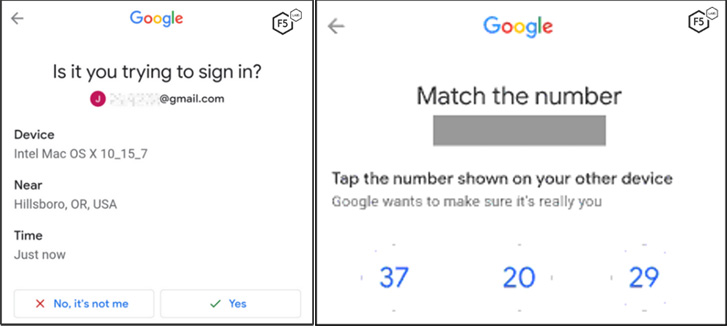

Kötü amaçlı yazılım, kurbanın Google hesabının şifrelerini ve çerezlerini sifonlayabilmenin yanı sıra, Google Authenticator uygulamasından 2FA kodlarını kaydırmak ve ayrıca Binance ve Trust Wallet uygulamalarından toplam bakiyeler ve tohum ifadeleri gibi hassas bilgileri sızdırmak için tasarlanmıştır.

Dahası, Malibot, Google’ın iki faktörlü kimlik doğrulama (2FA) yöntemlerini yenmek için Erişilebilirlik API’sine erişimini silah haline getirebilir. Google istemleridaha önce bilinmeyen bir cihazdan çalınan kimlik bilgileri kullanılarak hesaplarda oturum açılmaya çalışılan senaryolarda bile.

Araştırmacılar, “Kötü amaçlı yazılımın çok yönlülüğü ve saldırganlara cihaz üzerinde sağladığı kontrol, prensipte, kimlik bilgilerini ve kripto para birimini çalmaktan daha geniş bir saldırı yelpazesi için kullanılabileceği anlamına geliyor” dedi.

“Aslında, WebView’ü kullanan herhangi bir uygulama, kullanıcıların kimlik bilgilerinin ve çerezlerinin çalınmasından sorumludur.”