bu 2022 SaaS Güvenlik Anketi Raporu, CSA ile işbirliği içinde, günümüz işletmelerindeki CISO’ların ve güvenlik profesyonellerinin gözünden SaaS güvenliğinin durumunu inceler. Rapor, yalnızca SaaS güvenliğindeki artan riskleri değil, aynı zamanda farklı kuruluşların kendilerini güvenceye almak için şu anda nasıl çalıştığını incelemek için 340 CSA üyesinden anonim yanıtlar toplar.

demografi

Ankete katılanların çoğunluğu (%71) Amerika’da, %17’si Asya’dan ve %13’ü EMEA’da bulunuyordu. Bu katılımcıların %49’u karar verme sürecini etkilerken, %39’u sürecin kendisini yönetiyor. Ankette telekomünikasyon (%25), finans (%22) ve hükümet (%9) gibi çeşitli sektörlerden kuruluşlar incelendi.

Anketten pek çok çıkarım olsa da, bunlar bizim ilk yedimiz.

1: SaaS Yanlış Yapılandırmaları Güvenlik Olaylarına Yol Açıyor

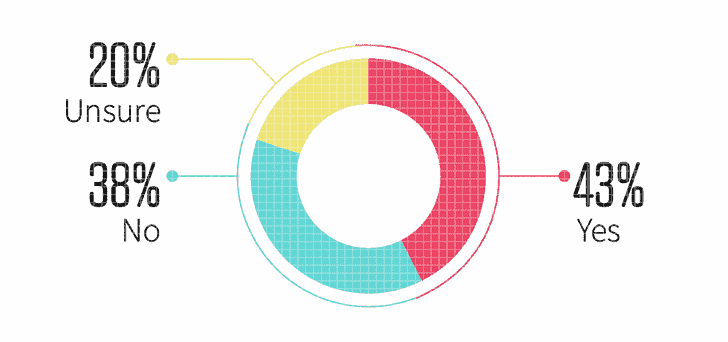

2019’dan bu yana, SaaS yanlış yapılandırmaları, kuruluşlar için en büyük endişe haline geldi ve kuruluşların en az %43’ü, bir SaaS yanlış yapılandırmasının neden olduğu bir veya daha fazla güvenlik olayıyla karşılaştıklarını bildirdi. Ancak, diğer birçok kuruluş bir güvenlik olayı yaşayıp yaşamadıklarının farkında olmadıklarını belirttiğinden, SaaS ile ilgili yanlış yapılandırılmış olayların sayısı, %63 kadar yüksek. Bu rakamlar, IaaS yanlış yapılandırmasından kaynaklanan güvenlik olaylarının %17’si ile karşılaştırıldığında dikkat çekicidir.

|

| Şekil 1. Şirketler, bir SaaS yanlış yapılandırması nedeniyle bir güvenlik olayı yaşadı |

SaaS yığınınızda yanlış yapılandırmaları nasıl önleyeceğinizi öğrenin

2: Görünürlük Eksikliği ve Erişimi Olan Çok Fazla Departman SaaS Yanlış Yapılandırmalarının Başlıca Nedeni Olarak Bildirildi

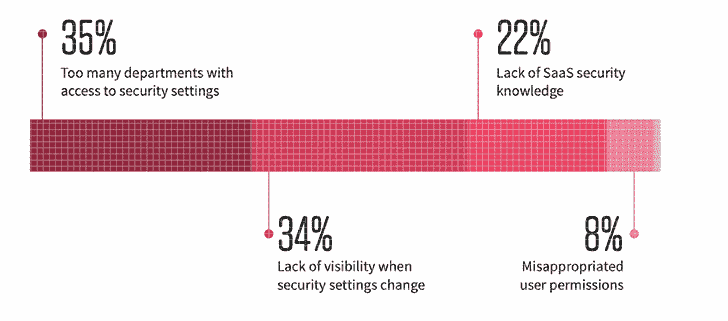

Peki bu SaaS yanlış yapılandırmalarının nedeni tam olarak nedir? Göz önünde bulundurulması gereken birkaç faktör olsa da, ankete katılanlar bunu başlıca iki nedene indirgemiştir: SaaS güvenlik ayarlarına erişimi olan çok fazla departmanın olması (%35) ve SaaS güvenlik ayarlarındaki değişikliklerin görünürlüğünün olmaması (34 %). Bunlar birbiriyle ilişkili iki sorundur; bunların hiçbiri, SaaS uygulamalarını benimserken görünürlük eksikliğinin en önemli endişe kaynağı olduğu ve ortalama olarak kuruluşların güvenlik ayarlarına erişimi olan birden fazla departmanı olduğu düşünüldüğünde şaşırtıcı değildir. Görünürlük eksikliğinin önde gelen nedenlerinden biri, çok fazla departmanın güvenlik ayarlarına erişiminin olması ve bu departmanların çoğunun uygun eğitime sahip olmaması ve güvenliğe odaklanmamasıdır.

|

| Şekil 2. SaaS yanlış yapılandırmalarının ana nedenleri |

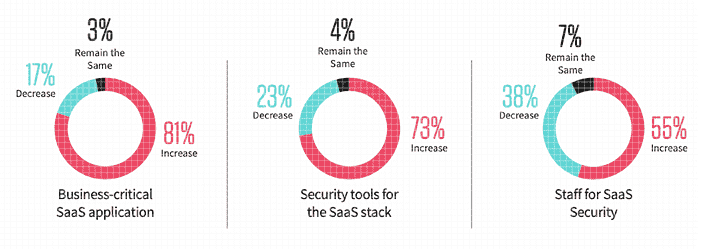

3: İş Açısından Kritik SaaS Uygulamalarına Yatırım SaaS Güvenlik Araçlarını ve Personelini geride bırakıyor

İşletmelerin daha fazla uygulamayı benimsediği iyi biliniyor – yalnızca geçen yıl, katılımcıların %81’i iş açısından kritik SaaS uygulamalarına yatırımlarını artırdıklarını söylüyor. Öte yandan, SaaS güvenliği için güvenlik araçlarına (%73) ve personele (%55) yapılan yatırım daha düşüktür. Bu uyumsuzluk, mevcut güvenlik ekiplerinin SaaS güvenliğini izlemesi için artan bir yükü temsil ediyor.

|

| Şekil 3. Şirketlerin SaaS uygulamalarına, güvenlik araçlarına ve personeline yaptığı yatırım |

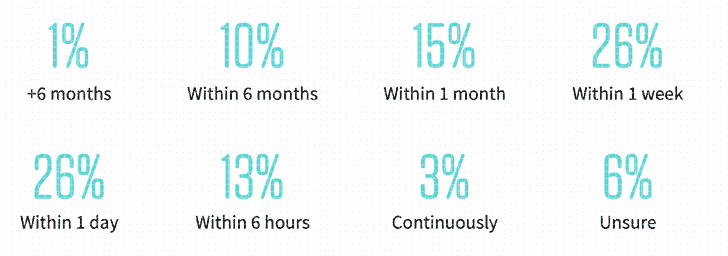

4: SaaS yanlış yapılandırmalarının manuel olarak algılanması ve düzeltilmesi, kuruluşların açıkta kalmasını sağlar

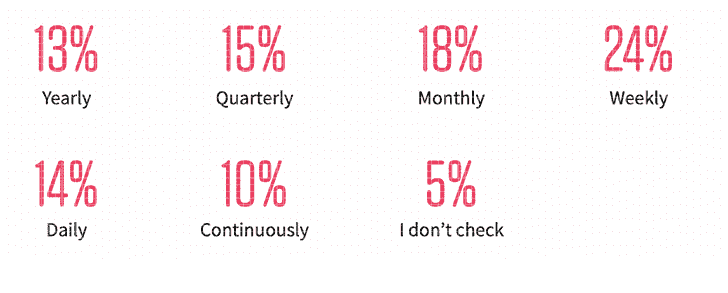

SaaS güvenliğini manuel olarak izleyen kuruluşların %46’sı ayda yalnızca bir kez veya daha az kontrol gerçekleştirirken, %5’i hiç kontrol yapmıyor. Bir yanlış yapılandırma keşfettikten sonra, güvenlik ekiplerinin bunu çözmesi ek zaman alır. Yaklaşık 4 kuruluştan 1’inin manuel olarak düzeltme yaparken bir yanlış yapılandırmayı çözmesi bir hafta veya daha uzun sürüyor. Bu uzun zamanlama, kuruluşları savunmasız bırakıyor.

|

| Şekil 4. Şirketlerin SaaS yanlış yapılandırmalarını ne sıklıkla manuel olarak kontrol edecekleri |

|

| Şekil 5. Şirketlerin SaaS yanlış yapılandırmasını manuel olarak düzeltmesi ne kadar sürer? |

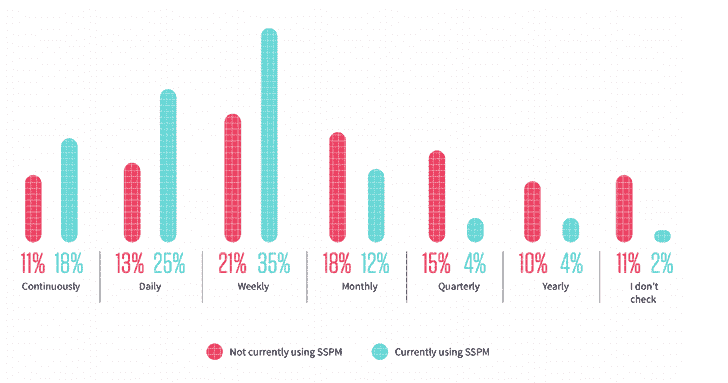

5: Bir SSPM’nin kullanılması, SaaS yanlış yapılandırmalarını algılamak ve düzeltmek için zaman çizelgesini azaltır

4 numarayı bulmak için madalyonun diğer yüzü, bir SSPM uygulayan kuruluşların SaaS yanlış yapılandırmalarını daha hızlı ve doğru bir şekilde tespit edip düzeltebilmeleridir. Bu kuruluşların çoğu (%78), SaaS güvenlik yapılandırmalarını haftada bir veya daha fazla kontrol etmek için bir SSPM kullanır. Yanlış yapılandırmayı çözmeye gelince, SSPM kullanan kuruluşların %81’i bunu bir gün ila bir hafta içinde çözebilir.

|

| Şekil 6. SaaS güvenlik yapılandırma kontrollerinin sıklığı |

|

| Şekil 7. SaaS yanlış yapılandırmalarını düzeltmek için gereken süre |

6: 3. taraf uygulama erişimi en büyük endişe kaynağıdır

Kodsuz veya düşük kodlu platformlar olarak da adlandırılan üçüncü taraf uygulamalar üretkenliği artırabilir, hibrit çalışmayı etkinleştirebilir ve bir şirketin iş süreçlerini oluşturmak ve ölçeklendirmek için genel olarak gereklidir. Bununla birlikte, birçok kullanıcı, bu uygulamaların hangi izni istediğini düşünmeden 3. taraf uygulamalarına hızla bağlanır. Kabul edildikten sonra, bu 3. taraf uygulamalara verilen izinler ve daha sonra erişim, zararsız veya yürütülebilir bir dosya kadar kötü niyetli olabilir. SaaS’tan SaaS’a tedarik zincirine ilişkin görünürlük olmadan, çalışanlar kuruluşlarının kritik iş uygulamalarına bağlanıyor, güvenlik ekipleri birçok potansiyel tehdide karşı kör. Kuruluşlar SaaS uygulamalarını benimsemeye devam ederken, en büyük endişelerinden biri, özellikle üçüncü taraf uygulama erişiminin temel SaaS yığınına (%56) yönelik görünürlük eksikliğidir.

|

| Şekil 8. SaaS uygulamalarını benimserken şirketlerin en büyük endişesi |

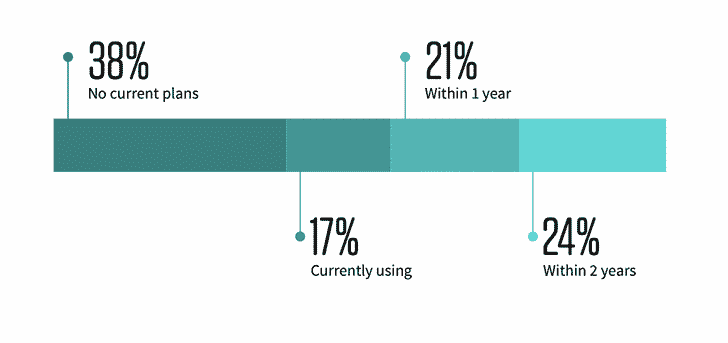

İleriyi Planlama ve SSPM’yi Uygulama

Kategori iki yıl önce pazara sunulmasına rağmen hızla olgunlaşıyor. Dört bulut güvenlik çözümünü değerlendirirken, SSPM ortalama “biraz tanıdık” notu alır. Ayrıca, yanıt verenlerin %62’si halihazırda bir SSPM kullandıklarını veya önümüzdeki 24 ay içinde uygulamayı planladıklarını bildirmektedir.

|

| Şekil 9. Halihazırda SSPM kullanan veya kullanmayı planlayan şirketler |

Çözüm

2022 SaaS Güvenlik Anketi Raporu, kuruluşların SaaS uygulamalarını nasıl kullandığına ve koruduğuna dair bilgiler sunar. Şirketler, iş açısından daha kritik SaaS uygulamalarını benimsemeye devam ettikçe, daha fazla risk olduğu şüphesizdir. Bu zorlukla başa çıkmak için şirketler, kendilerini iki en iyi uygulama aracılığıyla güvenceye almaya başlamalıdır:

- İlki, güvenlik ekiplerinin 3. taraf uygulama erişimi ve kullanıcı izinleri dahil olmak üzere tüm SaaS uygulaması güvenlik ayarlarında tam görünürlük kazanmasını sağlamak ve bu da departmanların kuruluşu savunmasız bırakan uygunsuz değişiklikler yapma riski olmadan erişimlerini sürdürmelerine olanak tanımaktır.

- İkinci olarak, şirketler, SaaS güvenlik yanlış yapılandırmalarını sürekli olarak izlemek ve hızla düzeltmek için SSPM’ler gibi otomatikleştirilmiş araçları kullanmalıdır. Bu otomatikleştirilmiş araçlar, güvenlik ekiplerinin sorunları neredeyse gerçek zamanlı olarak tanımasına ve düzeltmesine olanak tanıyarak kuruluşun genel olarak savunmasız kaldığı süreyi azaltır veya sorunun hep birlikte oluşmasını engeller.

Bu değişikliklerin her ikisi de departmanların çalışmalarına devam etmesini engellemezken güvenlik ekiplerine destek sağlar.