F5’in BIG-IP ürün ailesini etkileyen kritik bir uzaktan kod yürütme güvenlik açığı için yamaları yayınlamasından günler sonra, güvenlik araştırmacıları eksiklik için bir istismar oluşturabildikleri konusunda uyarıyorlar.

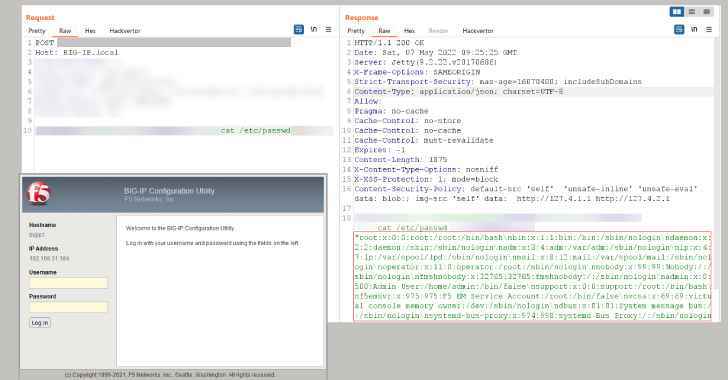

İzlenen CVE-2022-1388 (CVSS puanı: 9.8) kusur, başarılı bir şekilde kullanılırsa uzaktan kod yürütülmesine yol açarak bir saldırganın ilk erişim elde etmesine ve etkilenen bir sistemin kontrolünü ele geçirmesine olanak tanıyan bir iControl REST kimlik doğrulama atlamasıyla ilgilidir.

Bu, kripto para madencilerini dağıtmaktan, bilgi hırsızlığı ve fidye yazılımı gibi takip eden saldırılar için web kabuklarını dağıtmaya kadar değişebilir.

Siber güvenlik şirketi Positive Technologies, “F5’in BIG-IP’sinde yeni CVE-2022-1388’i yeniden ürettik” dedim Cuma günü bir tweet’te. “En kısa sürede yama!”

Kritik güvenlik açığı, BIG-IP ürünlerinin aşağıdaki sürümlerini etkiler:

- 16.1.0 – 16.1.2

- 15.1.0 – 15.1.5

- 14.1.0 – 14.1.4

- 13.1.0 – 13.1.4

- 12.1.0 – 12.1.6

- 11.6.1 – 11.6.5

Düzeltmeler 17.0.0, 16.1.2.2, 15.1.5.1, 14.1.4.6 ve 13.1.5 sürümlerinde mevcuttur. Bellenim sürümleri 11.x ve 12.x güvenlik güncellemelerini almayacak ve bu sürümlere güvenen kullanıcılar daha yeni bir sürüme yükseltmeyi düşünmeli veya geçici çözümleri uygulamalıdır –

- Kendi kendine IP adresi aracılığıyla iControl REST erişimini engelleyin

- Yönetim arabirimi aracılığıyla iControl REST erişimini engelleyin ve

- BIG-IP httpd yapılandırmasını değiştirin

Geçen ay, Avustralya, Kanada, Yeni Zelanda, Birleşik Krallık ve ABD’den siber güvenlik yetkilileri, “tehdit aktörlerinin dünya çapındaki kamu ve özel sektör kuruluşları da dahil olmak üzere geniş hedef gruplarına karşı yeni açıklanan kritik yazılım güvenlik açıklarını agresif bir şekilde hedef aldığı” konusunda ortaklaşa uyardı.

F5 BIG-IP kusurunun istismar edilmesinin önemsiz bulunmasıyla, kötü niyetli bilgisayar korsanlığı ekiplerinin de aynı şeyi yapması bekleniyor ve bu da etkilenen kuruluşların yamaları uygulamak için hızlı hareket etmesini zorunlu hale getiriyor.