Siber güvenlik araştırmacıları, IoT ürünleri için ciddi bir risk oluşturabilecek yama uygulanmamış bir güvenlik açığını açıkladılar.

İlk olarak Eylül 2021’de bildirilen sorun, iki popüler C kitaplığının Etki Alanı Adı Sistemi (DNS) uygulamasını etkiler. uClibc ve uClibc-ng gömülü Linux sistemleri geliştirmek için kullanılır.

uClibc’nin Linksys, Netgear ve Axis gibi büyük satıcılar ve Embedded Gentoo gibi Linux dağıtımları tarafından kullanıldığı ve potansiyel olarak milyonlarca IoT cihazını güvenlik tehditlerine maruz bıraktığı bilinmektedir.

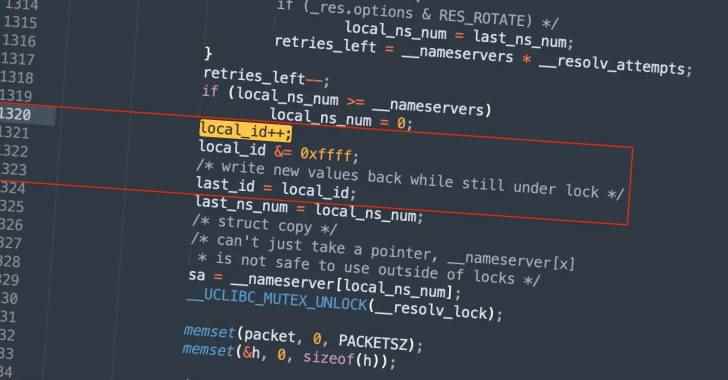

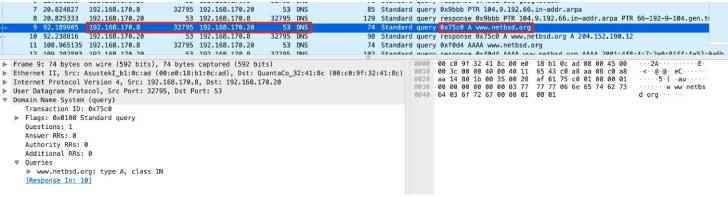

Nozomi Networks’ten Giannis Tsaraias ve Andrea Palanca, “Kusur, kitaplık tarafından oluşturulan DNS isteklerinde yer alan ve saldırganların hedef cihaza DNS zehirlenmesi saldırıları gerçekleştirmesine izin verebilecek işlem kimliklerinin öngörülebilirliğinden kaynaklanıyor.” dedim Pazartesi yazısında.

DNS sahtekarlığı olarak da adlandırılan DNS zehirlenmesi, kullanıcıları kötü niyetli web sitelerine yönlendirmek amacıyla istemcilere bir alan adıyla ilişkili IP adresi sağlayan bir DNS çözümleyici önbelleğini bozma tekniğidir.

Hatanın başarılı bir şekilde kullanılması, bir rakibin Ortadaki Adam (MitM) saldırır ve DNS önbelleğini bozar, internet trafiğini kontrolleri altındaki bir sunucuya etkin bir şekilde yeniden yönlendirir.

Nozomi Networks, işletim sisteminin sabit veya tahmin edilebilir bir kaynak bağlantı noktası kullanacak şekilde yapılandırılması durumunda güvenlik açığından güvenilir bir şekilde önemsiz bir şekilde yararlanılabileceği konusunda uyardı.

Araştırmacılar, “Saldırgan daha sonra kullanıcılar tarafından iletilen bilgileri çalabilir ve/veya manipüle edebilir ve bu cihazlara karşı tamamen tehlikeye atmak için başka saldırılar gerçekleştirebilir” dedi.