Yeni bir sosyal mühendislik kampanyası, DarkGate adı verilen bilinen bir kötü amaçlı yazılımın dağıtımını kolaylaştırmanın bir yolu olarak Microsoft Teams’ten yararlandı.

Trend Micro araştırmacıları Catherine Loveria, Jovit Samaniego ve Gabriel Nicoleta, “Bir saldırgan, bir kullanıcının istemcisinin kimliğine bürünmek ve sistemlerine uzaktan erişim sağlamak için Microsoft Teams çağrısı aracılığıyla sosyal mühendislik kullandı.” söz konusu.

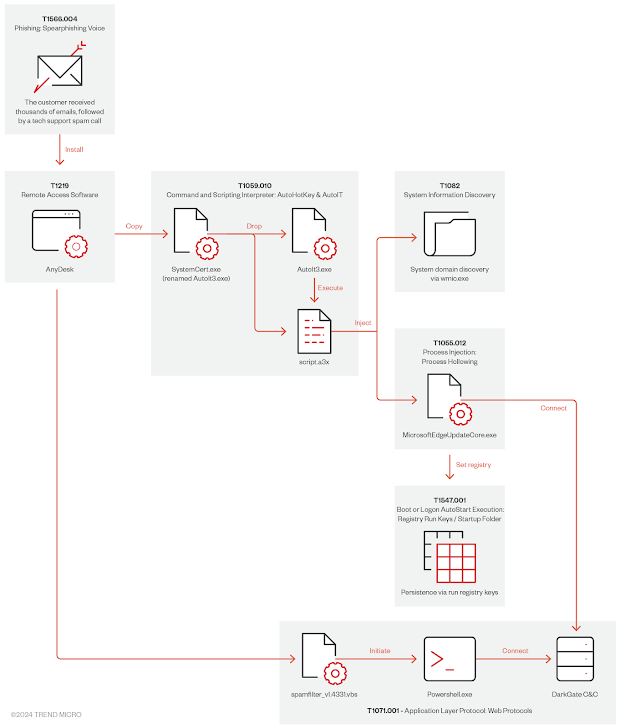

“Saldırgan Microsoft Uzaktan Destek uygulamasını yükleyemedi ancak kurbana, uzaktan erişim için yaygın olarak kullanılan bir araç olan AnyDesk’i indirmesi talimatını başarıyla verdi.”

Yakın zamanda siber güvenlik firması Rapid7 tarafından belgelendiği üzere, saldırı, bir hedefin e-posta gelen kutusunun “binlerce e-posta” ile bombalanmasını içeriyordu; ardından tehdit aktörleri, harici bir tedarikçinin çalışanı gibi davranarak onlara Microsoft Teams aracılığıyla yaklaştı.

Saldırgan daha sonra kurbana AnyDesk’i sistemlerine kurması talimatını verdi; daha sonra uzaktan erişim, kimlik bilgisi hırsızı ve DarkGate kötü amaçlı yazılımı da dahil olmak üzere birden fazla veri dağıtmak için kötüye kullanıldı.

2018’den bu yana aktif olarak kullanılan DarkGate, o zamandan beri sıkı bir şekilde kontrol edilen sayıda müşteriye sahip bir hizmet olarak kötü amaçlı yazılım (MaaS) teklifine dönüşen bir uzaktan erişim truva atıdır (RAT). Çeşitli yetenekleri arasında kimlik bilgileri hırsızlığı, tuş kaydetme, ekran yakalama, ses kaydı ve uzak masaüstü yer alıyor.

Geçen yılki çeşitli DarkGate kampanyalarının analizi, bunun AutoIt ve AutoHotKey komut dosyalarını kullanan iki farklı saldırı zinciri yoluyla dağıtıldığı bilindiğini gösteriyor. Trend Micro tarafından incelenen olayda, kötü amaçlı yazılım bir AutoIt betiği aracılığıyla dağıtıldı.

Saldırı, herhangi bir veri hırsızlığı faaliyeti gerçekleşmeden engellenmiş olsa da, bulgular, tehdit aktörlerinin kötü amaçlı yazılım yaymak için nasıl çeşitli başlangıç erişim yolları dizisi kullandığının bir işareti.

Kuruluşların, çok faktörlü kimlik doğrulamayı (MFA) etkinleştirmeleri, onaylı uzaktan erişim araçlarını izin verilenler listesine eklemeleri, doğrulanmamış uygulamaları engellemeleri ve üçüncü taraf teknik destek sağlayıcılarını, canlanma riskini ortadan kaldırmak için kapsamlı bir şekilde incelemeleri önerilir.

Bu gelişme, kurbanları verilerinden ayrılmaya ikna etmek için çeşitli tuzaklardan ve hilelerden yararlanan farklı kimlik avı kampanyalarındaki artışın ortasında gerçekleşti.

- Büyük ölçekli YouTube odaklı kampanya Kötü aktörlerin popüler markaların kimliğine büründüğü ve potansiyel promosyonlar, ortaklık teklifleri ve pazarlama işbirlikleri için içerik oluşturuculara e-posta yoluyla yaklaştığı ve onları bir anlaşma imzalamak için bir bağlantıya tıklamaya teşvik ettiği ve sonuçta Lumma Stealer’ın devreye girmesine yol açan bir olay. YouTube kanallarındaki e-posta adresleri bir ayrıştırıcı aracılığıyla çıkarılır.

- Kullanan bir yok etme kampanyası Kimlik avı e-postaları içeren bir PDF eki taşıyan QR kodu Tarandığında kullanıcıları kimlik bilgileri toplamak için sahte bir Microsoft 365 oturum açma sayfasına yönlendiren ek.

- Kimlik avı saldırıları, ilişkili güvenden yararlanır. Cloudflare Sayfaları ve Çalışanları Bir belgeyi sözde incelemek veya indirmek için Microsoft 365 oturum açma sayfalarını ve sahte CAPTCHA doğrulama kontrollerini taklit eden sahte siteler kurmak.

- Kimlik avı saldırıları şunları kullanır: HTML e-posta ekleri Faturalar veya İK politikaları gibi meşru belgeler olarak gizlenen ancak kullanıcıları kimlik avı sitelerine yönlendirmek, kimlik bilgilerini toplamak ve bir hatayı düzeltme bahanesi altında kullanıcıları rastgele komutlar çalıştırmaya kandırmak gibi kötü amaçlı eylemleri gerçekleştirmek için yerleşik JavaScript kodu içerenler (ör. ClickFix) .

- Gibi güvenilir platformlardan yararlanan e-posta kimlik avı kampanyaları Docusign, Adobe InDesign ve Google Hızlandırılmış Mobil Sayfalar (AMP) Kullanıcıların, kimlik bilgilerini toplamak üzere tasarlanmış kötü amaçlı bağlantılara tıklamalarını sağlamak.

- Kimden geldiğini iddia eden kimlik avı girişimleri Okta’nın destek ekibi Kullanıcıların kimlik bilgilerine erişim sağlamak ve kuruluşun sistemlerini ihlal etmek amacıyla.

- Hintli kullanıcıları hedef alan kimlik avı mesajları WhatsApp aracılığıyla dağıtıldı ve alıcılara, Android cihazlara finansal bilgileri çalabilecek kötü amaçlı bir banka veya yardımcı program uygulaması yüklemeleri talimatını verin.

Tehdit aktörlerinin, küresel olayları genellikle kimlik avı kampanyalarına dahil ederek kendi çıkarları doğrultusunda hızla çıkarları da bilinmektedir. aciliyet peşinde Ve duygusal tepkiler Mağdurları manipüle etmek ve onları istenmeyen eylemler yapmaya ikna etmek. Bu çabalar, etkinliğe özel anahtar kelimelerle yapılan alan adı kayıtları ile de tamamlanmaktadır.

Palo Alto Networks Unit 42, “Spor şampiyonaları ve ürün lansmanları da dahil olmak üzere yüksek profilli küresel etkinlikler, kamu çıkarını istismar etmek isteyen siber suçluların ilgisini çekiyor.” söz konusu. “Bu suçlular, sahte ürünler satmak ve sahte hizmetler sunmak için resmi web sitelerini taklit eden aldatıcı alan adları kaydediyor.”

“Güvenlik ekipleri, etki alanı kayıtları, metin kalıpları, DNS anormallikleri ve değişiklik isteği eğilimleri gibi temel ölçümleri izleyerek tehditleri erken tespit edip hafifletebilir.”