Çevrimiçi içerik yönetim sistemine (CMS) gönderiler yayınlamak için bir WordPress aracının reklamını yapan, artık kaldırılmış bir GitHub deposunun, 390.000’den fazla kimlik bilgilerinin sızmasına olanak sağladığı tahmin ediliyor.

Kötü amaçlı etkinlik, Datadog Security Labs tarafından MUT-1244 (MUT, “gizemli, ilişkilendirilmemiş tehdit” anlamına gelir) olarak adlandırılan, bir tehdit aktörü tarafından gerçekleştirilen, kimlik avı ve kavram kanıtını barındıran çeşitli truva atı haline getirilmiş GitHub depolarını içeren daha geniş bir saldırı kampanyasının parçasıdır. Bilinen güvenlik kusurlarından yararlanmaya yönelik (PoC) kodu.

Araştırmacılar Christophe Tafani-Dereeper, Matt Muir ve Adrian Korn, “Kurbanların, pentester’lar ve güvenlik araştırmacılarının yanı sıra kötü niyetli tehdit aktörleri de dahil olmak üzere saldırgan aktörler olduğuna ve SSH özel anahtarları ve AWS erişim anahtarları gibi hassas verilerin sızdırıldığına inanılıyor.” The Hacker News ile paylaşılan bir analizde söylendi.

Güvenlik araştırmacılarının Kuzey Kore’deki ulus-devlet grupları da dahil olmak üzere tehdit aktörleri için çekici bir hedef haline gelmesi şaşırtıcı değil; çünkü sistemlerini tehlikeye atmak, üzerinde çalışıyor olabilecekleri açıklanmayan güvenlik kusurlarıyla ilgili olası istismarlar hakkında bilgi sağlayabilir ve bu bilgilerden daha sonra yararlanılabilir. daha fazla saldırı düzenlemek için.

Son yıllarda şöyle bir trend ortaya çıktı: saldırganlar teşebbüs etmek büyük harfle yazmak Açıklar için PoC’leri barındırdığını iddia eden ancak aslında veri hırsızlığı yapmak ve hatta istismar karşılığında ödeme talep etmek üzere tasarlanmış sahte profiller kullanarak GitHub depoları oluşturmak için güvenlik açığı açıklamaları üzerine.

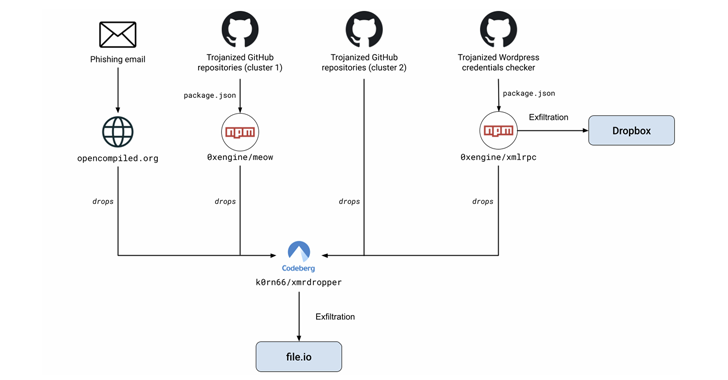

MUT-1244 tarafından gerçekleştirilen kampanyalar, yalnızca truva atı haline getirilmiş GitHub depolarından faydalanmayı değil, aynı zamanda kimlik avı e-postalarını da içeriyor; bunların her ikisi de, bir kripto para birimi madencisini düşürmenin yanı sıra özel sistem bilgilerini çalma kapasitesine sahip ikinci aşama bir veri sağlamak için bir kanal görevi görüyor. SSH anahtarları, ortam değişkenleri ve belirli klasörlerle (örneğin, ~/.aws) ilişkili içerikler File.io’ya aktarılır.

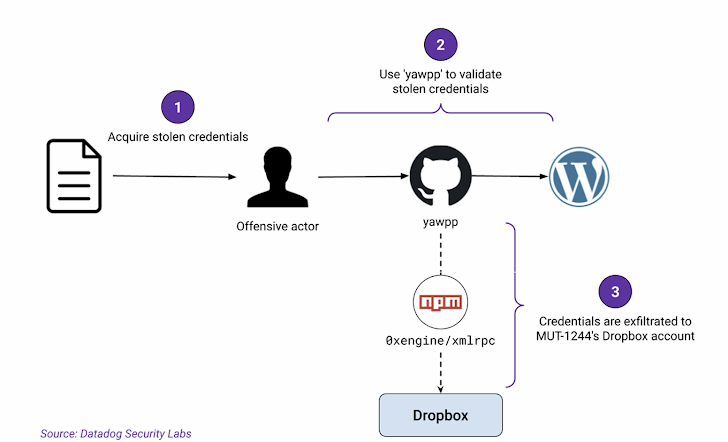

Böyle bir depo “github” idi[.]”Yine Başka Bir WordPress Posteri” olduğu iddia edilen com/hpc20235/yawpp”, GitHub tarafından kaldırılmadan önce iki komut dosyası içeriyordu: Biri WordPress kimlik bilgilerini doğrulamak için, diğeri ise WordPress kimlik bilgilerini doğrulamak için. XML-RPC API’si.

Ancak araç aynı zamanda, aynı kötü amaçlı yazılımı dağıtan @0xengine/xmlrpc adlı bir paket olan hileli npm bağımlılığı biçimindeki kötü amaçlı kodu da barındırıyordu. İlk olarak Ekim 2023’te Node.js için JavaScript tabanlı bir XML-RPC sunucusu ve istemcisi olarak npm’de yayınlandı. Kütüphane artık indirilemiyor.

Siber güvenlik firması Checkmarx’ın geçen ay npm paketinin bir yıldan fazla bir süre aktif kaldığını ve yaklaşık 1.790 indirme aldığını açıkladığını belirtmekte fayda var.

Yawpp GitHub projesinin, muhtemelen WordPress hesapları için olan 390.000’den fazla kimlik bilgilerinin, bu kimlik bilgilerine yasa dışı yollarla erişimi olan ilgisiz tehdit aktörlerini tehlikeye atarak, saldırgan tarafından kontrol edilen bir Dropbox hesabına sızmasını sağladığı söyleniyor.

Yükü iletmek için kullanılan başka bir yöntem, akademisyenlere kimlik avı e-postaları göndermeyi gerektiriyor; bu e-postalarda akademisyenler, terminali başlatmaları ve sözde bir çekirdek yükseltmesi gerçekleştirmek için bir kabuk komutunu kopyalayıp yapıştırmaları talimatını veren bağlantıları ziyaret etmeleri için kandırılıyorlar. Bu keşif, ClickFix tarzı bir uygulamanın ilk kez gerçekleştiğini gösteriyor saldırı Linux sistemlerine karşı belgelenmiştir.

Araştırmacılar, “MUT-1244’ün kullandığı ikinci başlangıç erişim vektörü, CVE’ler için sahte kavram kanıtları yayınlayan bir dizi kötü niyetli GitHub kullanıcısıdır” diye açıkladı. “Çoğu Ekim veya Kasım ayında oluşturuldu [2024]meşru bir faaliyeti yok ve yapay zeka tarafından oluşturulmuş bir profil resmine sahip.”

Bu sahte PoC depolarından bazıları önceden vurgulanmış Colgate-Palmolive’in küresel saldırı güvenliği kırmızı ekibi başkanı Alex Kaganovich tarafından Ekim 2024 ortasında. Ancak ilginç bir şekilde, ikinci aşama kötü amaçlı yazılım dört farklı yoldan geliyor:

- Arka kapılı yapılandırma derleme dosyası

- PDF dosyasına gömülü kötü amaçlı veri

- Python damlalık kullanma

- Kötü amaçlı bir npm paketinin “0xengine/meow” eklenmesi

Araştırmacılar, “MUT-1244, çoğunlukla kırmızı ekip çalışanları, güvenlik araştırmacıları ve PoC istismar kodunu indirmeyle ilgilenen herkesten oluşan düzinelerce kurbanın sistemini tehlikeye atmayı başardı” dedi. “Bu, MUT-1244’ün özel SSH anahtarları, AWS kimlik bilgileri ve komut geçmişi dahil olmak üzere hassas bilgilere erişmesine olanak sağladı.”