Bulutu mu kullanıyorsunuz yoksa geçiş yapmayı mı düşünüyorsunuz? Şüphesiz ki çoklu bulut ve hibrit ortamlar kurumlara sayısız fayda sağlıyor. Ancak bulutun esnekliği, ölçeklenebilirliği ve verimliliği, genişletilmiş saldırı yüzeyi gibi önemli riskleri de beraberinde getiriyor. Çoklu bulut ortamlarının kullanılmasıyla birlikte gelen merkeziyetsizlik, aynı zamanda kullanıcı etkinliğinin görünürlüğünün sınırlı olmasına ve erişim yönetiminin zayıf olmasına da yol açabilir.

Kritik sistemlerinize ve hassas verilerinize erişimi olan ayrıcalıklı hesaplar, bulut kurulumlarındaki en savunmasız unsurlar arasındadır. Bu hesaplar, yanlış yönetildiklerinde yetkisiz erişime, potansiyel kötü amaçlı faaliyetlere ve veri ihlallerine kapı açar. Bu nedenle güçlü ayrıcalıklı erişim yönetimi (PAM) vazgeçilmezdir.

PAM, sıkı erişim kontrolleri uygulayarak ve ayrıcalıklı hesapların yaşam döngüsünü yöneterek karmaşık altyapıların güvenlik sorunlarının çözümünde önemli bir rol oynar. PAM’i hibrit ve bulut ortamlarında kullanarak yalnızca hassas varlıklarınızı korumakla kalmaz, aynı zamanda uyumluluk gereksinimlerini de karşılar ve genel güvenlik duruşunuzu geliştirirsiniz.

Kuruluşunuzun hibrit veya çoklu bulut ortamını güvence altına almak için aşağıdaki en iyi PAM uygulamalarını uygulamayı düşünün:

1. Erişim kontrollerini merkezileştirin

Merkezi erişim yetkilendirmesi, kullanıcı hesaplarını güvende tutarken sürekli bakım ve gözetim yükünü yöneticilerinizin omuzlarından kaldıracaktır. Bu, tüm BT altyapınızda aynı düzeyde erişim yönetimi tutarlılığını garanti edecek ve hiçbir erişim noktasının gözden kaçırılmamasını ve korunmasını sağlamayacaktır.

Seninkini ararken ayrıcalıklı erişim yönetimi çözümükuruluşunuzun platformlarını, işletim sistemlerini ve bulut ortamlarını destekleyenlere dikkat edin. Her uç nokta, sunucu ve bulut iş istasyonunda erişimi yönetmenize yardımcı olabilecek tek bir çözüm bulmaya çalışın.

2. Kritik kaynaklara erişimi sınırlayın

BT ortamlarınızda en az ayrıcalık ilkesini (PoLP) uygulayarak karmaşık hibrit ve bulut altyapılarının geniş saldırı yüzeyini azaltabilirsiniz. PoLP, kullanıcılara görevlerini yerine getirebilmeleri için gerekli erişimi sağlamak, hassas verilerin potansiyel kötü amaçlı faaliyetlere ve maruziyete maruz kalmasını sınırlamak anlamına gelir. Düzenli kullanıcı erişimi incelemeleri PoLP uygulamanızı destekleyebilir.

Bu prensibi bir adım daha ileri götürebilir ve erişim yönetimine tam zamanında (JIT) yaklaşımını uygulayabilirsiniz. JIT PAM belirli bir görevi gerçekleştirmek için yeterli olan, talep üzerine ve sınırlı bir süre için erişim sağlamayı içerir. Bu yaklaşım özellikle iş ortakları ve üçüncü taraf hizmet sağlayıcılar gibi harici kullanıcılara geçici erişim sağlarken faydalıdır.

3. Rol tabanlı erişim kontrolünü uygulayın

Rol tabanlı erişim kontrolü (RBAC), izinleri en az ayrıcalık ilkesine göre hizalayarak kuruluşunuzdaki kullanıcıların rollerine göre varlıklara erişim verilmesini içerir. Kaynakların birçok ortama yayıldığı karmaşık hibrit ve çoklu bulut kurulumlarında RBAC, rolleri merkezi olarak tanımlayarak ve bunları tutarlı bir şekilde uygulayarak erişim yönetimini basitleştirir. Bu erişim yönetimi modelinde her rolün, gereksiz erişim haklarını en aza indirmeye ve ayrıcalıkların kötüye kullanılmasını önlemeye yardımcı olan özel izinleri vardır.

RBAC’ı etkili bir şekilde uygulamak için kuruluşunuzun çalışanlarınızın iş görevlerini kapsamlı bir şekilde analiz etmesi ve uygun erişim izinleriyle net roller tanımlaması gerekir. Sorumluluklar ve organizasyon yapılarındaki değişiklikleri yansıtacak şekilde belirlenen rolleri düzenli olarak gözden geçirmeyi ve güncellemeyi düşünün.

4. Sıfır güven güvenlik ilkelerini benimseyin

Evlat edinme sıfır güven Hibrit ve çoklu bulut ortamlarında, ağ çevresinin içinde veya dışında olup olmadığına bakılmaksızın hiçbir kullanıcıya, cihaza veya uygulamaya doğası gereği güvenilmeyen bir çerçevenin uygulanmasını içerir. Örneğin, çok faktörlü kimlik doğrulamanın (MFA) uygulanması, kullanıcıların iddia ettikleri kişi olup olmadığını doğrulamanıza yardımcı olacak ve kimlik bilgileri tehlikeye girse bile ayrıcalıklı hesapları koruyacaktır.

Sıfır güven aynı zamanda kaynaklarınızı bölümlere ayırmayı da içerir. Segmentasyon, uygulamaların ve kaynakların birbirine bağlı olduğu ve paylaşıldığı ortamlarda yanal hareketi önlediği için kritik öneme sahiptir. Böyle bir yaklaşımla ağınızın bir bölümü ele geçirilse bile saldırganın diğer ağ bölümlerine ulaşması zorlaşır. Segmentasyon ayrıcalıklı hesaplar için de geçerlidir; potansiyel ihlallerin etkisini azaltmak için onları sisteminizin farklı bölümlerinden izole edebilirsiniz.

5. Kullanıcı etkinliğinin görünürlüğünü artırın

Hibrit ve bulut ortamlarınızda neler olup bittiğini net bir şekilde göremediğinizde insan hatasına, ayrıcalıkların kötüye kullanılmasına, hesabın ele geçirilmesine ve en sonunda veri ihlallerine açık hale gelirsiniz. Kullanıcı etkinliği izleme özelliklerine sahip PAM çözümlerini uygulayarak BT çevrenizde görünürlük elde edebilir ve tehditleri erkenden tespit edebilirsiniz.

İzleme süreçlerinizi geliştirmek için şüpheli kullanıcı etkinlikleri konusunda sizi uyaran ve tehditlere yanıt vermenize olanak tanıyan bir yazılım kullanmayı düşünün. PAM yazılımınızı SIEM sistemleriyle entegre etmek aynı zamanda güvenlik olaylarının ve ayrıcalıklı kullanıcı etkinliklerinin merkezi bir görünümünü sağladığı için de faydalıdır.

6. Ayrıcalıklı kimlik bilgilerini güvence altına alın

Ponemon Enstitüsü’nün 2023 İçeriden Alınan Risklerin Maliyeti Küresel Raporu’na göre, kimlik bilgisi hırsızlığı vakaları, olay başına ortalama 679.621 ABD doları ile en maliyetli siber güvenlik olayları arasında yer alıyor. Üst düzey hesaplar en önemli varlıklarınızın anahtarlarını elinde tuttuğundan, kimlik bilgilerinin tehlikeye atılmasından kaynaklanan hasar çok büyük olabilir. Bu nedenle bunların korunması, hibrit ve çoklu bulut altyapıları da dahil olmak üzere tüm BT altyapılarının güvenliği açısından hayati önem taşıyor.

Ayrıcalıklı kullanıcı kimlik bilgilerinizi korumak için parolaların nasıl güvence altına alınacağını, saklanacağını ve kullanılacağını açıklayan parola yönetimi politikaları geliştirin. Bu politikaları uygulamak için bir uygulama yapmayı düşünün. şifre yönetimi çözümü Bu, şifreleri güvenli bir kasada korumanıza, tek kullanımlık kimlik bilgileri sağlamanıza ve tüm bulut ortamlarınızda şifre sağlama ve rotasyonunu otomatikleştirmenize olanak tanır.

7. Bulutta yerel entegrasyonu sağlayın

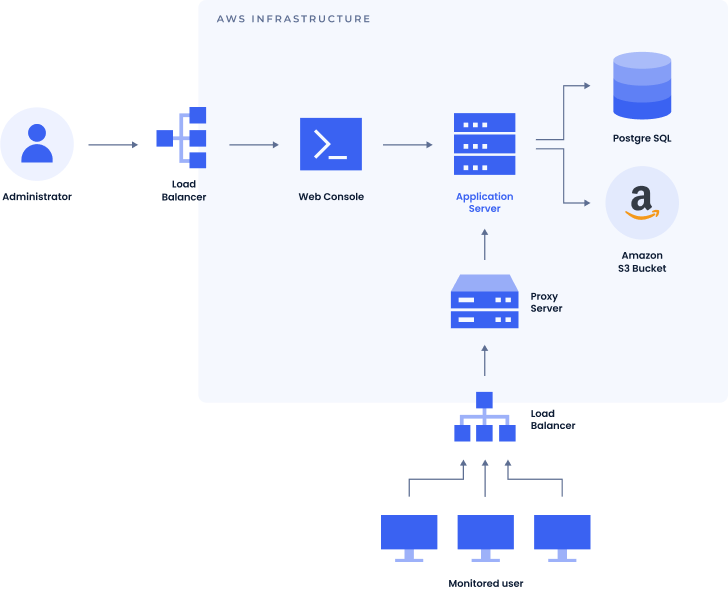

Ayrıcalıklı erişimi daha etkili bir şekilde yönetmek için yerleşik yeteneklerini kullanarak Amazon Web Services, Microsoft Azure ve Google Cloud gibi bulut platformlarıyla sorunsuz bir şekilde entegre olan PAM çözümlerini kullanmayı düşünün.

Kuruluşunuz, IAM rolleri, API ağ geçitleri ve gizli dizi yönetimi gibi bulutta yerel özelliklerle entegre olan ayrıcalıklı erişim yönetimi araçlarından yararlanarak karmaşıklığı azaltabilir ve otomasyonu etkinleştirebilir.

Syteca ile karmaşık BT ortamlarını güvence altına alın

Syteca Güçlü ayrıcalıklı erişim yönetimi ve kullanıcı etkinliği yönetimi yeteneklerine sahip kapsamlı bir siber güvenlik platformudur. Syteca PAM yetenekleri hesap keşfi, ayrıntılı erişim sağlama, parola yönetimi, iki faktörlü kimlik doğrulama, ayrıcalıklı oturum kaydı ve daha fazlasını içerir.

Syteca, karmaşık şirket içi, bulut ve hibrit BT altyapılarını dahili risklere, hesap risklerine ve insan kaynaklı diğer tehditlere karşı korumak için tasarlanmıştır. Syteca’nın desteklediği platformların listesi Amazon WorkSpaces ve Microsoft Azure gibi bulut ortamlarını ve VMware Horizon ve Microsoft Hyper-V gibi sanallaştırma platformlarını içerir. Ayrıca Syteca şunları sunmaktadır: SaaS dağıtımı maliyet verimliliği, otomatik bakım ve kolaylaştırılmış ölçeklenebilirlik için.

Çevrimiçi bir gösterimi izleyin veya 30 günlük ücretsiz deneme sürümüyle Syteca’nın BT altyapınızdaki yeteneklerini test edin!