Siber güvenlik araştırmacıları, Palo Alto Networks ve SonicWall sanal özel ağ (VPN) istemcilerini etkileyen ve Windows ve macOS sistemlerinde uzaktan kod yürütme elde etmek için potansiyel olarak istismar edilebilecek bir dizi kusuru ortaya çıkardı.

AmberWolf, “Saldırganlar, VPN istemcilerinin sunuculara yerleştirdiği örtülü güveni hedef alarak istemci davranışlarını manipüle edebilir, rastgele komutlar yürütebilir ve minimum çabayla yüksek düzeyde erişim elde edebilir.” söz konusu bir analizde.

Varsayımsal bir saldırı senaryosunda bu, istemcileri istenmeyen sonuçlara neden olabilecek kötü amaçlı güncellemeleri indirmeleri için kandırabilen hileli bir VPN sunucusu biçiminde gerçekleşir.

Araştırmanın sonucu olarak adlandırılan bir kavram kanıtı (PoC) saldırı aracı ortaya çıktı. NachoVPN bu tür VPN sunucularını simüle edebilir ve ayrıcalıklı kod yürütme elde etmek için güvenlik açıklarından yararlanabilir.

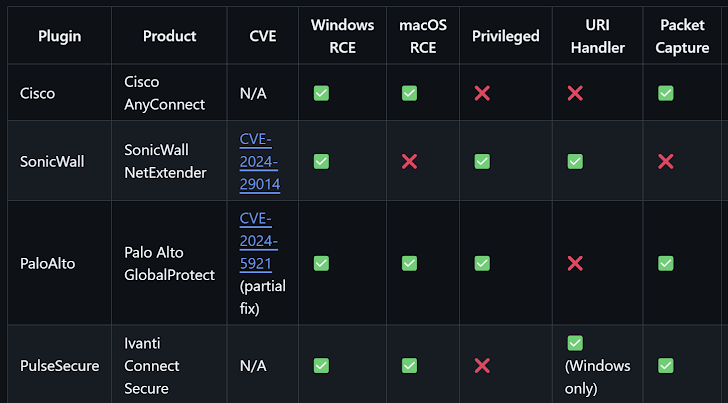

Tespit edilen kusurlar aşağıda listelenmiştir:

- CVE-2024-5921 (CVSS puanı: 5.6) – Windows, macOS ve Linux için Palo Alto Networks GlobalProtect’i etkileyen, uygulamanın rastgele sunuculara bağlanmasına izin veren ve kötü amaçlı yazılım dağıtımına yol açan yetersiz bir sertifika doğrulama güvenlik açığı (Sürüm 6.2.6’da ele alınmıştır) Windows)

- CVE-2024-29014 (CVSS puanı: 7.1) – SonicWall SMA100 NetExtender Windows istemcisini etkileyen ve bir saldırganın Uç Nokta Denetimi (EPC) İstemcisi güncellemesini işlerken rastgele kod yürütmesine izin verebilecek bir güvenlik açığı. (10.2.339 ve önceki sürümleri etkiler; 10.2.341 sürümünde ele alınmıştır)

Palo Alto Networks, saldırganın uç noktaya kötü amaçlı kök sertifikalar yükleyebilmesi ve bu uç noktaya kötü amaçlı kök sertifikalar tarafından imzalanan kötü amaçlı yazılımları yükleyebilmesi için ya yerel yönetici olmayan bir işletim sistemi kullanıcısı olarak erişime sahip olması ya da aynı alt ağda bulunması gerektiğini vurguladı. uç nokta.

Bunu yaparken GlobalProtect uygulaması, kurbanın VPN kimlik bilgilerini çalmak, yükseltilmiş ayrıcalıklarla rastgele kod yürütmek ve diğer saldırıları kolaylaştırmak için kullanılabilecek kötü amaçlı kök sertifikaları yüklemek için silah haline getirilebilir.

Benzer şekilde, bir saldırgan, bir kullanıcıyı NetExtender istemcisini kötü amaçlı bir VPN sunucusuna bağlaması için kandırabilir ve ardından SİSTEM ayrıcalıklarıyla kod yürütmek için geçerli ancak çalınmış bir sertifikayla imzalanmış sahte bir EPC İstemcisi güncellemesi gönderebilir.

AmberWolf, “Saldırganlar, NetExtender istemcisini sunucularına bağlanmaya zorlamak için özel bir URI işleyicisinden yararlanabilir.” dedi. “Saldırının başarılı olması için kullanıcıların yalnızca kötü amaçlı bir web sitesini ziyaret etmesi ve tarayıcı istemini kabul etmesi veya kötü amaçlı bir belgeyi açması gerekir.”

Bu eksikliklerin yaygın olarak kullanıldığına dair bir kanıt olmasa da, Palo Alto Networks GlobalProtect ve SonicWall NetExtender kullanıcılarının potansiyel tehditlere karşı korunmak için en son yamaları uygulamaları tavsiye edilir.

Gelişme, Bishop Fox’un araştırmacıları tarafından geliyor ayrıntılı SonicWall güvenlik duvarlarında yerleşik donanım yazılımının şifresini çözme ve analiz etme yaklaşımı, güvenlik açığı araştırmasına daha fazla yardımcı olmak ve internete yönelik risklere dayalı SonicWall güvenlik duvarı güvenliğinin mevcut durumunu değerlendirmek amacıyla parmak izi alma yetenekleri oluşturmak için.