Yeni keşfedilen bir kötü amaçlı yazılım kampanyasının, NetSupport RAT ve BurnsRAT sunmak için ağırlıklı olarak Rusya’da bulunan özel kullanıcıları, perakendecileri ve hizmet işletmelerini hedef aldığı tespit edildi.

Kampanya adı altında Boynuz ve Toynak Kaspersky tarafından geliştirilen saldırı, Mart 2023’te başladığından bu yana 1.000’den fazla kurbana ulaştı. Bu saldırıların nihai amacı, bu truva atlarının sağladığı erişimden yararlanarak Rhadamanthys ve Meduza gibi hırsız kötü amaçlı yazılımları yüklemektir.

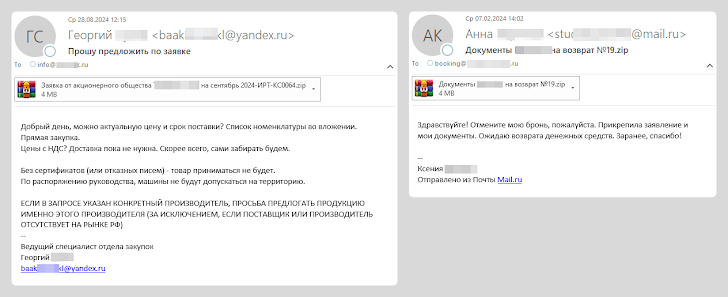

Güvenlik araştırmacısı Artem Ushkov, “Son aylarda, JScript komut dosyaları içeren ZIP arşivi biçimindeki benzer e-posta eklerinin bulunduğu postalarda bir artış görüldü.” söz konusu Pazartesi analizinde. “Komut dosyası dosyaları [are] potansiyel müşterilerden veya ortaklardan gelen istek ve teklifler olarak gizleniyor.”

Operasyonların arkasındaki tehdit aktörleri, kampanya süresince önemli değişiklikler yaparak JavaScript yükünü aktif olarak geliştirdiklerini gösterdi.

Bazı durumlarda ZIP arşivinin, kimlik avı saldırısının başarılı olma olasılığını artırmak ve alıcıları kötü amaçlı yazılım içeren dosyayı açmaya yönlendirmek amacıyla kimliğine bürünülen kuruluş veya kişiyle ilgili başka belgeler içerdiği tespit edildi.

Kampanyanın bir parçası olarak tanımlanan en eski örneklerden biri, çalıştırıldığında Windows için curl yardımcı programını kullanarak uzak bir sunucudan sahte bir PNG görüntüsü indiren ve aynı zamanda başka bir komut dosyasını gizlice alıp çalıştıran bir HTML Uygulaması (HTA) dosyasıdır (” bat_install.bat”) farklı bir sunucudan BITS Yöneticisi komut satırı aracı.

Yeni indirilen komut dosyası daha sonra BITSAdmin’i kullanarak saldırganlar tarafından kurulan bir komuta ve kontrol (C2) sunucusuyla bağlantı kuran NetSupport RAT kötü amaçlı yazılımı da dahil olmak üzere diğer birçok dosyayı almaya devam ediyor.

Mayıs 2023’ün ortasında gözlemlenen kampanyanın daha sonraki bir yinelemesinde, NetSupport RAT enfeksiyon zincirini etkinleştirmek için Next.js gibi meşru JavaScript kitaplıklarını taklit eden ara JavaScript kullanıldı.

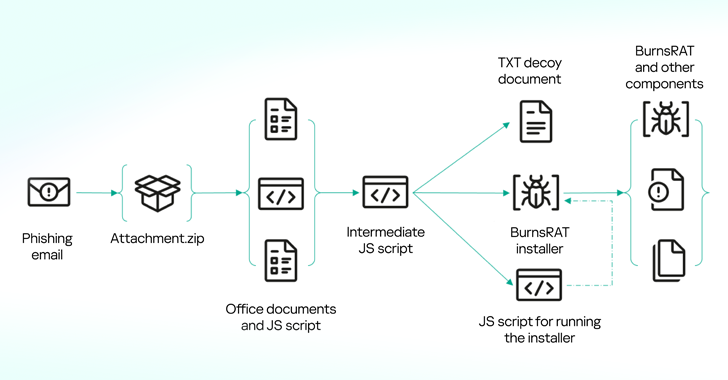

Kaspersky ayrıca, daha sonra güvenliği ihlal edilen ana makineye BurnsRAT dağıtımından sorumlu olan bir NSIS yükleyicisini düşüren JavaScript dosyasının başka bir varyantını da bulduğunu söyledi.

“Arka kapı, dosyaları uzaktan indirmek ve çalıştırmak için komutların yanı sıra Windows komut satırı aracılığıyla komut yürütmenin çeşitli yöntemlerini desteklese de, bu bileşenin ana görevi Uzaktan Manipülatör Sistemini başlatmaktır (RMS) bir hizmet olarak RMS oturum kimliğini saldırganların sunucusuna gönderin” dedi Ushkov.

“RMS, kullanıcıların bir ağ üzerinden uzaktaki sistemlerle etkileşim kurmasına olanak tanıyan bir uygulamadır. Farklı coğrafi konumlarda bulunan cihazlar arasında masaüstünü yönetme, komutları yürütme, dosya aktarma ve veri alışverişi yapma olanağı sağlar.”

Tehdit aktörlerinin işleyiş şekillerini değiştirmeye devam ettiklerini gösteren bir işaret olarak, Mayıs sonu ve Haziran 2023’te tespit edilen diğer iki saldırı dizisi, NetSupport RAT’ı yüklemek için tamamen yeniden işlenmiş bir BAT dosyasıyla birlikte geldi ve kötü amaçlı yazılımı sırasıyla doğrudan JavaScript koduna dahil etti.

Kampanyanın, SocGholish (diğer adıyla FakeUpdates) kötü amaçlı yazılımını çalıştırdığı bilinen TA569 (aka Gold Prelude, Mustard Tempest ve Purple Vallhund) olarak bilinen bir tehdit aktörünün işi olduğuna dair göstergeler var. Bu bağlantı, NetSupport RAT lisansındaki ve ilgili etkinliklerde kullanılan yapılandırma dosyalarındaki çakışmalardan kaynaklanmaktadır.

TA569’un aynı zamanda WastedLocker gibi fidye yazılımı saldırıları için ilk erişim aracısı olarak da görev yaptığının bilindiğini belirtmekte fayda var.

Ushkov, “Bu erişimin kimin eline geçtiğine bağlı olarak, kurban şirketler için sonuçlar veri hırsızlığından şifrelemeye ve sistemlerin zarar görmesine kadar değişebilir” dedi. “Ayrıca virüslü bazı makinelere hırsız yükleme girişimlerini de gözlemledik.”