İmalat, sağlık ve bilgi teknolojisi sektörlerindeki Tayvanlı kuruluşlar, SmokeLoader kötü amaçlı yazılımını dağıtan yeni bir kampanyanın hedefi haline geldi.

Fortinet FortiGuard Labs, “SmokeLoader, çok yönlülüğü ve gelişmiş kaçınma teknikleriyle tanınıyor ve modüler tasarımı, çok çeşitli saldırıları gerçekleştirmesine olanak tanıyor.” söz konusu The Hacker News ile paylaşılan bir raporda.

“SmokeLoader öncelikle diğer kötü amaçlı yazılımları dağıtmak için bir indirici görevi görse de, bu durumda, eklentileri kendi sitesinden indirerek saldırıyı kendisi gerçekleştiriyor.” [command-and-control] sunucu.”

İlk kez 2011 yılında siber suç forumlarında tanıtılan bir kötü amaçlı yazılım indiricisi olan SmokeLoader, esas olarak ikincil yükleri yürütmek üzere tasarlanmıştır. Ek olarak, verileri çalmak, dağıtılmış hizmet reddi (DDoS) saldırıları başlatmak ve kripto para madenciliği yapmak için kendi işlevselliğini artıran daha fazla modül indirme yeteneğine de sahiptir.

Zscaler ThreatLabz tarafından yapılan kapsamlı bir kötü amaçlı yazılım analizi, “SmokeLoader analiz ortamlarını algılar, sahte ağ trafiği oluşturur ve tespitten kaçınmak ve analizi engellemek için kodu gizler” not edildi.

“Bu kötü amaçlı yazılım ailesinin geliştiricileri, yeni özellikler sunarak ve analiz çabalarını engellemek için gizleme teknikleri kullanarak yeteneklerini sürekli olarak geliştirdiler.”

SmokeLoader etkinliği, Mayıs 2024’ün sonlarında IcedID, SystemBC, PikaBot, SmokeLoader, Bumblebee ve TrickBot gibi çeşitli kötü amaçlı yazılım ailelerine bağlı altyapıyı çökerten Europol liderliğindeki bir çalışma olan Endgame Operasyonu’nun ardından büyük bir düşüş yaşadı.

SmokeLoader’a bağlı 1.000 kadar C2 alanı kaldırıldı ve 50.000’den fazla enfeksiyon uzaktan temizlendi. Bununla birlikte kötü amaçlı yazılım, tehdit grupları tarafından yükleri yeni C2 altyapısı aracılığıyla dağıtmak için kullanılmaya devam ediyor.

Bu, başına Zölçekleyicibüyük ölçüde internette halka açık olan çok sayıda kırık versiyondan kaynaklanmaktadır.

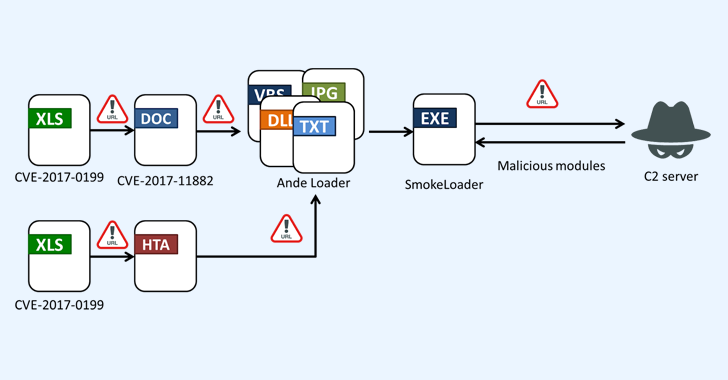

FortiGuard Labs tarafından keşfedilen en son saldırı zincirinin başlangıç noktası, başlatıldığında eski güvenlik kusurlarından (örn. CVE-2017-0199 ve CVE-2017-11882) yararlanarak bir Microsoft Excel eki içeren bir kimlik avı e-postasıdır. Ande Loader adlı kötü amaçlı yazılım yükleyicisi, daha sonra SmokeLoader’ı ele geçirilen ana makineye dağıtmak için kullanılır.

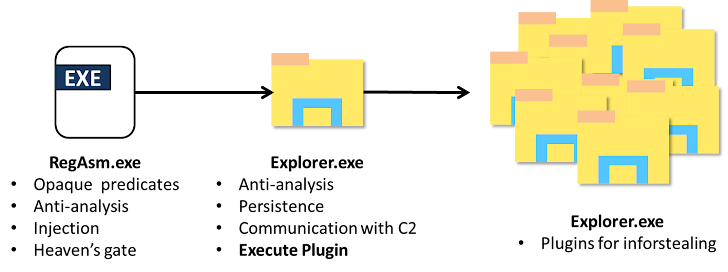

SmokeLoader iki bileşenden oluşur: bir aşamalayıcı ve bir ana modül. Aşamalandırıcının amacı ana modülün şifresini çözmek, sıkıştırmasını açmak ve explorer.exe sürecine enjekte etmek olsa da, ana modül kalıcılığın sağlanmasından, C2 altyapısıyla iletişim kurmaktan ve komutları işlemekten sorumludur.

Kötü amaçlı yazılım, oturum açma ve FTP kimlik bilgilerini, e-posta adreslerini, çerezleri ve web tarayıcıları, Outlook, Thunderbird, FileZilla ve WinSCP’den diğer bilgileri çalabilen çeşitli eklentileri destekler.

Fortinet, “SmokeLoader, son aşama için tamamlanmış bir dosyayı indirmek yerine saldırısını eklentileriyle gerçekleştiriyor” dedi. “Bu, SmokeLoader’ın esnekliğini gösteriyor ve analistlerin bunun gibi iyi bilinen kötü amaçlı yazılımlara bakarken bile dikkatli olmaları gerektiğini vurguluyor.”