Siber güvenlik araştırmacıları, Kendi Savunmasız Sürücünüzü Getirin (Kendi Savunmasız Sürücünüzü Getirin) adlı bir teknikten yararlanan yeni bir kötü amaçlı kampanyayı ortaya çıkardılar (BYÖVD) güvenlik korumalarını devre dışı bırakmak ve sonuçta virüslü sisteme erişim sağlamak.

Trellix güvenlik araştırmacısı Trishaan Kalra, “Bu kötü amaçlı yazılım daha kötü bir yol izliyor: Meşru bir Avast Anti-Rootkit sürücüsünü (aswArPot.sys) bırakıyor ve yıkıcı amacını gerçekleştirmek için onu manipüle ediyor.” söz konusu Geçen hafta yayınlanan bir analizde.

“Kötü amaçlı yazılım, güvenlik süreçlerini sonlandırmak, koruyucu yazılımı devre dışı bırakmak ve virüslü sistemin kontrolünü ele geçirmek için sürücünün sağladığı derin erişimden yararlanıyor.”

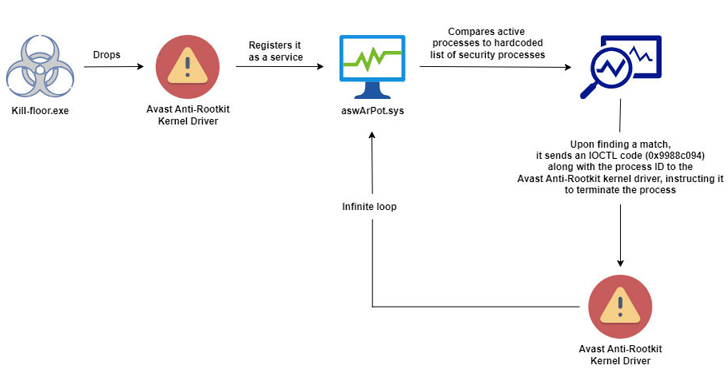

Saldırının başlangıç noktası, meşru Avast Anti-Rootkit sürücüsünü bırakan yürütülebilir bir dosyadır (kill-floor.exe). Bu dosya daha sonra kötü amaçlı eylemlerini gerçekleştirmek için Hizmet Denetimi’ni (sc.exe) kullanan bir hizmet olarak kaydedilir.

Sürücü çalışır hale geldiğinde, kötü amaçlı yazılım sisteme çekirdek düzeyinde erişim elde ederek, güvenlik yazılımıyla ilgili olanlar da dahil olmak üzere aksi takdirde alarm verebilecek toplam 142 işlemi sonlandırmasına olanak tanıyor.

Bu, sistem üzerinde aktif olarak çalışan süreçlerin anlık görüntülerinin alınması ve bunların adlarının, sonlandırılacak süreçlerin sabit kodlanmış listesiyle karşılaştırılması yoluyla gerçekleştirilir.

Kalra, “Çekirdek modu sürücüleri kullanıcı modu işlemlerini geçersiz kılabildiğinden Avast sürücüsü, çoğu antivirüs ve EDR çözümünün kurcalamaya karşı koruma mekanizmalarını zahmetsizce atlayarak çekirdek düzeyinde işlemleri sonlandırabiliyor” dedi.

Kötü amaçlı yazılımı bırakmak için kullanılan tam başlangıç erişim vektörü şu anda net değil. Bu saldırıların ne kadar yaygın olduğu ve hedefin kim olduğu da bilinmiyor.

Bununla birlikte BYOVD saldırıları, tehdit aktörleri tarafından giderek daha yaygın bir şekilde benimsenen bir yöntem haline geldi. fidye yazılımı dağıtma Son yıllarda imzalı ancak kusurlu sürücüleri güvenlik kontrollerini atlamak için yeniden kullandıkları için.

Bu Mayıs ayının başlarında, Elastic Security Labs, güvenlik süreçlerini kapatmak için Avast sürücüsünden yararlanan GHOSTENGINE kötü amaçlı yazılım kampanyasının ayrıntılarını ortaya çıkardı.