Godot Engine adlı popüler bir açık kaynaklı oyun motoru, yeni bir sistemin parçası olarak kötüye kullanılıyor Tanrı Yükleyici En az Haziran 2024’ten bu yana 17.000’den fazla sisteme bulaşan kötü amaçlı yazılım kampanyası.

Check Point, “Siber suçlular, kötü amaçlı komutları tetikleyen ve kötü amaçlı yazılım dağıtan özel hazırlanmış GDScript kodunu yürütmek için Godot Engine’den yararlanıyor.” söz konusu Çarşamba günü yayınlanan yeni bir analizde. “Teknik, VirusTotal’daki neredeyse tüm antivirüs motorları tarafından tespit edilemiyor.”

Savunmacılar yeni korkuluklar dikmeye devam ederken, tehdit aktörlerinin sürekli olarak kötü amaçlı yazılım dağıtmalarına yardımcı olabilecek yeni araç ve teknikler arayışında olmaları ve bir yandan da güvenlik kontrolleri tarafından tespit edilmekten kaçınmaları şaşırtıcı değil.

En yeni ekleme ise Godot Motorukullanıcıların 2D ve 3D oyunlar tasarlamasına olanak tanıyan bir oyun geliştirme platformu platformlar arasıWindows, macOS, Linux, Android, iOS, PlayStation, Xbox, Nintendo Switch ve web dahil.

Çoklu platform desteği, aynı zamanda, saldırı yüzeyini etkili bir şekilde genişleterek, cihazları geniş ölçekte hedeflemek ve etkilemek için bundan yararlanabilen düşmanların elinde onu çekici bir uygulama haline getiriyor.

Check Point Yazılım Teknolojileri güvenlik araştırma grubu yöneticisi Eli Smadja şunları söyledi: “Godot Engine’in esnekliği onu siber suçluların hedefi haline getirdi ve GodLoader gibi gizli, platformlar arası kötü amaçlı yazılımların açık kaynak platformlara olan güveni istismar ederek hızla yayılmasını sağladı.” The Hacker News ile paylaşılan bir açıklama.

“Godot Motorunun esnekliği onu siber suçluların hedefi haline getirdi ve GodLoader gibi gizli, platformlar arası kötü amaçlı yazılımların açık kaynaklı platformlara olan güveni istismar ederek hızla yayılmasını sağladı. Godot tarafından geliştirilen oyunların 1,2 milyon kullanıcısı için bunun sonuçları derindir – – sadece cihazları için değil, aynı zamanda oyun ekosisteminin bütünlüğü açısından da bu, sektörün bu endişe verici trendin önünde kalabilmek için proaktif, platformlar arası siber güvenlik önlemlerine öncelik vermesi yönünde bir uyandırma çağrısıdır.”

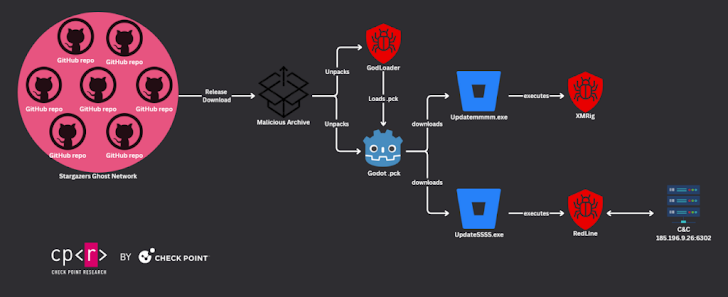

Kampanyayı öne çıkaran şey, GodLoader için bir dağıtım vektörü olarak Stargazers Ghost Network’ü (bu durumda yaklaşık 200 GitHub deposu ve 225’ten fazla sahte hesaptan oluşan) kullanmasıdır.

Check Point, “Bu hesaplar, GodLoader’ı dağıtan kötü amaçlı depoları barındırıyor ve bu da onların meşru ve güvenli görünmesini sağlıyor” dedi. “Depolar, öncelikle geliştiricileri, oyuncuları ve genel kullanıcıları hedef alan dört ayrı dalga halinde yayınlandı.”

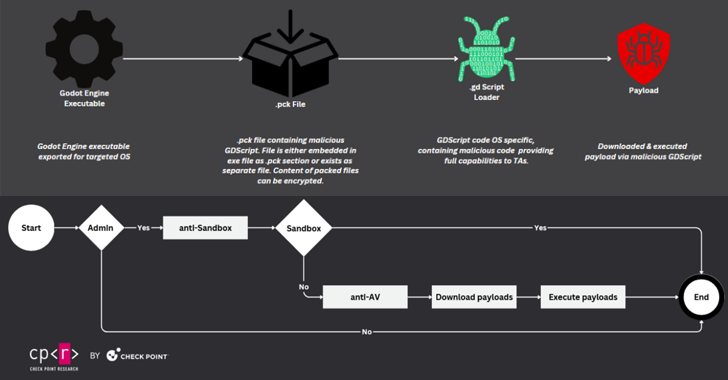

12 Eylül, 14 Eylül, 29 Eylül ve 3 Ekim 2024’te gözlemlenen saldırıların, yükleyici kötü amaçlı yazılımını düşürmek için paket (veya .PCK) dosyaları olarak da bilinen Godot Engine yürütülebilir dosyalarını kullandığı tespit edildi. RedLine Stealer ve XMRig kripto para madencisi gibi son aşama yüklerini bir Bitbucket deposundan indirmek ve yürütmek için.

Ayrıca yükleyici, korumalı alan ve sanal ortamlardaki analizi atlamak ve C: sürücüsünün tamamını Microsoft Defender Antivirus’e eklemek için özellikler içerir. hariç tutulanlar listesi Kötü amaçlı yazılımların algılanmasını önlemek için.

Siber güvenlik şirketi, GodLoader eserlerinin öncelikle Windows makinelerini hedeflemeye yönelik olduğunu söyledi ancak bunları macOS ve Linux sistemlerine bulaşacak şekilde uyarlamanın önemsiz olduğunu belirtti.

Dahası, mevcut saldırılar, tehdit aktörlerinin kötü amaçlı yazılım yayılımı için özel Godot Motoru çalıştırılabilir dosyaları oluşturmasını içeriyor olsa da, Godot tarafından oluşturulan yasal bir oyunu aldıktan sonra, Godot tarafından oluşturulan meşru bir oyunu kurcalayarak bu durumu bir adım daha yukarı taşıyabilirsiniz. simetrik şifreleme anahtarı .PCK dosyasını çıkarmak için kullanılır.

Ancak bu tür bir saldırı, verileri şifrelemek/şifresini çözmek için genel ve özel anahtar çiftine dayanan asimetrik anahtar algoritmasına (başka bir deyişle genel anahtar şifrelemesine) geçilerek önlenebilir.

Bulgulara yanıt olarak Godot Güvenlik Ekibi, Godot Motorunun komut dosyası diline sahip bir programlama sistemi olduğunu ve Python ve Ruby çalışma zamanlarına benzer olduğunu belirterek, kullanıcıları indirilen yürütülebilir dosyaların güvenilir bir tarafça imzalandığından emin olmaya ve crackli yazılım çalıştırmaktan kaçınmaya teşvik etti. .

“Herhangi bir programlama dilinde kötü amaçlı programlar yazmak mümkündür” işaret etti bir açıklamada. “Godot’nun bu tür diğer programlardan daha fazla veya daha az uygun olduğuna inanmıyoruz.”

Kötü amaçlı kampanya, tehdit aktörlerinin güvenlik mekanizmalarından kaçmak için sıklıkla meşru hizmetlerden ve markalardan yararlandığını ve kullanıcıların yazılımı yalnızca güvenilir kaynaklardan indirmesini gerektirdiğini bir kez daha hatırlatıyor.

Check Point, “Tehdit aktörleri, birçok geleneksel güvenlik çözümü tarafından tespit edilemeyen özel yükleyiciler oluşturmak için Godot’nun komut dosyası oluşturma yeteneklerini kullandı” dedi. “Godot’nun mimarisi platformdan bağımsız yük dağıtımına izin verdiğinden, saldırganlar kötü amaçlı kodları Windows, Linux ve macOS’ta kolayca dağıtabilir, hatta bazen Android seçeneklerini bile keşfedebilir.”

“Yüksek düzeyde hedefe yönelik bir dağıtım yöntemi ile gizli, tespit edilemeyen bir tekniğin birleştirilmesi, olağanüstü derecede yüksek enfeksiyon oranlarıyla sonuçlandı. Bu platformlar arası yaklaşım, kötü amaçlı yazılımların çok yönlülüğünü artırarak tehdit aktörlerine birden fazla işletim sistemini kolayca hedef alabilecek güçlü bir araç sağlıyor. Bu yöntem, saldırganların, kötü amaçlı yazılımların çok yönlülüğünü artırmasına olanak tanıyor. Kötü amaçlı yazılımların çeşitli cihazlarda daha etkili bir şekilde erişilmesini ve etkilerini en üst düzeye çıkarmasını sağlıyoruz.”