Bu yılın başlarında ABD tarafından yaptırım uygulanan Moskova merkezli bir şirket, en azından Aralık 2023’ten bu yana kamuoyunu Ukrayna aleyhine çevirmek ve Batı desteğini aşındırmak için tasarlanmış başka bir nüfuz operasyonuyla ilişkilendirildi.

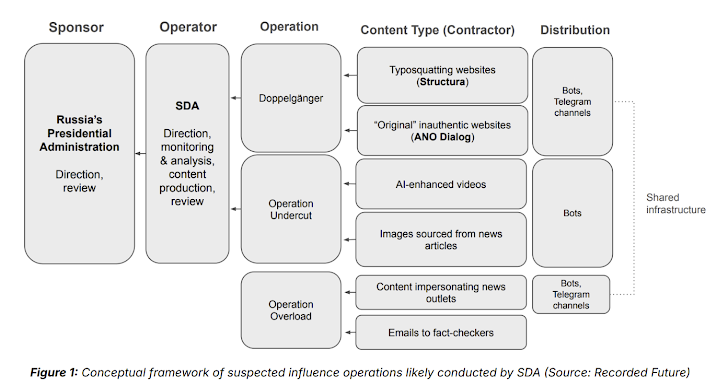

Sosyal Tasarım Ajansı (SDA) tarafından yürütülen gizli kampanya, Ukrayna, Avrupa ve ABD’deki hedef kitleleri hedeflemek için yapay zeka (AI) kullanılarak geliştirilmiş videolardan ve saygın haber kaynaklarını taklit eden sahte web sitelerinden yararlanıyor. Alttan Kesme Operasyonu Recorded Future’ın Insikt Grubu tarafından.

Siber güvenlik şirketi, “Doppelganger gibi diğer kampanyalarla birlikte yürütülen bu operasyon, Ukrayna’nın liderliğini itibarsızlaştırmak, Batı yardımının etkinliğini sorgulamak ve sosyo-politik gerilimleri körüklemek için tasarlandı” dedi. söz konusu.

“Kampanya aynı zamanda bölünmeleri derinleştirmek için 2024 ABD seçimleri ve İsrail-Gazze durumu gibi jeopolitik çatışmalar etrafındaki anlatıları şekillendirmeyi de amaçlıyor.”

Sosyal Tasarım Ajansı daha önce kamuoyunu etkilemek için sosyal medya hesaplarını ve orijinal olmayan haber sitelerinden oluşan bir ağı kullanan Doppelganger’a atfedilmişti. Şirket ve kurucuları, Structura olarak bilinen başka bir Rus şirketinin yanı sıra, bu Mart ayının başlarında ABD tarafından yaptırıma uğradı.

Undercut Operasyonu her ikisiyle de altyapıyı paylaşıyor İkiz Ve Aşırı Çalışma Yükü (diğer adıyla Matryoshka ve Storm-1679), sahte haber siteleri, yanlış doğrulama kaynakları ve yapay zekanın bir kombinasyonunu kullanarak 2024 Fransa seçimlerini, Paris Olimpiyatlarını ve ABD başkanlık seçimlerini baltalamaya çalışan, Rusya bağlantılı bir etki kampanyası. -oluşturulan ses.

En son kampanya, kullanıcıların güvenilir medya markalarına olan güvenini kötüye kullanması ve ona daha fazla güvenilirlik kazandırmak için medya kaynaklarını taklit eden yapay zeka destekli video ve görsellerden yararlanması açısından farklı değil. İçeriği güçlendirmek için 9gag ve Amerika’nın en iyi fotoğraf ve videoları gibi çeşitli sosyal medya platformlarını kapsayan en az 500 hesap kullanıldı.

Ayrıca, operasyonun daha büyük bir kitleye ulaşmak için hedef ülke ve dillerde trend olan hashtag’leri kullandığı ve CopyCop’tan (diğer adıyla Storm-1516) içerikleri tanıttığı tespit edildi.

Recorded Future, “Undercut Operasyonu, Rusya’nın Batılı ittifakları istikrarsızlaştırmaya ve Ukrayna’nın liderliğini etkisiz ve yozlaşmış olarak göstermeye yönelik daha geniş stratejisinin bir parçası” dedi. “SDA, Avrupa ve ABD’deki kitleleri hedef alarak, Batı’nın Ukrayna’ya askeri yardım akışını azaltmayı umarak, Ukrayna karşıtı duyguları güçlendirmeyi amaçlıyor.”

APT28 En Yakın Komşuya Saldırı Gerçekleştiriyor

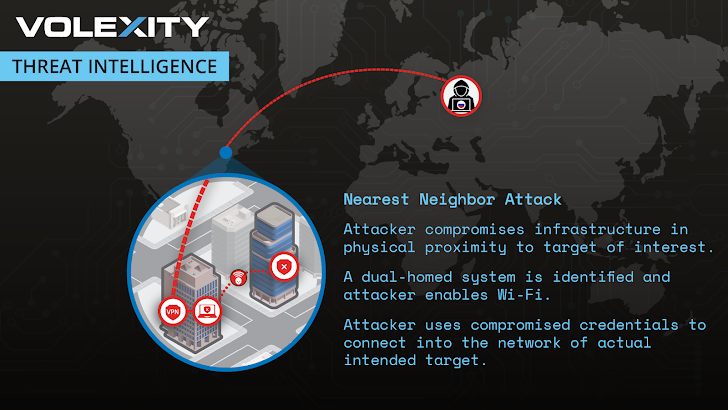

Açıklama, Rusya bağlantılı APT28 (diğer adıyla GruesomeLarch) tehdit aktörünün Şubat 2022’nin başlarında, ilk olarak yakındaki bir binada bulunan farklı bir varlığın güvenliğini ihlal etmeyi içeren, en yakın komşu saldırısı adı verilen olağandışı bir teknikle bir ABD şirketine saldırıda bulunduğunun gözlemlenmesi üzerine geldi. Hedefin Wi-Fi aralığı.

Rusya’nın Ukrayna’yı işgalinden hemen önce gerçekleştirilen, adı açıklanmayan kuruluşa yönelik saldırının nihai amacı, ulusun aktif olarak dahil olduğu projeler ve uzman kişilerden veri toplamaktı.

“GruesomeLarch eninde sonunda ihlal etmeyi başardı [the organization’s] kurumsal Wi-Fi ağına bağlanarak ağ,” Volexity söz konusu. “Tehdit aktörü bunu, amaçlanan hedefe yakın birden fazla kuruluşun riske atılmasına yönelik yaklaşımlarını zincirleme bağlayarak başardı.”

Saldırının, geçerli kablosuz kimlik bilgileri elde etmek için şirketin ağındaki halka açık bir hizmete şifre püskürtme saldırıları gerçekleştirilerek ve kurumsal Wi-Fi ağına bağlanmanın çoklu ağ gerektirmediği gerçeğinden yararlanılarak gerçekleştirildiği söyleniyor. faktör kimlik doğrulaması

Volexity’ye göre strateji, hedefin karşısındaki ikinci kuruluşa sızmak ve onu, ağı boyunca yanal olarak hareket etmek için bir kanal olarak kullanmak ve sonuçta önceden elde edilen kimlik bilgilerini sağlayarak amaçlanan şirketin Wi-Fi ağına bağlanmaktı. binlerce kilometre uzakta olmak.

Sean Koessel, Steven Adair ve Tom Lancaster, “İnternet’e yönelik tüm kaynaklar çok faktörlü kimlik doğrulamanın kullanılmasını gerektirdiğinden, bu kimlik bilgilerinin ele geçirilmesi tek başına müşterinin ortamına erişim sağlamadı.” dedi. “Ancak Wi-Fi ağı MFA tarafından korunmuyordu, bu da bağlanmak için tek gerekliliğin hedef ağa yakınlık ve geçerli kimlik bilgileri olduğu anlamına geliyor.”