Siber güvenlik araştırmacıları, zararsız bir kitaplık olarak başlayıp daha sonra hassas verileri çalmak ve virüslü sistemlerde kripto para madenciliği yapmak için kötü amaçlı kod ekleyerek npm paket kayıt defterinde bir yıldan fazla süredir aktif kalan bir yazılım tedarik zinciri saldırısı keşfettiler.

Adı geçen paket @0xengine/xmlrpcilk olarak 2 Ekim 2023’te Node.js için JavaScript tabanlı bir XML-RPC sunucusu ve istemcisi olarak yayınlandı. Bugüne kadar 1.790 kez indirildi ve depodan indirilmeye devam ediyor.

CheckmarxPaketi keşfeden şirket, kötü amaçlı kodun stratejik olarak bir gün sonra 1.3.4 sürümünde tanıtıldığını ve SSH anahtarları, bash geçmişi, sistem meta verileri ve ortam değişkenleri gibi değerli bilgileri her 12 saatte bir toplayıp sızdırma işlevini barındırdığını söyledi. Dropbox ve file.io gibi hizmetler.

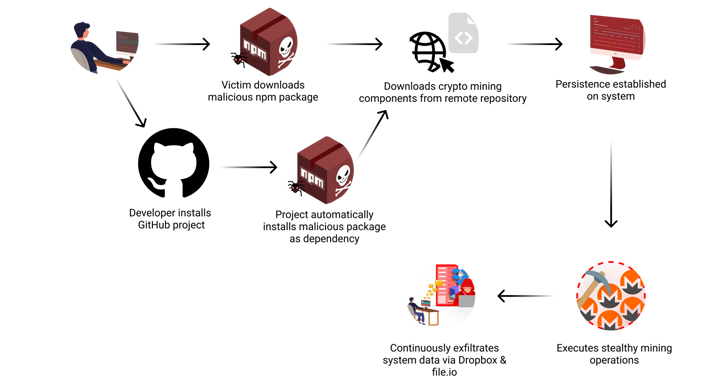

Güvenlik araştırmacısı Yehuda Gelb, “Saldırı, birden fazla vektör yoluyla dağıtıma ulaştı: doğrudan npm kurulumu ve meşru görünen bir depoda gizli bir bağımlılık olarak.” söz konusu Bu hafta yayınlanan teknik bir raporda.

İkinci yaklaşım, adlı bir GitHub proje deposunu içerir. yawpp (“Yine Başka Bir WordPress Posteri”nin kısaltması) WordPress platformunda programlı olarak gönderiler oluşturmak için tasarlanmış bir araç olduğunu iddia ediyor.

“package.json” dosyası listeler @0xengine/xmlrpc’nin en son sürümünü bağımlılık olarak kullanıyor, böylece kullanıcılar yawpp aracını sistemlerine kurmaya çalıştığında kötü amaçlı npm paketinin otomatik olarak indirilip yüklenmesine neden oluyor.

Aracın geliştiricisinin bu paketi kasıtlı olarak bir bağımlılık olarak ekleyip eklemediği şu anda belli değil. Depo, yazının yazıldığı an itibarıyla bir kez çatallanmıştır. Söylemeye gerek yok ki bu yaklaşım, kullanıcıların paket bağımlılıklarına duyduğu güveni istismar ettiği için başka bir etkili kötü amaçlı yazılım dağıtım yöntemidir.

Kötü amaçlı yazılım yüklendikten sonra sistem bilgilerini toplamak, systemd aracılığıyla ana bilgisayarda kalıcılık oluşturmak ve XMRig kripto para madencisini dağıtmak için tasarlanmıştır. Saldırganın Monero cüzdanı aracılığıyla aktif olarak kripto para madenciliği yapan 68 kadar güvenliği ihlal edilmiş sistem tespit edildi.

Ayrıca, top, iostat, sar, bakışlar, dstat, nmon, vmstat ve ps gibi komutların varlığını kontrol etmek ve bulunması halinde madencilikle ilgili tüm süreçleri sonlandırmak için çalışan işlemlerin listesini sürekli izleyecek donanıma sahiptir. Ayrıca kullanıcı etkinliği tespit edilirse madencilik faaliyetlerini askıya alma yeteneğine de sahiptir.

Gelb, “Bu keşif, bir paketin uzun ömürlülüğünün ve tutarlı bakım geçmişinin onun güvenliğini garanti etmediğinin kesin bir hatırlatıcısıdır” dedi. “İster başlangıçta kötü amaçlı paketler olsun, ister meşru paketlerin güncellemeler yoluyla tehlikeye girmesine bakılmaksızın, yazılım tedarik zinciri, hem ilk inceleme sırasında hem de bir paketin yaşam döngüsü boyunca sürekli dikkat gerektirir.”

Açıklama şu şekilde geliyor Datadog Güvenlik Laboratuvarları Blank-Grabber ve Skuld Stealer olarak bilinen açık kaynaklı hırsız kötü amaçlı yazılımları dağıtmak amacıyla hem npm’ye hem de Python Paket Dizini (PyPI) depolarına yüklenen sahte paketleri kullanan Windows kullanıcılarını hedef alan, devam eden kötü amaçlı bir kampanyayı ortaya çıkardı.

Geçen ay tedarik zinciri saldırısını tespit eden şirket, tehdit kümesini MUT-8694 (MUT’un “gizemli, ilişkilendirilmemiş tehdit” anlamına geldiği) adı altında izliyor ve bunun Socket tarafından bu ayın başlarında belgelenen bir kampanyayla örtüştüğünü belirtiyor. Roblox kullanıcılarına aynı kötü amaçlı yazılımı bulaştırmayı amaçlıyor.

Npm ve PyPI’ye 18 ve 39’a kadar sahte benzersiz paket yüklendi ve kütüphaneler, yazım hatası tekniklerini kullanarak meşru paketler gibi görünmeye çalışıyor.

Datadog araştırmacıları, “Çok sayıda paketin kullanılması ve çok sayıda kötü niyetli kullanıcının dahil olması, MUT-8694’ün geliştiricilerin güvenliğini tehlikeye atma girişimlerinde ısrarcı olduğunu gösteriyor.” söz konusu. “PyPI ekosisteminin aksine, npm paketlerinin çoğunda çevrimiçi oyun oluşturma platformu olan Roblox’a referanslar vardı, bu da tehdit aktörünün özellikle Roblox geliştiricilerini hedef aldığını gösteriyor.”