Advantech EKI endüstriyel sınıf kablosuz erişim noktası cihazlarında neredeyse iki düzine güvenlik açığı ortaya çıktı; bunlardan bazıları kimlik doğrulamayı atlamak ve yükseltilmiş ayrıcalıklarla kod yürütmek için silah olarak kullanılabilir.

Siber güvenlik şirketi Nozomi Networks, “Bu güvenlik açıkları, kök ayrıcalıklarıyla kimliği doğrulanmamış uzaktan kod yürütülmesine izin vererek önemli riskler oluşturuyor ve dolayısıyla etkilenen cihazların gizliliğini, bütünlüğünü ve kullanılabilirliğini tamamen tehlikeye atıyor.” söz konusu Çarşamba analizinde.

Sorumlu bir açıklamanın ardından, aşağıdaki donanım yazılımı sürümlerinde zayıf noktalar giderildi:

- 1.6.5 (EKI-6333AC-2G ve EKI-6333AC-2GD için)

- 1.2.2 (EKI-6333AC-1GPO için)

Belirlenen 20 güvenlik açığından altısı kritik olarak değerlendirilerek, bir saldırganın bir arka kapı yerleştirerek iç kaynaklara kalıcı erişim elde etmesine, hizmet reddi (DoS) durumunu tetiklemesine ve hatta virüslü uç noktaları yanal hareketi mümkün kılmak için Linux iş istasyonları olarak yeniden kullanmasına olanak tanıyor. ve daha fazla ağ penetrasyonu.

Altı kritik kusurdan beşi (CVE-2024-50370’den CVE-2024-50374’e, CVSS puanları: 9,8) bir işletim sistemi (OS) komutunda kullanılan özel öğelerin uygunsuz şekilde nötrleştirilmesiyle ilgilidir; CVE-2024-50375 ( CVSS puanı: 9,8), kritik bir işlev için kimlik doğrulamanın eksik olması durumuyla ilgilidir.

Ayrıca, CVE-2024-50359 (CVSS puanı: 7,2) ile zincirlenebilecek bir siteler arası komut dosyası oluşturma kusuru olan CVE-2024-50376 (CVSS puanı: 7,3), aksi takdirde kimlik doğrulama gerektirecek başka bir işletim sistemi komut enjeksiyonu örneği de dikkate alınmalıdır. , kablosuz olarak rastgele kod yürütülmesini sağlamak için.

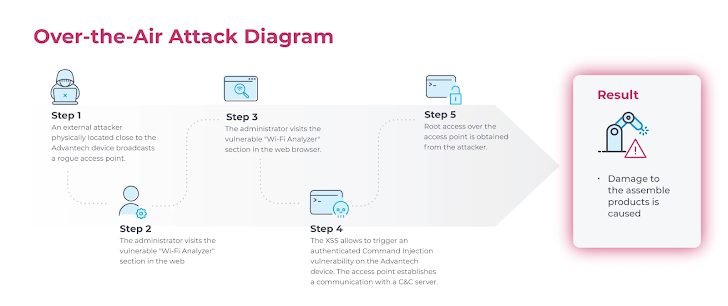

Bununla birlikte, bu saldırının başarılı olabilmesi için harici kötü niyetli kullanıcının Advantech erişim noktasına fiziksel olarak yakın olması ve hileli bir erişim noktası yayınlaması gerekiyor.

Saldırı, bir yöneticinin web uygulamasındaki “Wi-Fi Analizörü” bölümünü ziyaret etmesiyle devreye giriyor ve saldırganın yayınladığı işaret çerçeveleri aracılığıyla alınan bilgilerin herhangi bir temizleme kontrolü olmadan otomatik olarak sayfaya yerleştirilmesine neden oluyor.

Nozomi Networks, “Bir saldırganın hileli erişim noktası aracılığıyla yayınlayabileceği bilgilerden biri SSID’dir (genellikle ‘Wi-Fi ağ adı’ olarak anılır)” dedi. “Bu nedenle saldırgan, hileli erişim noktası için SSID olarak bir JavaScript verisi ekleyebilir ve CVE-2024-50376’yı kullanarak web uygulamasında Siteler Arası Komut Dosyası Çalıştırma (XSS) güvenlik açığını tetikleyebilir.”

Sonuç, kurbanın web tarayıcısı bağlamında rastgele JavaScript kodunun yürütülmesidir; bu kod daha sonra CVE-2024-50359 ile birleştirilerek işletim sistemi düzeyinde kök ayrıcalıklarıyla komut enjeksiyonu gerçekleştirilebilir. Bu, tehdit aktörüne kalıcı uzaktan erişim sağlayan bir ters kabuk biçimini alabilir.

Şirket, “Bu, saldırganların güvenliği ihlal edilmiş cihaz üzerinde uzaktan kontrol sahibi olmalarına, komutları yürütmelerine ve ağa daha fazla sızmalarına, verileri ayıklamalarına veya ek kötü amaçlı komut dosyaları dağıtmalarına olanak tanıyacaktır” dedi.