ProjectSend açık kaynaklı dosya paylaşım uygulamasını etkileyen kritik bir güvenlik açığının, büyük olasılıkla vahşi ortamda aktif olarak istismar edildiği belirtiliyor. bulgular VulnCheck’ten.

Güvenlik açığı, ilk olarak bir buçuk yıldan fazla bir süre önce bir yama kapsamında yamalandı. işlemek Mayıs 2023’te itilen, Ağustos 2024’e kadar resmi olarak kullanıma sunulmadı. r1720 versiyonunun piyasaya sürülmesi. 26 Kasım 2024 itibarıyla CVE tanımlayıcısı atanmıştır. CVE-2024-11680 (CVSS puanı: 9,8).

Hatayı Ocak 2023’te proje yöneticilerine bildiren Synacktiv, bunu bir saldırganın duyarlı sunucularda kötü amaçlı kod yürütmesine olanak tanıyan uygunsuz bir yetkilendirme kontrolü olarak tanımladı.

“ProjectSend r1605 sürümünde, bir saldırganın kullanıcı kaydını ve otomatik doğrulamayı etkinleştirmek veya yüklenen dosyalar için izin verilen uzantıların beyaz listesine yeni girişler eklemek gibi hassas eylemler gerçekleştirmesine olanak tanıyan uygunsuz bir yetkilendirme kontrolü tespit edildi” dedi. Temmuz 2024.

“Sonuçta bu, uygulamayı barındıran sunucuda isteğe bağlı PHP kodunun çalıştırılmasına olanak tanır.”

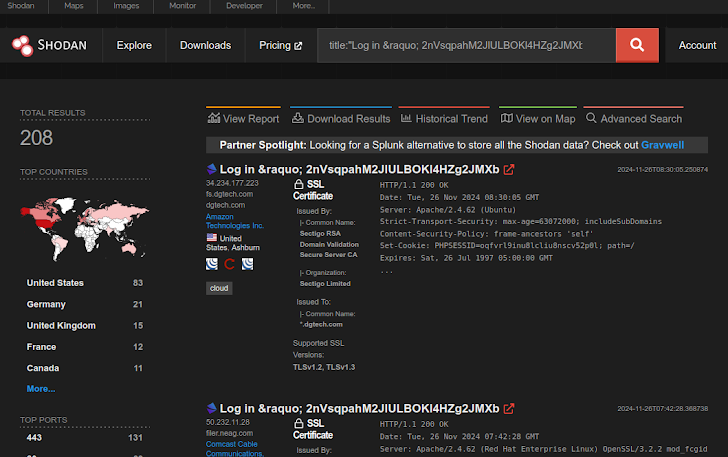

VulnCheck, halka açık ProjectSend sunucularını hedef alan bilinmeyen tehdit aktörlerinin, tarafından yayınlanan yararlanma kodundan yararlanılarak hedef alındığını gözlemlediğini söyledi. Proje Keşfi Ve Hızlı7. Sömürme girişimlerinin Eylül 2024’te başladığına inanılıyor.

Saldırıların aynı zamanda kullanıcı kayıt özelliğinin, sonraki istismarlar için kimlik doğrulama sonrası ayrıcalıklar elde etmesini sağladığı da tespit edildi; bu da saldırıların savunmasız örnekleri taramakla sınırlı olmadığını gösteriyor.

VulnCheck’ten Jacob Baines, “Muhtemelen ‘web kabukları yükleyen saldırganlar’ bölgesindeyiz (teknik olarak güvenlik açığı aynı zamanda saldırganın kötü amaçlı JavaScript yerleştirmesine de olanak tanıyor, bu da ilginç ve farklı bir saldırı senaryosu olabilir),” dedi.

“Bir saldırgan bir web kabuğu yüklediyse, bu, web kökünün yükleme/dosyalar/dışında öngörülebilir bir konumda bulunabilir.”

İnternete açık ProjectSend sunucularının analizi, bunların yalnızca %1’inin yamalı sürümü (r1750) kullandığını, geri kalan tüm örneklerin ya isimsiz bir sürümü ya da Ekim 2022’de çıkan r1605 sürümünü çalıştırdığını ortaya çıkardı.

Yaygın görünen istismarın ışığında, aktif tehdidi azaltmak için kullanıcıların en son yamaları mümkün olan en kısa sürede uygulamaları önerilir.