Tehdit aktörü olarak bilinen APT-C-60 SpyGlace arka kapısını sunmak için iş uygulaması temalı bir tuzak kullanan, Japonya’daki isimsiz bir kuruluşu hedef alan bir siber saldırıyla ilişkilendirildi.

JPCERT/CC’nin bulgularına göre bu, izinsiz girişin Google Drive, Bitbucket ve StatCounter gibi meşru hizmetlerden yararlandığını söyledi. Saldırı Ağustos 2024 civarında gerçekleştirildi.

Ajans, “Bu saldırıda, kuruluşun işe alım sorumlusuna potansiyel bir çalışandan geldiği iddia edilen bir e-posta gönderildi ve bu e-posta, bu kişiye kötü amaçlı yazılım bulaştırdı.” söz konusu.

APT-C-60, Doğu Asya ülkelerini hedef aldığı bilinen Güney Kore bağlantılı bir siber casusluk grubuna verilen isimdir. Ağustos 2024’te, WPS Office for Windows’taki (CVE-2024-7262) bir uzaktan kod yürütme güvenlik açığından yararlanılarak SpyGlace adı verilen özel bir arka kapının açıldığı gözlemlendi.

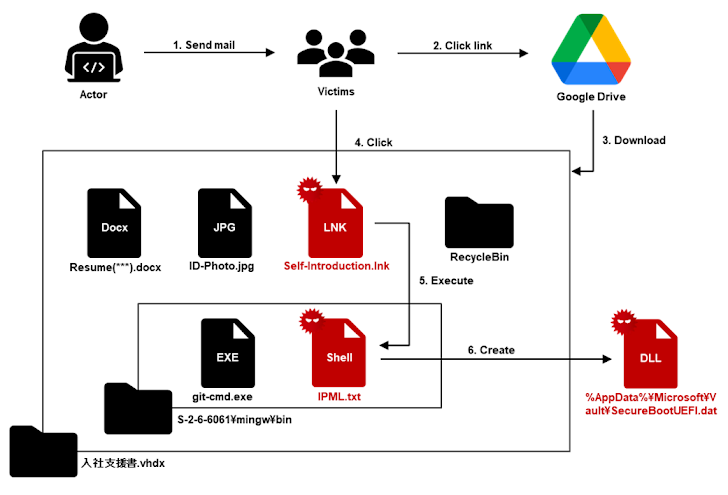

JPCERT/CC tarafından keşfedilen saldırı zinciri, Google Drive’da barındırılan bir dosyaya bağlantı içeren bir kimlik avı e-postasının, indirilip bağlandığında sahte bir belge ve bir sanal sabit disk sürücüsü (VHDX) dosyasının kullanımını içerir. Windows kısayolu (“Self-Introduction.lnk”).

LNK dosyası, enfeksiyon zincirindeki sonraki adımları tetiklemekten ve aynı zamanda yem belgesini dikkat dağıtıcı olarak görüntülemekten sorumludur.

Bu, “SecureBootUEFI.dat” adlı bir indirici/damlalık yükünün başlatılmasını gerektirir; bu da, meşru bir web analizi aracı olan StatCounter’ı kullanarak kurban cihazını benzersiz şekilde tanımlayabilen bir dize iletmek için kullanılır. HTTP yönlendiren alanı. Dize değeri bilgisayar adından, ana dizinden ve kullanıcı adından türetilir ve kodlanır.

İndirici daha sonra, bir sonraki aşamayı almak için kodlanmış benzersiz dizeyi kullanarak Bitbucket’e erişir; bu, farklı bir Bitbucket deposundan iki eser daha indiren “Service.dat” olarak bilinen bir dosyadır – “cbmp.txt” ve “icon.txt” – sırasıyla “cn.dat” ve “sp.dat” olarak kaydedilirler.

“Service.dat” aynı zamanda adı verilen bir tekniği kullanarak ele geçirilen ana bilgisayarda “cn.dat” ifadesinin varlığını sürdürür. COM’un ele geçirilmesiardından ikincisi SpyGlace arka kapısını (“sp.dat”) çalıştırır.

Arka kapı ise bir komuta ve kontrol sunucusuyla iletişim kurar (“103.187.26″)[.]176”) ve dosyaları çalmasına, ek eklentiler yüklemesine ve komutları yürütmesine olanak tanıyan daha fazla talimat bekliyor.

Şunu belirtmekte yarar var ki siber güvenlik firmaları Chuangyu 404 Laboratuvarı Ve Pozitif Teknolojiler APT-C-60 ve APT-Q-12 (aka Pseudo Hunter) DarkHotel kümesindeki alt gruplardır.

Positive Technologies, “Asya bölgesindeki gruplar, kötü amaçlı yazılımlarını kurbanların cihazlarına dağıtmak için standart dışı teknikler kullanmaya devam ediyor” dedi. “Bu tekniklerden biri, işletim sisteminin koruyucu mekanizmalarını atlatmak için VHD/VHDX formatındaki sanal disklerin kullanılmasıdır.”