Sapphire Sleet olarak bilinen Kuzey Kore bağlantılı tehdit aktörünün, altı aylık bir süre boyunca düzenlenen sosyal mühendislik kampanyalarının bir parçası olarak 10 milyon dolardan fazla değerinde kripto para birimi çaldığı tahmin ediliyor.

Bunlar bulgular Microsoft’tan gelen bu rapor, ülkeyle bağlantısı olan birçok tehdit faaliyeti kümesinin LinkedIn’de sahte profiller oluşturduğunun, yaptırımların vurduğu ülke için yasa dışı gelir elde etmek amacıyla hem işveren hem de iş arayan kılığına girdiğinin gözlemlendiğini söyledi.

En az 2020 yılından bu yana aktif olduğu bilinen Sapphire Sleet, APT38 ve BlueNoroff olarak takip edilen hack gruplarıyla örtüşüyor. Kasım 2023’te teknoloji devi, tehdit aktörünün sosyal mühendislik kampanyalarını yürütmek için beceri değerlendirme portallarını taklit eden bir altyapı kurduğunu ortaya çıkardı.

Grubun bir yılı aşkın bir süredir benimsediği ana yöntemlerden biri, çevrimiçi bir toplantı ayarlamak için hedef kullanıcının şirketinde aldatıcı bir çıkarım iddiasında bulunarak risk sermayedarı gibi davranmaktır. Yemeğe düşen ve toplantıya bağlanmaya çalışan hedeflere, yardım için oda yöneticisi veya destek ekibiyle iletişime geçmelerini isteyen hata mesajları gösterilir.

Mağdurun tehdit aktörüne ulaşması durumunda, sözde bağlantı sorununu çözmek için kullanılan işletim sistemine bağlı olarak kendisine bir AppleScript (.scpt) dosyası veya bir Visual Basic Komut Dosyası (.vbs) dosyası gönderilir.

Aslında bu komut dosyası, ele geçirilen Mac veya Windows makinesine kötü amaçlı yazılım indirmek için kullanılıyor ve sonuçta saldırganların daha sonraki hırsızlıklar için kimlik bilgilerini ve kripto para birimi cüzdanlarını ele geçirmesine olanak tanıyor.

Sapphire Sleet’in, LinkedIn’de Goldman Sachs gibi finansal firmalar için potansiyel hedeflere ulaşmak ve onlardan kendi kontrolleri altındaki bir web sitesinde barındırılan bir beceri değerlendirmesini tamamlamalarını istemek için işe alım görevlileri kılığına girdiği belirlendi.

Microsoft, “Tehdit aktörü hedef kullanıcıya bir oturum açma hesabı ve parolası gönderiyor” dedi. “Web sitesinde oturum açıp beceri değerlendirmesiyle ilgili kodu indirirken hedef kullanıcı, cihazına kötü amaçlı yazılım indirerek saldırganların sisteme erişmesine olanak tanır.”

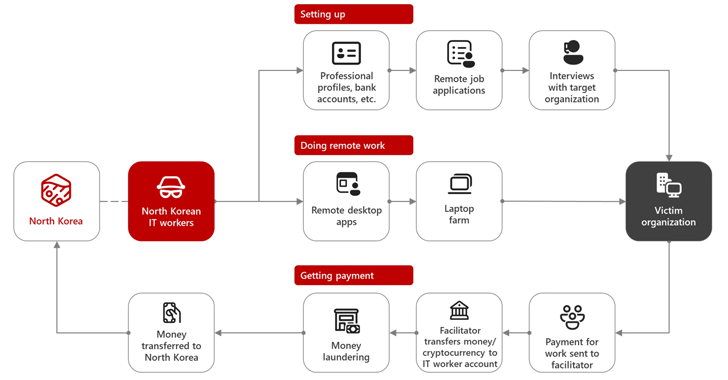

Redmond ayrıca, Kuzey Kore’nin binlerce BT çalışanını yurt dışına göndermesini, “meşru” iş yoluyla rejime para kazandıran, onların fikri mülkiyet haklarını ele geçirmek için erişimlerini kötüye kullanmalarına olanak tanıyan ve bir ücret karşılığında veri hırsızlığını kolaylaştıran üçlü bir tehdit olarak nitelendirdi. fidye.

“Kuzey Kore’de bir kişinin banka hesabı veya telefon numarası gibi şeylere kaydolması zor olduğundan, BT çalışanlarının uzaktan iş başvurusunda bulunabilecekleri platformlara erişmelerine yardımcı olacak kolaylaştırıcılardan faydalanmaları gerekiyor” dedi. “Bu kolaylaştırıcılar BT çalışanları tarafından serbest çalışan bir iş web sitesinde hesap oluşturmak gibi görevler için kullanılıyor.”

Buna, işe alım uzmanlarıyla iletişim kurmak ve iş başvurusunda bulunmak için GitHub ve LinkedIn gibi geliştirici platformlarında sahte profiller ve portföyler oluşturma da dahildir.

Bazı durumlarda, kurbanlardan çalınan fotoğrafları ve belgeleri değiştirmek veya bunları profesyonel görünümlü ortamların arka planında göstermek için Faceswap gibi yapay zeka (AI) araçlarını kullandıkları da tespit edildi. Bu resimler daha sonra iş başvuruları için gönderilen özgeçmişlerde veya profillerde, bazen de birden fazla kişi için kullanılır.

Microsoft, “Kuzey Koreli BT çalışanları, iş uygulamalarında kullanılan görüntülerin oluşturulmasına yardımcı olmak için yapay zekayı kullanmanın yanı sıra, ses değiştirme yazılımı gibi diğer yapay zeka teknolojilerini de deniyor” dedi.

“Kuzey Koreli BT çalışanları, alınan ödemelerin takibi konusunda oldukça organize görünüyor. Genel olarak, Kuzey Koreli BT çalışanlarından oluşan bu grup, çabalarıyla en az 370.000 ABD doları kazanmış görünüyor.”