Gelsemium olarak bilinen Çin uyumlu gelişmiş kalıcı tehdit (APT) aktörünün, muhtemelen Doğu ve Güneydoğu Asya’yı hedef alan siber saldırıların bir parçası olarak WolfsBane adlı yeni bir Linux arka kapısını kullandığı gözlemlendi.

Buna göre bulgular siber güvenlik firması ESET tarafından Mart 2023’te Tayvan, Filipinler ve Singapur’dan VirusTotal platformuna yüklenen birden fazla Linux örneğine dayanmaktadır.

WolfsBane’in, tehdit aktörünün 2014’te kullanılmaya başlanan bir Windows kötü amaçlı yazılımı olan Gelsevirine arka kapısının Linux versiyonu olduğu değerlendirildi. Şirket tarafından ayrıca, Project Wood olarak bilinen başka bir kötü amaçlı yazılım araç setine bağlanan, daha önce belgelenmemiş FireWood adlı başka bir implant keşfedildi. .

FireWood, Çin bağlantılı birden fazla bilgisayar korsanlığı ekibi tarafından paylaşılma olasılığı göz önüne alındığında, düşük güvenle Gelsemium’a atfedildi.

ESET araştırmacısı Viktor Šperka, The Hacker News ile paylaşılan bir raporda, “Keşfedilen arka kapıların ve araçların amacı, sistem bilgileri, kullanıcı kimlik bilgileri ve belirli dosya ve dizinler gibi hassas verileri hedef alan siber casusluktur.” dedi.

“Bu araçlar, kalıcı erişimi sürdürmek ve komutları gizlice yürütmek için tasarlandı, böylece tespit edilmekten kaçınırken uzun süreli istihbarat toplanmasına olanak tanıyor.”

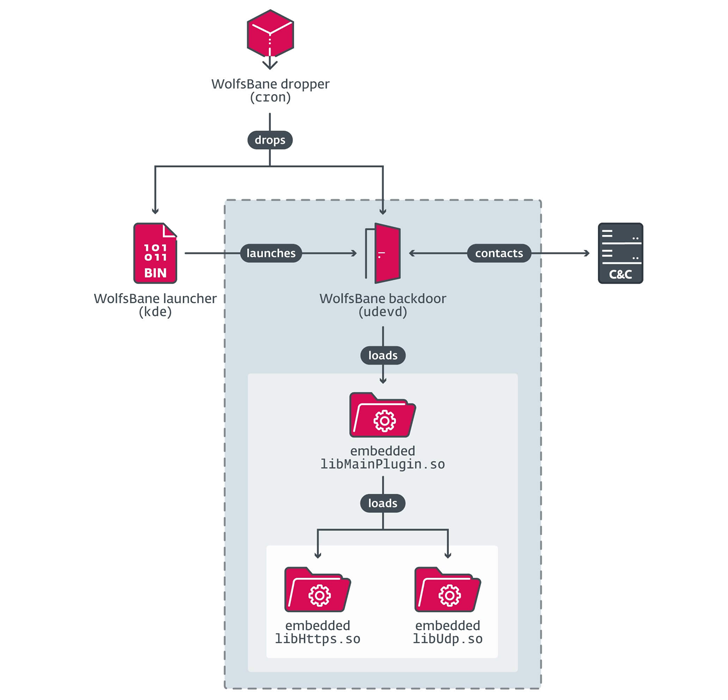

Tehdit aktörleri tarafından kullanılan tam başlangıç erişim yolu bilinmemekle birlikte, tehdit aktörlerinin bilinmeyen bir web uygulaması güvenlik açığından yararlanarak kalıcı uzaktan erişim için web kabuklarını düşürdüklerinden ve bunu bir damlalık aracılığıyla WolfsBane arka kapısını sunmak için kullandıklarından şüpheleniliyor.

Değiştirilmiş açık kaynak kullanmanın yanı sıra BEURK Kullanıcı alanı rootkit’i, Linux ana bilgisayarındaki faaliyetlerini gizlemek için kullanılır; saldırganın kontrol ettiği bir sunucudan alınan komutları yürütme yeteneğine sahiptir. Benzer şekilde FireWood, işlemleri gizlemek ve sunucu tarafından verilen çeşitli komutları çalıştırmak için usbdev.ko adı verilen bir çekirdek sürücü rootkit modülünü kullanır.

WolfsBane ve FireWood’un kullanımı, Gelsemium tarafından belgelenen ilk Linux kötü amaçlı yazılım kullanımıdır ve hedefleme odağının genişlediğine işaret etmektedir.

Šperka, “Kötü amaçlı yazılımın Linux sistemlerine doğru kayma eğilimi APT ekosisteminde artıyor gibi görünüyor” dedi. “Bizim bakış açımıza göre bu gelişme, e-posta ve uç nokta güvenliğindeki çeşitli ilerlemelere bağlanabilir.”

“Microsoft’un varsayılan VBA makrolarını devre dışı bırakma stratejisiyle birlikte EDR çözümlerinin giderek artan şekilde benimsenmesi, rakiplerin diğer potansiyel saldırı yollarını aramaya zorlandığı bir senaryoya yol açıyor.”