Tehdit aktörü olarak bilinen Gizemli Fil Asynshell adı verilen kötü amaçlı yazılımın gelişmiş bir sürümü kullanılarak gözlemlendi.

Saldırı kampanyasının kullanıldığı söyleniyor HacKnownsec 404 ekibi, Microsoft Derlenmiş HTML Yardımı (CHM) dosyası kisvesi altında kötü niyetli bir veriyi çalıştırmaları için kurbanları kandırmayı amaçlayan bir temaya sahip. söz konusu Bugün yayınlanan bir analizde.

APT-K-47 olarak da bilinen Gizemli Fil, en az 2022’den beri aktif olan ve öncelikli olarak Pakistan varlıklarını hedef alan Güney Asya kökenli bir tehdit aktörüdür.

Grubun taktikleri ve araçlarının, SideWinder, Confucius ve Bitter gibi bölgelerde faaliyet gösteren diğer tehdit aktörleriyle benzerlikler taşıdığı ortaya çıktı.

Ekim 2023’te grup, Pakistan’a ve diğer ülkelere yönelik saldırıların bir parçası olarak ORPCBackdoor adlı bir arka kapı sağlayan bir hedef odaklı kimlik avı kampanyasıyla ilişkilendirildi.

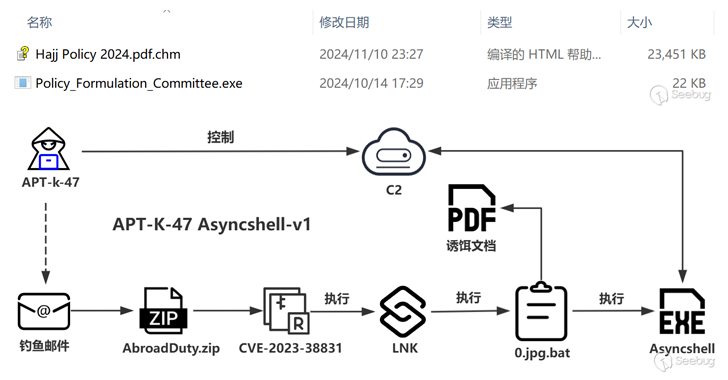

Mysterious Elephant’ın en son kampanyada kullandığı ilk erişim vektörü tam olarak bilinmiyor, ancak muhtemelen kimlik avı e-postalarının kullanımını içeriyor. Yöntem, iki dosya içeren bir ZIP arşiv dosyasının teslim edilmesine yol açıyor: 2024’teki Hac politikasıyla ilgili olduğunu iddia eden bir CHM dosyası ve gizli bir yürütülebilir dosya.

CHM başlatıldığında, sahte bir belgeyi görüntülemek için kullanılır. meşru PDF dosyası Pakistan hükümetinin Diyanet İşleri ve Dinlerarası Uyum Bakanlığı’nın web sitesinde barındırılıyor ve ikili dosya arka planda gizlice yürütülüyor.

Nispeten basit bir kötü amaçlı yazılım olup, cmd kabuğu Uzak bir sunucuyla, Knownsec 404’ün, tehdit aktörünün 2023’ün ikinci yarısından bu yana defalarca kullandığı başka bir araç olan Asyncshell ile işlevsel örtüşmeleri tespit etmesiyle.

Bugüne kadar Asyncshell’in cmd ve PowerShell komutlarını yürütme yeteneklerine sahip dört farklı sürümü keşfedildi. Kötü amaçlı yazılımı dağıtan ilk saldırı zincirlerinin, enfeksiyonu tetiklemek için WinRAR güvenlik kusurundan (CVE-2023-38831, CVSS puanı: 7,8) yararlandığı tespit edildi.

Dahası, kötü amaçlı yazılımın daha sonraki yinelemeleri, komut ve kontrol (C2) iletişimleri için TCP kullanmaktan HTTPS’ye geçiş yaptı; yanıltıcı belgeyi göstermek ve onu başlatmak için bir Visual Basic Komut Dosyası kullanan güncellenmiş bir saldırı dizisinden faydalanmaktan bahsetmiyorum bile. zamanlanmış bir görev anlamına gelir.

Knownsec 404 ekibi, “APT-K-47’nin 2023’ten bu yana saldırı faaliyetlerini başlatmak için sıklıkla Asyncshell’i kullandığı ve saldırı zincirini ve yük kodunu kademeli olarak yükselttiği görülebilir” dedi.

“Son saldırı faaliyetlerinde bu grup, önceki sürümlerin sabit C2’sinden C2 değişkenine geçiş yaparak son kabuk sunucu adresini kontrol etmek için gizlenmiş hizmet isteklerini akıllıca kullandı; bu da APT-k-47 organizasyonunun Asyncshell’deki dahili yerleşimlerinin önemini gösteriyor. “