2.000 kadar Palo Alto Networks cihazı tahmini vahşi doğada aktif olarak istismar edilen yeni açıklanan güvenlik kusurlarını kötüye kullanan bir kampanyanın parçası olarak tehlikeye atılmış.

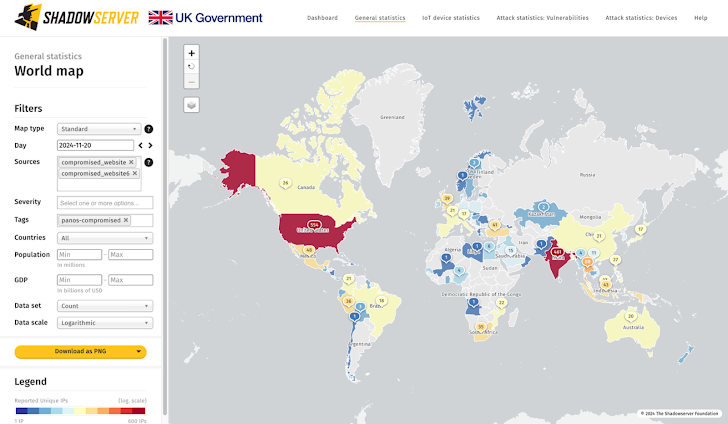

Buna göre istatistikler Shadowserver Vakfı tarafından paylaşılan verilere göre, enfeksiyonların çoğunluğu ABD (554) ve Hindistan’da (461) bildirildi; bunları Tayland (80), Meksika (48), Endonezya (43), Türkiye (41) ve Birleşik Krallık takip ediyor. (39), Peru (36) ve Güney Afrika (35).

Bu haftanın başlarında Censys, 13.324 adet kamuya açık yeni nesil güvenlik duvarı (NGFW) yönetim arayüzü tespit ettiğini ve bunların %34’ünün ABD’de bulunduğunu açıkladı. Ancak, açığa çıkan bu ana bilgisayarların hepsinin mutlaka savunmasız olmadığını belirtmek önemlidir.

Söz konusu kusurlar, CVE-2024-0012 (CVSS puanı: 9,3) ve CVE-2024-9474 (CVSS puanı: 6,9), kötü niyetli bir kişinin aşağıdakiler de dahil olmak üzere kötü niyetli eylemler gerçekleştirmesine izin verebilecek kimlik doğrulama atlama ve ayrıcalık yükseltmenin bir birleşimidir: Yapılandırmaları değiştirmek ve isteğe bağlı kod yürütmek.

Lunar Peek Operasyonu adı altında kusurların ilk sıfır gün istismarını izleyen Palo Alto Networks, bunların komut yürütmeyi gerçekleştirmek ve saldırıya uğramış güvenlik duvarlarına PHP tabanlı web kabukları gibi kötü amaçlı yazılımları düşürmek için silah haline getirildiklerini söyledi.

Ağ güvenliği sağlayıcısı ayrıca, güvenlik kusurlarını hedef alan siber saldırıların, bunları birleştiren bir istismarın ortaya çıkmasının ardından muhtemelen artacağı konusunda da uyardı.

Bu amaçla, söz konusu “CVE-2024-0012 ve CVE-2024-9474’ü birbirine bağlayan işlevsel bir açıktan yararlanma zincirinin kamuya açık olduğunu ve bu durumun daha geniş bir tehdit faaliyetini mümkün kılacağını orta ila yüksek düzeyde güvenle değerlendiriyor.”

Ayrıca, hem manuel hem de otomatik tarama etkinliğini gözlemlediğini, bunun da kullanıcıların en son düzeltmeleri mümkün olan en kısa sürede uygulamasını ve önerilen en iyi uygulama dağıtım yönergelerine göre yönetim arayüzüne güvenli erişimi gerektirdiğini belirtti.

Bu, özellikle internetten harici erişimi önlemek için erişimin yalnızca güvenilir dahili IP adreslerine kısıtlanmasını içerir.