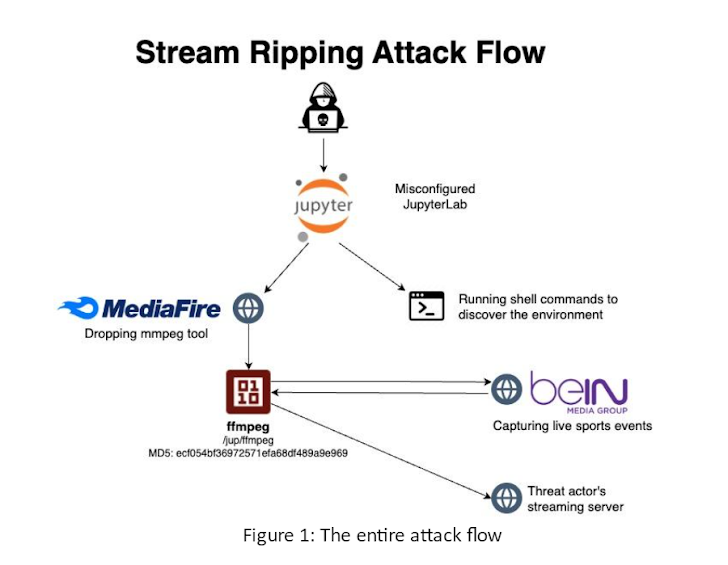

Kötü niyetli aktörler, canlı yayın yakalama araçlarını kullanarak yayın kopyalamayı gerçekleştirmek ve spor korsanlığını mümkün kılmak için yanlış yapılandırılmış JupyterLab ve Jupyter Notebook’lardan yararlanıyor.

Aqua, saldırıların, ilk erişimi sağlamak için kimliği doğrulanmamış Jupyter Notebook’ların ele geçirilmesini ve spor etkinliklerinin yasadışı canlı akışını kolaylaştırmak için tasarlanmış bir dizi eylemi gerçekleştirmeyi içerdiğini söyledi. rapor The Hacker News ile paylaşıldı.

Veri bilimi uygulamaları için yaygın olarak kullanılan etkileşimli ortamlardaki gizli korsanlık kampanyası, bulut güvenlik firması tarafından balküplerine yapılan bir saldırının ardından keşfedildi.

“Saldırgan önce sunucuyu güncelledi, ardından aracı indirdi FFmpeg,” Bulut güvenlik firması Aqua’nın tehdit istihbaratı direktörü Assaf Morag. “Bu eylem tek başına güvenlik araçlarının kötü niyetli faaliyetleri işaretlemesi için yeterince güçlü bir gösterge değildir.”

“Daha sonra saldırgan, spor etkinliklerinin canlı yayınlarını yakalamak için FFmpeg’i çalıştırdı ve bunları kendi sunucusuna yönlendirdi.”

Özetle, kampanyanın nihai hedefi, MediaFire’dan FFmpeg’i indirmek ve onu Katar beIN Sports ağından canlı spor etkinlikleri yayınlarını kaydetmek ve yayını ustream aracılığıyla yasadışı sunucularına kopyalamak için kullanmaktır.[.]TV.

Kampanyanın arkasında kimin olduğu belli değil, ancak kullanılan IP adreslerinden biri (41.200.191) nedeniyle bunların Arapça konuşan kökenli olabileceğine dair göstergeler var.[.]23).

Morag, “Ancak saldırganların veri analizi amaçlı bir sunucuya erişim elde ettiğini ve bunun herhangi bir kuruluşun operasyonları açısından ciddi sonuçlara yol açabileceğini unutmamak çok önemli” dedi.

“Potansiyel riskler arasında hizmet reddi, veri manipülasyonu, veri hırsızlığı, AI ve ML süreçlerinin bozulması, daha kritik ortamlara yatay geçiş ve en kötü senaryoda önemli mali ve itibar kaybı yer alıyor.”