TA455 olarak bilinen İranlı tehdit aktörünün, en az Eylül 2023’ten bu yana sahte işler sunarak havacılık endüstrisini hedef alan Dream Job kampanyasının kendi versiyonunu düzenlemek için Kuzey Koreli bir bilgisayar korsanlığı grubunun taktik kitabından bir sayfa çıkardığı gözlemlendi.

İsrailli siber güvenlik şirketi ClearSky, “Kampanya, SlugResin arka kapısını etkinleştiren SnailResin kötü amaçlı yazılımını dağıttı.” söz konusu Salı günü yapılan bir analizde.

Google’ın sahibi olduğu Mandiant tarafından UNC1549 ve PwC tarafından Yellow Dev 13 olarak da takip edilen TA455’in, CALANQUE, Charming Kitten, CharmingCypress, ITG18, Mint Sandstorm (eski adıyla Phosphorus) adlarıyla bilinen APT35 içerisinde bir alt küme olduğu değerlendiriliyor. ), Haber Spikeri, TA453 ve Sarı Garuda.

İran’ın İslam Devrim Muhafızları Birliği’ne (IRGC) bağlı olan grubun, Duman Kum Fırtınası (önceden Bohrium) ve Kızıl Kum Fırtınası (önceden Curium) olarak adlandırılan kümelerle taktiksel örtüşmeleri paylaştığı söyleniyor.

Bu Şubat ayının başlarında, İsrail, BAE, Türkiye, Hindistan ve Arnavutluk da dahil olmak üzere Orta Doğu’daki havacılık, havacılık ve savunma endüstrilerini hedefleyen bir dizi yüksek hedefli kampanyanın arkasında bu düşman kolektifin olduğu düşünülmüştü.

Saldırılar, MINIBIKE ve MINIBUS adlı iki arka kapıyı sunmak için işle ilgili tuzaklar kullanan sosyal mühendislik taktiklerinin kullanılmasını içeriyor. Kurumsal güvenlik firması Proofpoint söz konusu aynı zamanda “TA455’in, Bize Ulaşın sayfası veya satış talebi aracılığıyla ilgilenilen hedeflerle profesyonel bir şekilde etkileşime geçmek için paravan şirketleri kullandığını” da gözlemledi.

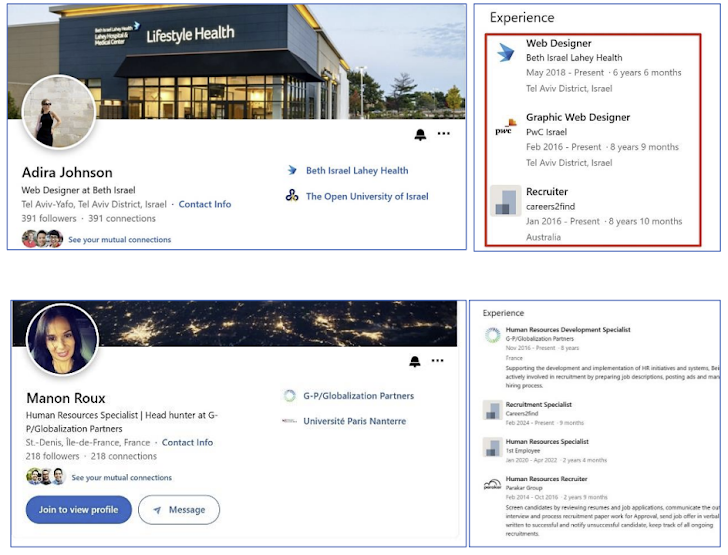

Bununla birlikte, tehdit aktörünün saldırı kampanyalarında iş temalı tuzaklardan faydalandığı ilk sefer bu değil. PwC, “Siber Tehditler 2022: Geçmişe Bakışta Bir Yıl” raporunda, TA455 tarafından gerçekleştirilen, saldırganların çeşitli sosyal medya platformlarında gerçek veya hayali şirketler için personel alımı yapan kişiler gibi davrandığı casusluk amaçlı bir faaliyet tespit ettiğini söyledi.

Şirket, “Yellow Dev 13, kişilikleri için yapay zeka (AI) tarafından oluşturulan çeşitli fotoğraflar kullandı ve operasyonları için en az bir gerçek kişiyi taklit etti” dedi. not edildi.

ClearSky, Lazarus Group ve TA455 tarafından yürütülen iki Dream Job kampanyası arasında, kötü amaçlı yazılım dağıtmak için iş fırsatı yemlerinin kullanımı ve DLL yan yüklemesi de dahil olmak üzere birçok benzerlik tespit ettiğini söyledi.

Bu durum, ikincisinin Kuzey Koreli bilgisayar korsanlığı grubunun atıf çabalarını karıştırmak için kasıtlı olarak kopyaladığı ya da bir tür araç paylaşımının olduğu olasılığını artırdı.

Saldırı zincirleri sahte işe alım web sitelerinden (“careers2find[.]com”) ve diğer dosyaların yanı sıra, EXE dosyası çalıştırıldığında dışarıdan yüklenen bir yürütülebilir dosya (“SignedConnection.exe”) ve kötü amaçlı bir DLL dosyası (“secur32.dll”) içeren bir ZIP arşivi dağıtmak için LinkedIn profillerini kullanır.

Tehdit aktörleri ayrıca kurbanlarına ZIP arşivini sahte iş ilanı sitesinden güvenli bir şekilde nasıl indirecekleri ve uygulamayı nasıl başlatacakları konusunda talimat vermek üzere ayrıntılı bir PDF kılavuzu da sağlıyor.

Microsoft’a göre secur32.dll adlı bir truva atı yükleyicisidir. SalyangozReçine bu yüklemeden sorumludur Sümüklüböcek Reçinesigüncellenmiş bir versiyonu Bas Kırıcı Güvenliği ihlal edilmiş bir makineye uzaktan erişim sağlayan arka kapı, tehdit aktörlerinin ek kötü amaçlı yazılım dağıtmasına, kimlik bilgilerini çalmasına, ayrıcalıkları yükseltmesine ve ağdaki diğer cihazlara yanal olarak hareket etmesine etkili bir şekilde olanak tanır.

Saldırılar ayrıca GitHub’un bir araç olarak kullanılmasıyla da karakterize ediliyor. ölü bırakma çözümleyici gerçek komuta ve kontrol sunucusunu bir veri havuzu içinde kodlayarak, böylece saldırganın kötü niyetli işlemlerini gizlemesine ve meşru trafiğe karışmasına olanak tanır.

ClearSky, “TA455, tespit işlemini en aza indirirken başarı şansını artırmak için dikkatle tasarlanmış çok aşamalı bir enfeksiyon süreci kullanıyor” dedi.

“İlk hedef odaklı kimlik avı e-postaları muhtemelen işle ilgili belgeler olarak gizlenen kötü amaçlı ekler içeriyor ve bunlar, meşru ve kötü amaçlı dosyaların bir karışımını içeren ZIP dosyaları içinde daha da gizleniyor. Bu katmanlı yaklaşım, güvenlik taramalarını atlamayı ve mağdurları kötü amaçlı yazılımı çalıştırmaları için kandırmayı amaçlıyor. “